Киберпреступник глазами российских психологов: черты, мотивы, ценности, отклонения

В сети много пишут о киберпреступлениях, но почти не уделяют внимания тем, кто их совершает. Если растиражированный образ анонимуса в капюшоне недостоверен, то кто эти люди на самом деле? Что ими движет? Чем они отличаются от законопослушных айтишников? С точки зрения психологии, киберпреступники...

Искусный MataDoor: как устроен и как действует новый опасный бэкдор, атакующий российскую оборонку

В 2022 году одна промышленная компания пригласила нас, специалистов PT Expert Security Center, расследовать киберинцидент. В ее скомпрометированной инфраструктуре мы обнаружили образцы не встречавшегося ранее вредоносного ПО. Дальнейший анализ показал, что это сложный модульный бэкдор с хорошо...

Попробуй спрячься: расширяем возможности обнаружения эксплуатации WinRM

Идея написать блог о том, как злоумышленники используют для перемещения в инфраструктуре жертвы возможности службы Windows Remote Management (WinRM) (Т1021.006), возникла у Антона Величко, руководителя Лаборатории компьютерной криминалистики компании F.A.C.C.T., еще в январе 2022 года. И виной тому...

Криминалист F.A.C.C.T. заявил, что новый IPhone 15 подвержен риску заражения шпионской программой Pegasus

Новость о взломе iPhone издателя «Медузы»* Галины Тимченко с помощью шпионской программы Pegasus не стала сенсацией для специалистов, которые уже много лет следят за разработкой от израильской компании NSO Group. И хотя сами разработчики утверждают, что создавали программу исключительно для благих...

Группировка Cloud Atlas — угроза для госсектора России и стран Азии и Восточной Европы

Специалисты нашего экспертного центра безопасности (PT Expert Security Center, PT ESC) отследили новую активность хакерской группировки Cloud Atlas: в III квартале 2022 года она организовала фишинговую атаку на сотрудников государственных ведомств России. Группа использует сложные тактики и...

Яндекс.Диск в качестве контрольного сервера: как мы обнаружили новые атаки группировки APT31 на российские компании

В апреле 2022 года мы выявили атаку на ряд российских организаций сферы медиа и ТЭК. В атаках злоумышленники использовали вредоносный документ с именем «список.docx», извлекающий из себя вредоносную нагрузку, упакованную VMProtect. Мы проанализировали пакет сетевой коммуникации и выяснили, что он...

99+ бесплатных инструментов для анализа зловредов

Знай своего врага ― одна из максим, которой руководствуются специалисты по информационной безопасности. Она касается и зловредов. Существуют сотни инструментов, которые помогают исследовать вредоносное ПО. К счастью, многие из них бесплатны и имеют открытый исходный код. Под катом мы собрали...

Выход на оперативный простор: чем криминалистам поможет книга Practical Memory Forensics

В британском издательстве Packt Publishing вышла новая книга криминалистов Group-IB — Светланы Островской и Олега Скулкина: “Practical Memory Forensics: Jumpstart effective forensic analysis of volatile memory”. Если у Олега это уже четвертое издание (интервью с ним читайте здесь), то Светлану...

70+ бесплатных инструментов для компьютерной криминалистики (форензики)

Расследование инцидентов в области информационной безопасности не такая горячая тема, как пентесты, но эта научная и практическая дисциплина продолжает развиваться, во многом, благодаря Open Source-сообществу. Давайте пройдемся по просторам GitHub и посмотрим, какие инструменты для сбора и анализа...

Олег Скулкин: «Мы начали следить за шифровальщиками, когда еще мало кто считал их серьезной угрозой»

Соскучились по нашему проекту “Киберпрофессии будущего”? Мы тоже. Возвращаем должок и продолжаем рассказывать о ведущих специалистах Group-IB, об их работе, исследованиях и реальных кейсах, о том, как они пришли в профессию, которой не было, и как научиться тому, что умеют они. В конце материала,...

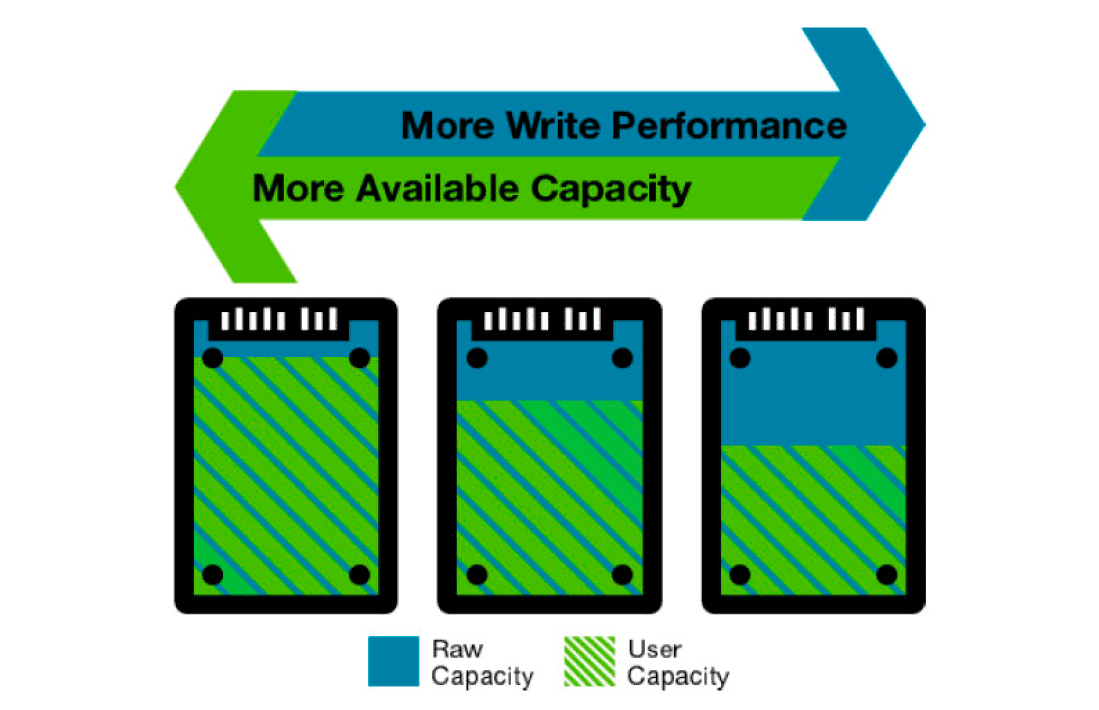

Долговременные закладки в скрытых областях SSD

Динамическое изменение доступного пространства в SSD (для производительности). Синяя область скрыта от любых системных инструментов Покупая новый SSD, нельзя быть уверенным, что на нём нет закладок. К сожалению, простое форматирование не спасёт, потому что зловред прописывается в скрытых областях...

Очень темные дела: BlackMatter и его жертвы

Сегодня преступная группа BlackMatter объявила о закрытии своей партнерской программы из-за "давления со стороны властей". Однако, это не значит, что операторы и их партнеры прекратят атаки. Скорее всего, они присоединятся к другим программам RaaS или, как это случалось ранее, после ребрендинга...

Лже-Microsoft, McAfee и Google: как мы обнаружили APT-группу, маскирующую сетевую инфраструктуру под легитимные сервисы

На киберарене появился новый участник: специалисты PT Expert Security Center обнаружили ранее неизвестную преступную группировку. В России она пока нацелена на организации топливно-энергетического комплекса и авиационной промышленности. Злоумышленники используют на сегодняшний день достаточно...

Искусство кибервойны: как китайские группы TaskMasters и TA428 атакуют Россию

В середине мая 2021 года эксперты из SOLAR JSOC вместе с Национальным координационным центром по компьютерным инцидентам (НКЦКИ) выпустили отчет о серии целенаправленных атак, выявленных в 2020 году. Согласно исследованию, главной целью атакующих в России были федеральные органы исполнительной...

Живее всех живых: анализируем первый сэмпл нового шифровальщика BlackMatter

Лето 2021 года выдалось жарким не только из-за погоды, но и новостей из мира Ransomware. В конце мая группа DoppelPaymer произвела, пользуясь маркетинговым термином, "ребрендинг", переименовав свои новые программы-вымогатели в Grief (Pay OR Grief). А в июне-июле группы DarkSide и REvil друг за...

Вскрытие покажет: анализируем драйвер Windows x64, защищенный VMProtect

Анализ вредоносных программ, защищающих себя от анализа, — это всегда дополнительные трудности для вирусного аналитика. Точнее, постоянная борьба. Злоумышленники постоянно придумывают и дорабатывают свои методы обфускации или используют готовые продвинутые решения, которые были созданы для защиты...

Подробное руководство по Autopsy

Autopsy — это программа с открытым исходным кодом, которая используется для выполнения криминалистических операций с жесткими дисками и смартфонами. Этот инструмент применяется: правоохранительными органами местной полицией корпоративными отделами безопасности Основное предназначение программы —...

Токсичные ярлыки в Windows: старый артефакт, не забытый хакерами, но частично забытый криминалистами

В одной из прошлых статей мы рассказывали о таком криминалистическом артефакте, как Windows 10 Timeline, об утилитах для его анализа и о том, какие сведения из него можно извлечь при расследовании инцидентов. Сегодня мы поговорим о ярлыках Windows. Игорь Михайлов, специалист Лаборатории...

Назад