Почему вам не нужна Kali Linux

Многие хотят поработать с Kali linux. По-прежнему в интернете множество запросов посвящено ей . Она всегда на слуху, когда говорят о взломах и хакерах, а также о совершенных мастерах IT( тех самых, что и микропроцессор запрогают и сеть настроят, и чайник со стиралкой отремонтируют). Но, насколько...

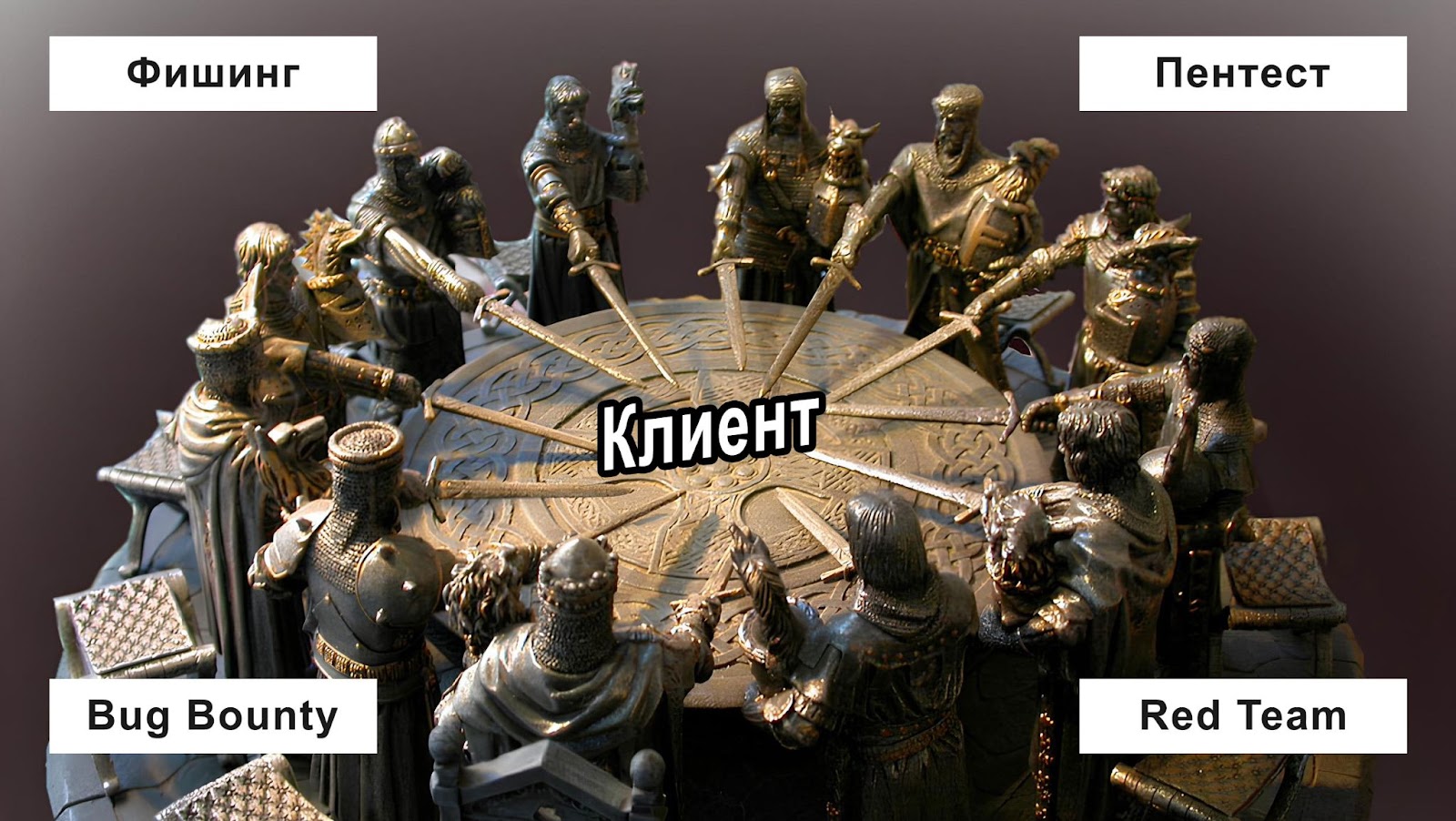

Все об Offensive Security: о чем говорили на круглом столе AM Life

Лучшая защита – это нападение, причем на себя любимого. Все чаще бизнес выстраивает информационную безопасность именно по такому принципу. Своевременный пентест или Read Teaming, когда привлеченные подрядчики пытаются взломать корпоративную IT-инфраструктуру, помогает команде ИБ заранее обнаружить...

Интервью с руководителем отдела анализа защищённости Angara Security Михаилом Суховым о пентесте

Я много бывал за последнее время на разных ИБ‑мероприятиях, где проходили различные киберучения. Много писал об уязвимостях, об ИБ‑решениях, борющихся с ними, специалистах, выявляющих бреши в инфраструктурах. И как раз на последней ИБ‑конференции я решил поговорить с одним из участников...

Ликбез по распространенным Client-Side уязвимостям

В этой статье мы покажем: как в разных ситуациях манипулировать веб-сайтом таким образом, чтобы он передавал пользователям вредоносный JavaScript. как скомпрометировать администратора сайта, отправив ему личное сообщение; как атаковать разом всех пользователей при помощи комментария под статьей;...

Применение нейросетевого моделирования при создании сценариев атаки для Red Team

Генерация контента с помощью искусственных нейронных сетей (ИНС) с каждым днём становится всё более привычным явлением: с помощью ИНС создают графику для видеоигр, пишут книги и дипломные работы, синтезируют звук и поддерживают диалоги в чат-ботах. Существенный вклад в популяризацию задачи и идеи...

Не время витать в “облаках”

В нашем новом блоге речь пойдет про распространенные ошибки пользователей публичных облаков — мы подробно поговорим о публичных бакетах и репозиториях пользователей и покажем как и почему эти недостатки стоит устранять. Мы надеемся, что он поможет компаниям лучше понимать логику действий атакующих...

Бытовые проблемы добрых хакеров или жизнь в окружении стереотипов

Из этого текста вы не получите никаких новых практических знаний о профессии пентестера. Его цель в другом — развенчать несправедливые стереотипы, исходящие от обычных людей, молодых специалистов и бизнеса. Погрузить вас в реалии социальных отношений, связанных с профессией, заставить сопереживать...

Интервью с Лукой Сафоновым о программах Bug Bounty и непосредственно платформе BugBounty.ru

После ухода платформы HakerOne (h1) в России появилось несколько отечественных площадок Bug Bounty. Две из них информационная служба Хабра уже осветила, и вот настало время рассказать ещё об одной. На удивление, самую первую в России Bug Bounty площадку мы обозреваем самой последней. BugBounty.ru...

20+ хакерских операционных систем для атаки и защиты

На этот раз речь о различных десктопных Linux-дистрибутивах, но найдется место и Android, и даже Windows. Большинство хакерских ОС отчасти похожи на подборки узкоспециализированных утилит, которые я уже выкладывал. Они представляют собой готовые наборы инструментов с некоторыми предустановками для...

Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 7. Пост-эксплуатация. Закрепление в системе

Приветствую тебя, дорогой читатель, в седьмой части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux». В прошлой статье мы начали знакомство с темой пост-эксплуатации скомпрометированной системы, а именно, с методами эскалации привилегий до суперпользователя в Unix-подобных...

[recovery mode] «Вам повезло!» или как Яндекс устранял баг

Предисловие Hello, team! Возможно, столь завуалированное название статьи Вас заинтересовало, и вы решили прочитать ее во что бы то ни стало, дабы понять суть. Но на деле все куда проще, а остроты данной ситуации подбавляют лишь комические реплики службы поддержки Яндекс (далее - ЯД), которая...

Кто такой этичный хакер?

Друзья, всех приветствую! В этой статье мы поговорим о том, кто такие на самом деле этичные хакеры. Этичный хакер, также называемый "белой шляпой", - это эксперт по информационной безопасности (инфобезопасности), который проникает в компьютерную систему, сеть, приложение или другой вычислительный...

Миссия выполнима: продолжаем знакомиться с физическим пентестом. Часть 2

Итак, вы уже получили всю необходимую информацию в результате разведки — о том, как это сделать мы говорили в первой части статьи. Помните, на чем мы остановились? Мы предупреждали, что выполнять любые работы по физическому проникновению можно только при подписанном договоре с заказчиком и...

Миссия выполнима: знакомимся с физическим пентестом

"Анонимность — это как укрыться мягким одеялом", — говорил один из героев боевика “Mission: Impossible”. Но что делать, если спасительного одеяла не окажется под рукой в нужную минуту или оно начнет предательски просвечивать? Однажды сотруднику Group-IB надо было проникнуть на производство...

Про уязвимости в системе и баг-хантинг

Ну, здравствуй, Хабр. Так уж сложилась моя личность, что будь я персонажем ролевой игры, моей способностью, однозначно, было бы накидывание экскрементов на промышленный вентилятор. Шутки шутками, но тема злободневная - я нашел уязвимость бизнес-профиля Google, позволяющую получить доступ к...

Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

Друзья, всех приветствую! В этой статье я покажу вам как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы деаутентифицируем клиентов определенной беспроводной сети, чтобы перехватить handshake, а затем расшифруем его, чтобы найти пароль...

Как я взломал банк за 20 минут

В этой статье я покажу вам, насколько хрупкой бывает система безопасности банков, которую может взломать даже школьник. И так, начнем с предыстории! Предыстория Я уже долгое время ищу уязвимости на платформе HackerOne обычно я просто жду инвайты в новые крутые приватные программы, а если их нет,...

Дневник Тома Хантера: «Собака Баскервилевых»

Затянуть с подписанием — обычное дело для любой крупной компании. Исключением не стал договор между Томом Хантером и одним сетевым зоомагазином на основательный пентестинг. Предстояло проверить и сайт, и внутреннюю сеть, и даже рабочий Wi-Fi. Неудивительно, что руки зачесались еще до того, как были...