[Перевод] Глубина вашего виртуального кошелька: Что финтех-приложения знают о вас?

Доброго времени суток. Хотел предложить вашему вниманию перевод интересной статьи о расследовании, связанном с персональными данными компаниями Maldita.es, Tactical Tech и SocialTIC на территории ЕС. Расследование затронуло приложения связанные с финансами, так называемый финтех. И выводы, к...

[Перевод] Как сделать сканер Bluetooth-устройств на Python

Освойте сканирование Bluetooth-устройств с помощью Python: Краткое руководство по использованию PyBluez для обнаружения и анализа близлежащих Bluetooth-устройств, необходимое для кибербезопасности и этичного взлома. В этом уроке мы познакомимся с увлекательным миром обнаружения Bluetooth-устройств...

[Перевод] Использование фреймворков модульного тестирования для выявления уязвимостей

Формулировка проблемы Поиск уязвимостей — сложный процесс, а еще сложнее пользоваться уязвимостями на нескольких целях в разных конфигурациях. Именно по этой причине существует множество фреймворков, таких как Metasploit, и различных сканеров уязвимостей, таких как nuclei. Так много фреймворков и...

[Перевод] Простой контроль доступа ACR в Laravel 10 (инструкция шаг за шагом)

Эта статья описывает, как добавить модель безопасности RBAC (ACR, ACL) в Laravel 10, используя пакет "laravel-access-rules". В ней можно увидеть пошаговое руководство по созданию: ролей, разрешений, назначению их пользователям. Получить готовый визуальный интерфейс для управления и легкой...

[Перевод] Эксплойтинг браузера Chrome, часть 3: анализ и эксплойт уязвимости CVE-2018-17463

Это третья и последняя часть серии статьей про эксплойтинг браузера Chrome. Основная задача этой серии заключалась в том, чтобы познакомить читателя с внутренним устройством браузера и погрузиться в тему эксплойтинга Chrome в Windows. В первой части мы изучили внутреннюю работу JavaScript и V8. В...

[Перевод] [Перевод] Всё о файлах cookie и их безопасности

HTTP является протоколом без статических данных, что означает, что он не может различать два последовательных запроса, исходящих от одного и того же компьютера, сети или пользователя. Это было основной проблемой. Из-за этого пользователь не мог поддерживать свою сессию, и если бы мы продолжили в...

[Перевод] Эскалация привилегий при помощи polkit: как заполучить root-доступ в Linux, воспользовавшись семилетним багом

polkit – это системный сервис, по умолчанию устанавливаемый во многих дистрибутивах Linux. Он используется демоном systemd, поэтому в любом дистрибутиве Linux, где применяется system, также используется polkit. Автор этой статьи, входя в состав a GitHub Security Lab, работает над улучшением...

[Перевод] Падение Звезды Смерти: почему сканирование шаблонов IaC так важно

Величайшим и самым мощным оружием Империи была орбитальная боевая станция DS-1, более известная как Звезда Смерти. Она наводила ужас на всю галактику, ведь установленный на ЗС суперлазер с кайбер-кристаллами мог без труда разрушить практически любую планету. Подготовили для вас перевод, в котором...

[Перевод] Как стать пентестером, если ты ноль в IT – четыре истории из жизни «взломщицы человеческих голов»

В этом тексте не будет технических подробностей, рассказов про вредоносный или полезный код – мы предупредили. Это почти даже не про компьютеры. И тем очевиднее отличие «отечественное» понимание пентеста от американского: в США все чаще к тестам на проникновение привлекают не хакеров, а социальных...

[Hi-перевод] Обзор беспроводных наушников Bowers & Wilkins PI7

Портал о Hi-Fi/Hi-End технике(и не только) - hifiNews.ru подготовил перевод теста новых британских наушников Bowers & Wilkins PI7. Bowers & Wilkins PI7 представляют собой полностью беспроводные наушники, которые являются более дорогой из двух новых моделей данного типа, представленных в каталоге...

[Перевод] Почему я считаю Haskell хорошим выбором с точки зрения безопасности ПО?

Команда Typeable понимает ценность безопасности. Мы любим Haskell, но стоит ли его выбирать, если ваша цель – создание защищенного программного обеспечения? Хотелось бы сказать «да», но как и для большинства эмпирических вопросов о разработке ПО, здесь просто нет объективного доказательства,...

[Перевод] Как ловили хакера и инсайдера во Всемирном банке

Продолжаем веб-серфинг в поисках крутых ИБ-историй. И вот сегодня – поучительный рассказ о том, как Амели Коран (Amélie Koran aka webjedi) практически голыми руками поймала хакера, атаковавшего сервера Всемирного банка, а также инсайдера, который пытался сыграть на этой истории. Обезвредив их, она...

Blackrota, самый обфусцированный backdoor, написанный на Go

Самый обфусцированный ELF вредонос на Go, который мы встречали на сегодняшний день. Предисловие Недавно, вредоносный бэкдор, написанный на Go, который эксплуатировал уязвимость несанкционированного доступа в Docker Remote API, был пойман на Honeypot Anglerfish. Мы назвали его Blackrota, так как его...

«Здравствуй, новый хозяин». Как мы учили умные весы вежливости

Помните старый рассказ Сергея Лукьяненко об умном гаджете, который мешал главному герою пить водку? Воображаемое устройство, не адаптированное под отечественные реалии, считало ситуации, в которые попадает хозяин, смертельно опасными. Ровно до того момента, пока в настройках не поменяли...

[Перевод] Распространенные ошибки безопасности в приложениях Laravel

В большинстве случаев уязвимости безопасности возникают только из-за недостаточной осведомленности, а не из-за халатности. Хотя мы обнаружили, что большинство разработчиков заботятся о безопасности, но иногда они не понимают, как конкретный шаблон кода может привести к уязвимости, поэтому в...

[Перевод] Почему не стоит пользоваться WireGuard

В последнее время WireGuard привлекает к себе большое внимание, фактически — это новая «звезда» среди VPN. Но так ли он хорош, как кажется? Я хотел бы обсудить некоторые наблюдения и рассмотреть реализацию WireGuard, чтобы рассказать, почему он не является решением, которое заменит IPsec или...

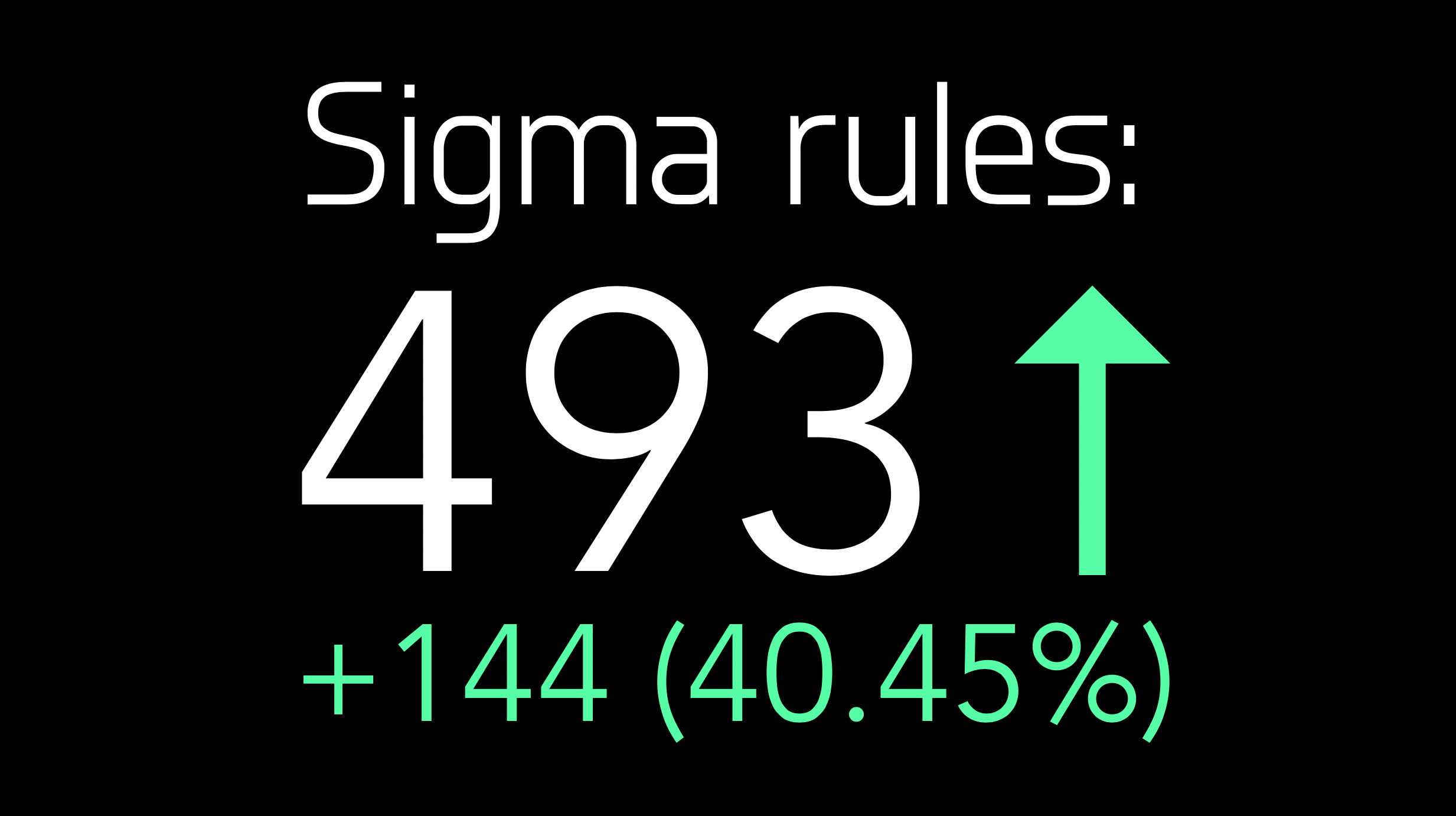

[Из песочницы] OSCD: Threat Detection Sprint #1, итоги

Open Security Collaborative Development — это открытая международная инициатива специалистов по компьютерной безопасности, направленная на решение общих проблем, распространение знаний и улучшение компьютерной безопасности в целом. Она была создана осенью 2019 года дружественными свободными...

Шпаргалки по безопасности: Virtual Patching

Темой нашей сегодняшней статьи будет Virtual Patching. Virtual Patching — это слой политики безопасности, предназначенный для обнаружения и предотвращения эксплуатации эксплойта для известной уязвимости. Читать дальше →...

Назад