Обзор OWASP ZAP. Сканер для поиска уязвимостей в веб-приложениях

Сегодня почти у каждой организации есть собственный веб-сайт. Вместе с ростом интернета возрастают и атаки на веб-сайты, становясь все более серьезнее и масштабнее. Однако существует обширный список инструментов, которые могут производить сканирование и находить уязвимости в веб-приложениях. Одним...

Создаем кибер-разведку в компании на основе OSINT

Привет ХАБР. Тема, которой посвящена эта статья с одной стороны важна, ведь в кибер-пространстве «неспокойно». Каждый день приходят новости, что ту или иную компанию взломали хакеры, получили дампы или зашифровали данные. Защищаться от кибер-угроз, выстраивая целую инфраструктуру из всевозможных...

Как заработать на Bug Bounty

Меня зовут Алексей Гришин, я руководитель направления Bug Bounty VK. За 9 лет участия в программе по поиску уязвимостей на различных платформах мы накопили огромный опыт получения, проверки и оплаты самых разношерстных отчетов, поэтому в этой статье я хочу поделиться советами о том, как правильно...

SAST для самых маленьких. Обзор open-source инструментов поиска уязвимостей для C/C++

Привет, Хабр! Навыки статического анализа кода в арсенале исследователя безопасности приложений фактически являются must-have скиллом. Искать ручками уязвимости в коде, не прибегая к автоматизации, для небольших проектов вполне быть может и приемлемый сценарий. Но для больших задач с миллионами...

Бумажек — меньше, денег — больше: почему багхантеру полезно быть самозанятым?

Ожидание багхантера: компании повально выпускают программы bug bounty — только успевай чекать скоуп, находить баги и следить за СМС о поступлении выплат. Реальность: выход компании на bug bounty пока что занимает много времени, а вознаграждения получить сложно — сплошные бумажки, ожидание ответа...

Виды Application Security Testing. Как не запутаться среди SAST, DAST и IAST

Какие плюсы есть у SAST? Чем он отличается от DAST? Что такое IAST? Что значат все эти слова?! Об этом (и не только) расскажем в статье-разборе основных видов Application Security Testing (далее AST). Читать дальше →...

Bug Bounty от Positive Technologies: некоторые вопросы и ответы. Интервью с СРО The Standoff 365 Ярославом Бабиным

В мире информационной безопасности существует несколько вариантов, как различным компаниям проверить свои продукты или инфраструктуру на возможность взлома. Например, пентест или тестирование на проникновение — оценка безопасности компьютерных систем или сетей с помощью средств моделирования атаки...

[recovery mode] Поиск вредоносного кода «голыми руками»

Последнее время появилась острая необходимость проверять, что прилетело с очередными обновлениями кода в папку /vendor /venv или любую другую, где лежат исходники внешних зависимостей проекта. (poetry, composer, go install и тд., кто на чем пишет). Сканеры безопасности решают данный класс задач, но...

[Перевод] Ищем уязвимости в Python-коде с помощью open source инструмента Bandit

Наверное, все разработчики слышали, что нужно писать чистый код. Но не менее важно писать и использовать безопасный код. Python-разработчики обычно устанавливают модули и сторонние пакеты, чтобы не изобретать велосипеды, а использовать готовые и проверенные решения. Но проблема в том, что они не...

Безопасная разработка: SAST, DAST, IAST и RASP

По статистике 90% инцидентов безопасности возникают в результате использования злоумышленниками известных программных ошибок. Естественно, что устранение уязвимостей на этапе разработки ПО значительно снижает риски информационной безопасности. Для этого в помощь разработчикам был создан целый ряд...

Leak-Search: как и зачем QIWI создала сервис, который ищет утечки исходных кодов компаний

Искать утечки и уязвимости в своих продуктах не только интересно и полезно, но и необходимо. Еще полезнее подключать к таким поискам внешних специалистов и энтузиастов, у которых не настолько замылен глаз, как у сотрудников. Поэтому в свое время мы в QIWI запустили программу bug bounty —...

[Из песочницы] Мамкины хацкеры или мой путь в CTF

Это был далекий 2014 год, когда еще зеленые, недавно поступившие в универ, парни, услышали, что есть какие-то соревнования с завлекающим названием — «Capture the flag» (сокр. CTF, в переводе «Захват флага»). Фото с сайта securitylab.ru к новости про Facebook CTF 2016 На факультете был один...

(S)SDLC, или Как сделать разработку безопаснее. Часть 1

С каждым годом культура разработки растет, появляются новые инструменты для обеспечения качества кода и новые идеи, как эти инструменты использовать. Мы уже писали про устройство статического анализа, про то, на какие аспекты анализаторов нужно обращать внимание, и, наконец, про то, как с...

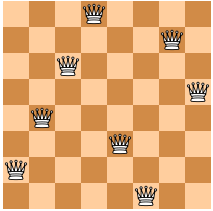

Создание системы формальной верификации смарт-контрактов. Часть 1: символьная виртуальная машина на php и python

Формальная верификация подобна атомной бомбе в мире информационной безопасности: это средство, которое позволяет найти в программе все баги либо же доказать, что их нет. Разумеется, со своими преимуществами, недостатками и ограничениями. Раньше я описывал основы формальной верификации на примере...

[Из песочницы] Формальная верификация на примере задачи о волке, козе и капусте

На мой взгляд, в русскоязычном секторе интернета тематика формальной верификации освещена недостаточно, и особенно не хватает простых и наглядных примеров. Я приведу такой пример из зарубежного источника, и дополню собственным решением известной задачи о переправе волка, козы и капусты на другую...