Что такое Data diode и зачем он нужен?

Представьте, что у вас есть две сети, которые необходимо защитить от несанкционированного доступа, ddos-атак и утечек информации, но в то же время нужно передавать данные между ними. Здесь и приходит на помощь Data diode. Data diode (диод данных) или однонаправленный шлюз — это устройство, которое...

Использование информационно-телекоммуникационных сетей в преступных целях

Статья посвящена не преступлениям, связанным с нарушениями целостности, доступности и конфиденциальности информации, а именно распространению преступных действий через информационно-телекоммуникационные сети. Будут рассмотрены лишь некоторые из способов использования сети Интернет и других...

Как не облажаться при выборе российского NGFW

Исследование российского рынка NGFW показало, что только 16% опрошенных довольны установленными российскими межсетевыми экранами. Наше общение с клиентами это подтверждает. При этом ошибка при выборе межсетевого экрана нового поколения может стать фатальной, так как именно NGFW отвечает за...

Yggdrasil-mesh глазами пентестера

В наше время растет популярность децентрализованных альтернатив современным подходам к маршрутизации трафика в вычислительных сетях (например, для обхода санкционных блокировок недружественных стран и анонимизации трафика). Одним из примеров такого подхода является Yggdrasil. Новые подходы обещают...

Фаерволы: какие бывают и как они могут быть реализованы

Фаервол, брандмауэр, межсетевой экран — это некая функция, которая определяет пропускать пакет или не пропускать пакет, основываясь на его содержимом. В этой статье разберемся, как фаервол может быть реализован с аппаратной точки зрения. Читать далее...

Импортозамещение NAC: обзор российского решения WNAM

Сегодня расскажем про российскую разработку WNAM от Netams. Мы знакомы с этим вендором много лет, и они заметно выросли после 2022 года. Сейчас это отечественный ACS/NAC-продукт, который является альтернативой ушедшим с рынка импортным решениям. И несмотря на название, реализует авторизацию не...

Вскрываем средство для DDoS-атак на российскую ИТ-инфраструктуру

Привет, Хабр! В начале апреля 2023 года на одном из хостов был обнаружен подозрительный файл mhddos_proxy_linux_arm64 (MD5: 9e39f69350ad6599420bbd66e2715fcb), загружаемый вместе с определенным Docker-контейнером. По открытым источникам стало понятно, что данный файл представляет из себя свободно...

NAC под санкциями – чем заменить Cisco ISE?

Команда К2Тех занимается внедрением NAC-решений 17 лет, и имеет, как нам казалось, большой опыт в этом вопросе. Но даже с нашим опытом 2022-й год стал неожиданностью. Оказалось, что необходимо срочно и в неоптимальных условиях проводить импортозамещение NAC для десятков крупных компаний, которые на...

Рик, Морти и CTF

Всем здравствуйте! В данной статье будем разбираться с машинкой Pickle Rick с сайта Try Hack Me. В ходе решения разберем достаточно популярные и часто используемые инструменты, которые точно пригодятся начинающему CTFеру, пентестеру и просто интересующемуся безопасностью. На повестке у нас nmap для...

Поговорим об NGFW

В предыдущей статье, посвященной WAF мы рассмотрели отличия межсетевого экрана уровня приложений от средств обнаружения вторжений. Однако, на этом список новомодных сетевых средств защиты не исчерпывается. В этой статье мы поговорим о межсетевых экранах нового поколения Next Generation Firewall,...

Как меняются ботнеты и методы борьбы с ними

Мы как-то рассказывали о ситуации с DDoS-атаками и изменениях в поведении хакеров. Их атаки становятся не только более мощными, но и более изощрёнными. Обсудим перспективные средства борьбы и как специалисты по ИБ пресекают подобную деятельность. Читать далее...

Пентест. Думаем как злоумышленник Часть 1. Угрозы извне

О тестировании на проникновение написано уже немало книг и статей. Эта тема становится все актуальнее с каждым новым инцидентом ИБ. Злоумышленники проникают в сети различных организаций с целью прямого хищения денег с счетов (банки, финансовые организации), атак на отказ в обслуживании (предприятия...

[recovery mode] Изучаем инструменты для работы с ARP протоколом

Статья расскажет об очень простом протоколе, который может быть использован для атак на сети. Рассмотрим из чего состоит протокол и какие инструменты есть для работы с ним. Читать далее...

Идентификация и защита данных — как SD-WAN помогает выполнять требования регуляторов

Законодатели вводят все больше нормативов, направленных на защиту информации и критической инфраструктуры. Выполнить часть требований безопасности позволяет технология SD-WAN в облаке. Это — программно-определяемая сеть, абстрагирующая сетевое оборудование от механизмов управления. Поставщик услуги...

[Перевод] Защитите свой HDMI… плоскогубцами и изолентой

Представьте, что вы приглашаете гостя на презентацию внутри компании, предлагаете подключить видеопроектор, чтобы он показал свои слайды. Это прекрасная возможность взломать видеопроектор. Способом защиты делимся к старту курса «Белый хакер». Читать далее...

Бесплатный сыр в Docker — как поднять сотни сетевых ловушек на одной машине

Привет, Хабр! На связи Бастион. Мы занимаемся информационной безопасностью и, в том числе, разрабатываем систему предупреждения о вторжениях. В этом посте мы расскажем, зачем нужна такая защита, как поднять на одном компьютере сотни фейковых сервисов и превратить их в сетевые ловушки. И почему...

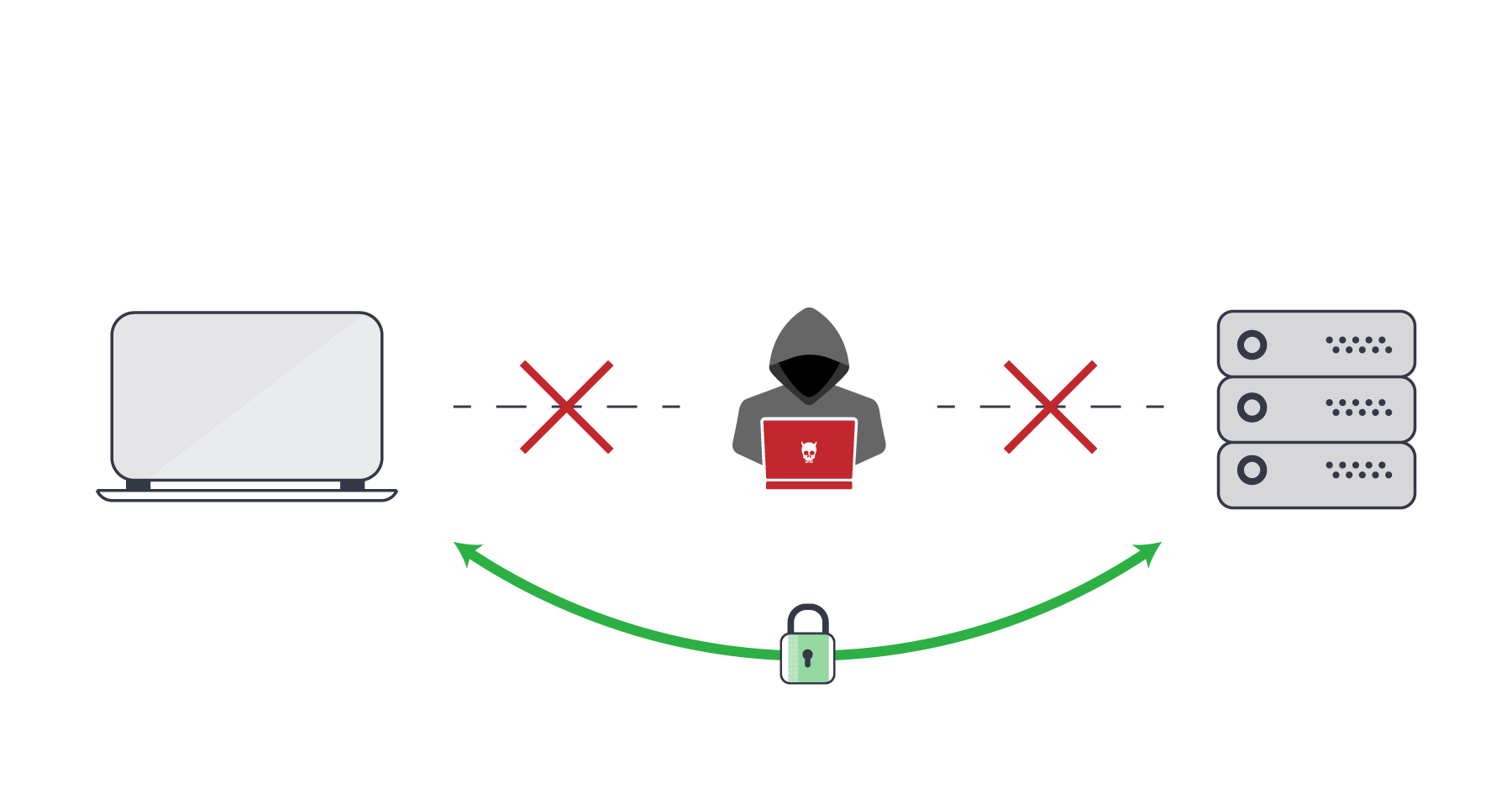

Сеть компании и MitM. Часть 2

Перехватить конфиденциальную информацию? Получить несанкционированный доступ к различным приложениям и системам? Нарушить нормальный режим работы? Все это и многое другое выполняют атаки типа Man in the Middle. Сегодня мы продолжаем цикл статей, посвященный атакам «человек посередине» (и ряду...