Безопасность программного обеспечения: ключевые элементы, уязвимости, стандарты

Утрата или модификация данных, утечка конфиденциальной информации и т. д. Все это – лишь некоторые из примеров катастрофических последствий хакерских атак. Именно поэтому безопасность программного обеспечения должна ставиться в главу угла при разработке программного обеспечения, а задача...

Обзор специальных публикаций NIST по управлению киберинцидентами

В предыдущих публикациях мы сделали обзор самых интересных на наш взгляд специальных публикаций NIST по информационной безопасности. В данном посте мы рассмотрим два документа от NIST, которые посвящены выстраиванию процессов реагирования на инциденты ИБ: публикации NIST SP 800-61 "Computer...

Это не тот ЦОД, к которому вы привыкли. Чем аттестованный сегмент отличается от классического?

Сегодня у компаний есть несколько вариантов размещения своих приложений в зависимости от задач и требований регуляторов. Аттестованный сегмент ЦОД занимает выгодную позицию с точки зрения возможности масштабирования и гибкости оплаты по сравнению с on-premise инфраструктурой. При этом сохраняет...

5 шагов до крупного заказчика: что сделать SaaS-приложению, чтобы начать работать с enterprise

Привет, Хабр! Меня зовут Андрей, в Selectel я руковожу отделом продуктов клиентской безопасности. Мы предоставляем и развиваем защищенную IT-инфраструктуру, помогаем клиентам хранить данные в соответствии с лучшими практиками и стандартами. Мы видим, что число компаний, разрабатывающих...

Обзор специальных публикаций NIST по информационной безопасности. Часть 2

В предыдущей публикации мы сделали обзор первой части специальных публикаций NIST по информационной безопасности, а в данном посте мы рассмотрим другие значимые и актуальные документы NIST. Напомним, что институт NIST (National Institute of Standards and Technology, Национальный Институт Стандартов...

Обзор специальных публикаций NIST по информационной безопасности. Часть 1

Авторитет института NIST (National Institute of Standards and Technology, Национальный Институт Стандартов и Технологии) в среде специалистов по информационной безопасности фактически непререкаем. На протяжении многих лет документы NIST (специальные публикации, рекомендации и стандарты)...

Процессорам Alder Lake от Intel понадобятся новые системы охлаждения и материнские платы

Совсем недавно в нашем блоге публиковалась статья о новой гибридной процессорной архитектуре Alder Lake от Intel. У процессоров на ее основе есть рабочее название — Core-1800 SKU, но оно вряд ли будет финальным. Образцы новых чипов удалось изучить, они включают 8 высокопроизводительных ядер Golden...

Assurance Case: аргументированное обоснование безопасности

source Как наиболее полно оценить безопасность, и ничего при этом не упустить? Возможно ли собрать в одном документе (или диаграмме) все разнообразие артефактов, относящихся к безопасности, и организовать их таким образом, чтобы можно было наглядно представить любой аспект с понятным уровнем...

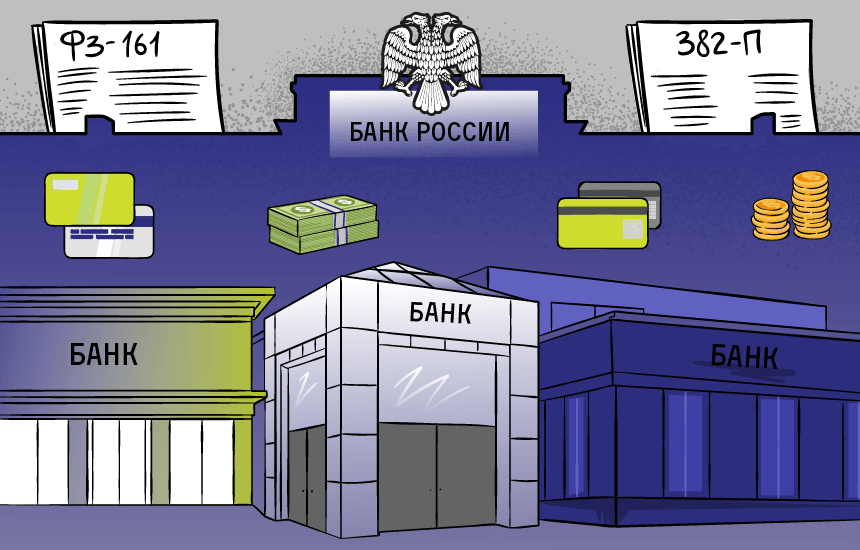

Анализ нормативных документов по защите информации в российской кредитно-финансовой сфере

В предыдущих публикациях мы рассмотрели основы информационной безопасности, обсудили законодательство в области защиты персональных данных и критической информационной инфраструктуры, а также затронули тему защиты информации в финансовых учреждениях с применением стандарта ГОСТ Р 57580. Настала...

ГОСТ Р 57580. От тенденций к действенной автоматизации

После введения в действие ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер» и ГОСТ Р 57580.2-2018 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций....