Как я technicalseo.expert проходил (уровень 2)

Продолжение исследования головоломки technicalseo.expert которая будет сломана самым нетривиальным образом. Предыдущий уровень и чуть подробнее о самой головоломке в первом посте: ссылка technicalseo.expert - это головоломка для SEO, хотя я сел не имея никакого бэкграунда в SEO, а сейчас работаю...

2021 год: новый рекорд по количеству уязвимостей

Привет, Хабр! Сегодня мы хотим поделиться интересной статистикой о количестве уязвимостей, которые были обнаружены в самом различном ПО на протяжении 2021 года. И хотя он еще не закончился, мы уверенно приближаемся к новому рекорду. Показатели уже выше, чем в прошлом, позапрошлом и других годах....

[Перевод] Вычитываем прошивку STM32

Почти в каждом микроконтроллере с интегрированной флэш памятью есть защита от вычитывания прошивки. Это делается чтобы защитить интеллектуальную собственность, криптографические ключи и алгоритмы от злоумышленников. Микроконтроллеры серии STM32, получившие широкое распространение в последнее время,...

Безопасная разработка: какую часть Sec занимает в DevSecOps

Всем привет! Меня зовут Тимур Гильмуллин, я руководитель направления по построению процессов безопасной разработки в компании Positive Technologies. Раньше я работал в DevOps-отделе, где инженеры занимаются автоматизацией различных процессов и помогают программистам и тестировщикам. В числе прочего...

На Бали без рисков информационной безопасности

Нынешние условия удалёнки дарят возможность совмещать работу c живописными видами из любой точки мира. Правда, бонусом с тропическим бризом вы получаете тележку с дополнительными рисками безопасности для корпоративных данных. Для того чтобы успешно практиковать работу в условиях all inclusive...

Помощь в борьбе с Log4Shell: сделали сканер для Log4j

Log4Shell — это критическая уязвимость в библиотеке логирования Log4j, которую используют многие веб-приложения на Java. Чтобы защититься от атак с использованием Log4Shell, надо знать, какие приложения уязвимы — а это трудно выяснить. Мы упростили задачу: разработали и выложили на GitHub...

sAMAccountName-спуфинг: от LowPriv до домен админа за шесть команд

Значится, сидим мы с коллегой (привет, @Acrono!) на площадке у Заказчика, воткнутые в скоммутированную сетевую розетку, да пентестим свои внутряки. Повсюду эти ваши 802.1x, AppLocker-ы, PowerShell CLM-ы, LAPS-ы, аверы лютуют, блоча попытки получить заветный хендл к lsass.exe, вся инфра на 2019-х...

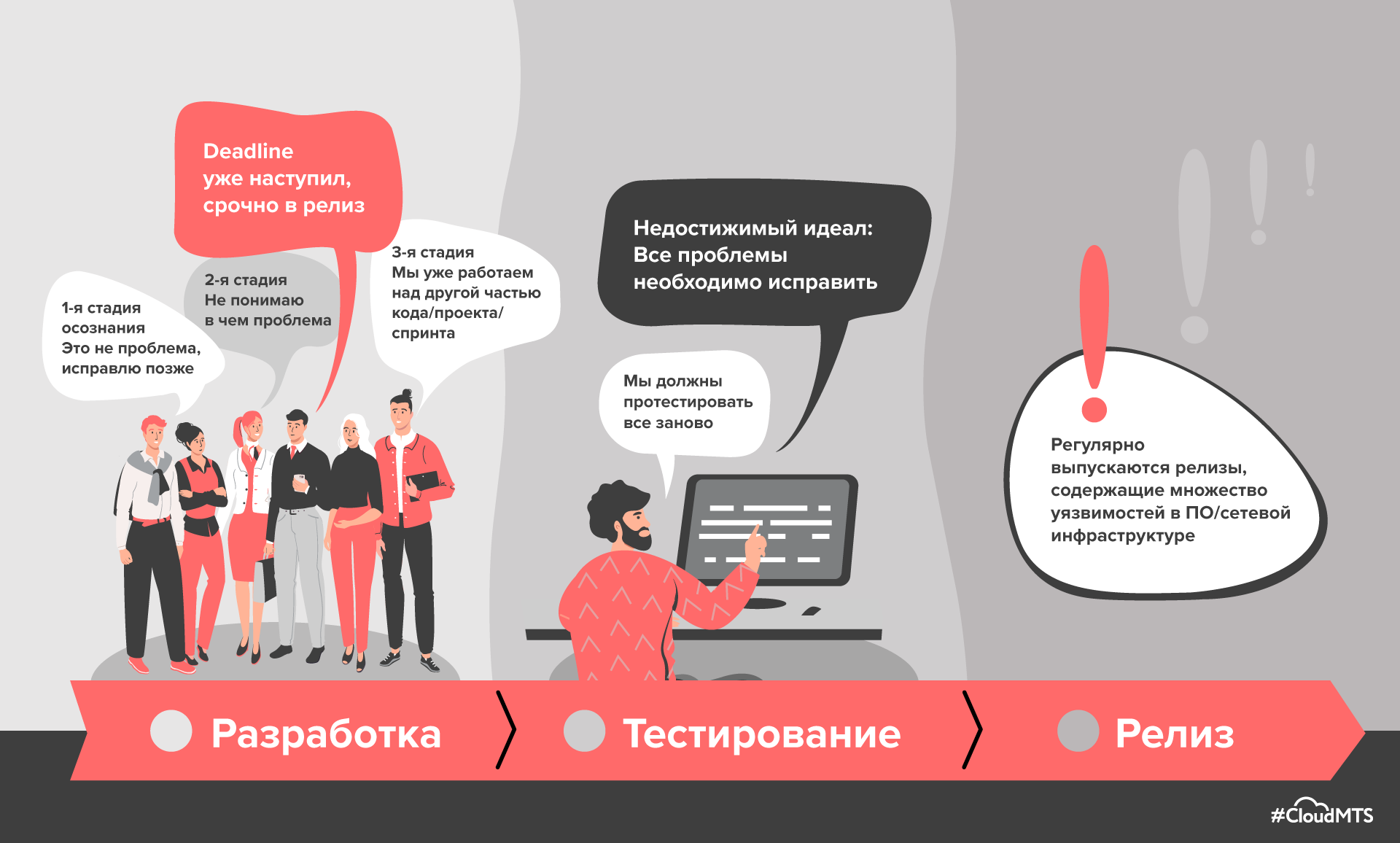

Особенности защиты веб-приложений с помощью WAF

Бизнесу важно любой ценой сократить time to market цифровых продуктов. Нет времени объяснять защищать — выпускаем новый релиз. Так зачастую бывает с веб-приложениями. При их разработке или развитии вопросы безопасности отодвигаются на второй план. Это приводит к уязвимостям в коде, слабым...

«Кража» со взломом: пентест финансовой организации

В этом посте мы расскажем, как сломанная логика, самописные сервисы и графические пароли могут привести к захвату сетевой инфраструктуры компании, полной потере денег и пользовательских данных. Это реальная история. События, о которых рассказывается в посте, произошли не так уж давно. По просьбе...

[Перевод] Серьезная ошибка в процессорах Intel раскрывает ключи шифрования

CVE-2021-0146, идентификатор уязвимости, возникающей при использовании функции отладки с чрезмерными привилегиями, в результате чего злоумышленники могут читать зашифрованные файлы. Уязвимость в безопасности чипов Intel открывает возможности для доступа к зашифрованным файлам и шпионажа, а также...

Атака с большим будущим: за что SSRF поместили в ТОП-10 киберугроз

В конце сентября сообщество OWASP (Open Web Application Security Project) выпустило обновленную версию списка наиболее опасных угроз для веб-приложений OWASP Top-10. Примечательным стало появление в нем A10:2021 – Server-Side Request Forgery (SSRF) или подделка запроса на стороне сервера. При этом...

[Перевод] Архитектура PlayStation 3, часть 4: Борьба с пиратством

Из предыдущих частей вы уже знаете, на что способна консоль PlayStation 3. Ожидали ли вы, что хакеры будут довольствоваться ограниченными возможностями OtherOS? Думаю, что Sony тоже не ожидала. Компания изо всех сил старалась защитить некоторые области, оставляя другие полузакрытыми, чем позже и...

Свежие уязвимости для ОС Windows

Уязвимости в ОС и программном обеспечении всегда являлись одними из самым мощных векторов тестирования на проникновение. Какими интересными свежими уязвимостями можно пополнить свой арсенал? В статье попробуем разобраться, как работают 3 уязвимости в ОС Windows и MS Office, которые были...

Frontend Security: о чем вы хотели бы забыть, но не сможете

Какие атаки на клиентскую часть веб-ресурсов вы знаете? XSS, CSRF, HTTP Response Splitting, Clickjacking, CSHM, атаки на CORS, следствия других ошибок программистов? В среднем разработчик вспоминает не половину, и даже не треть. Разнообразие атак зависит только от фантазии и любопытства...

Захват контроллера домена с помощью атаки PetitPotam

В этой статье я расскажу про атаку PetitPotam, которая позволяет при определенных условиях захватить контроллер домена всего за несколько действий. Атака основана на том, что можно заставить контроллер домена аутентифицироваться на вашем хосте, получить его хэш и ретранслировать его в службу Active...

Неочевидные уязвимости популярных онлайн сервисов

Это вторая часть серии статей «Неочевидные уязвимости онлайн сервисов». В прошлой части мы попробовали разобраться, какими могут быть уязвимости и какие идеи эксплуатации не лежат на поверхности. Остановились на том, что инструмент известной организации W3C — Unicorn, служащий для HTML/CSS...

Видишь уязвимости? А они есть! Наше исследование популярных CMS-систем

Львиная доля всех работ по анализу защищенности внешнего периметра – это тестирование веб-приложений. Здесь могут быть как корпоративные решения, так и «домашние» разработки на базе различных публичных систем управления контентом (CMS). Мы всегда проводим глубокий анализ подобных решений на...

Веб-безопасность 202

Сегодня публикуем завершающую часть вторая часть теории, которую рассказал эксперт по информационной безопасности и преподаватель Иван Юшкевич провел мастер-класс по безопасности на конференции РИТ++ на платформе hacktory.ai. Практическую часть о том, как накрутить лайки в социальных сетях, украсть...