Профессия «кибердетектив»: кто такой исследователь угроз и как им стать

Привет, Хабр! Об исследовании киберугроз ходит немало мифов. Якобы это крайне узкая специализация, котирующаяся только в ИБ. Попасть в профессию непросто: необходимо на старте иметь глубокую теоретическую подготовку и навыки обратной разработки. Наконец, карьерные возможности такого специалиста...

Кибератаки уровня «космос»: зачем хакеры взламывают спутники и к чему это приводит

Есть ли в космосе место для хакеров? Увы, где человек что-то сотворил, найдутся и те, кто захочет созданное разрушить или обратить себе на пользу. Единственного в истории подозреваемого в хакерстве на орбите — астронавта Энн Маклейн — суд оправдал. Зато соседи по планете неоднократно наносили...

Путешествие в глубины сети с Shodan – поисковой системой, открывающей двери в неизведанное

Введение Как говорится, добрый день! Сегодня я хотел бы поведать вам небольшую тайну. Мало кто знает, но неправильная настройка устройств тоже является уязвимостью и зачастую большинство атака производятся именно за счёт этого. Так как в данной статье мы будем рассматривать поисковую систему...

Киберпранк с тараканами, или Хакеры тоже шутят

Далеко не всегда за хакерскими приколами стоит демонстрация силы или желание привлечь внимание общественности. Некоторые шутят просто от скуки, другие — чтобы опробовать новую утилиту или размять мозг, а кто-то ради желания потешить эго. Описать все причины мы вряд ли сможем. А вот вспомнить...

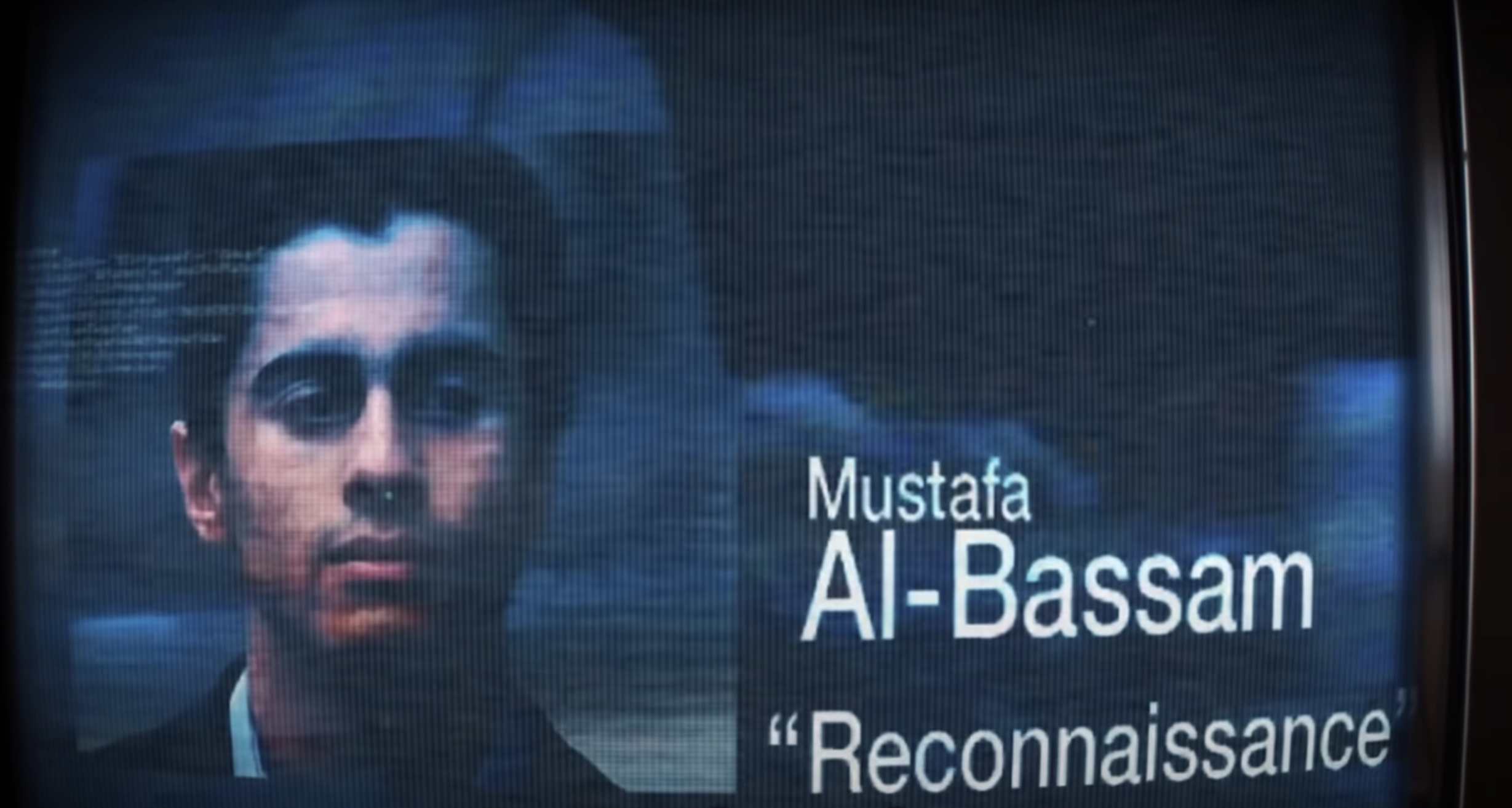

История 16-летнего подростка взломавшего ЦРУ

Подросток перехитривший правительство США. Эта история может показаться началом сюжета вымышленной истории о супергерое. Итак, как же у 16-летнего подростка получилось взломть ЦРУ. Новая звезда в мире хакерства Пока большинство детей его возраста играли в футбол, Мустафа аль-Бассам задавал начало...

Грубая сила. Брутим RDP, SSH, VNC, Instagram и стандартные формы веб-аутентификации

Приветствую всех читателей наших статей, с сегодняшнего дня хочу объявить ещё одну новую рубрику: "Грубая сила". В серии таких статей мы будем обозревать различные инструменты, методы, вспомогательные инструменты для атак методом "грубой силы" откуда и название, или под более привычным для нас...

Начало Aircrack-ng и WEF

Предисловие Рад приветствовать всех читателей статьи! С сегодняшнего дня запускаю новую рубрику моих статей "Без про-v-ода", в серии этих статей я буду обозревать различные методы, фишки, инструменты, устройства и всё что связано в вардрайвингом. Думаю не секрет, что довольно многие скажем так...

Кто витает в облаках, или Как хакеры атакуют MSP-провайдеров

Допустим, вы решили грабить банки. На дворе 2024-й и вы не спали в криокамере 50 лет, поэтому вряд ли пойдете искать револьвер и чулок на голову. Самый логичный путь — стать киберпреступником (или одуматься). Но можно пойти еще дальше — атаковать банки не точечно, а оптом. Достаточно взломать...

Почему вам не нужна Kali Linux

Многие хотят поработать с Kali linux. По-прежнему в интернете множество запросов посвящено ей . Она всегда на слуху, когда говорят о взломах и хакерах, а также о совершенных мастерах IT( тех самых, что и микропроцессор запрогают и сеть настроят, и чайник со стиралкой отремонтируют). Но, насколько...

Это не игрушки. Game vulnerabilities как угроза для работодателя

Баги и уязвимости в компьютерных играх встречаются часто, особенно если они вышли давно. И это логично: разработчикам выгоднее вкладываться в новые проекты. В итоге любимые игры постепенно превращаются в плацдарм для хакинга. Под прицел попадают все: сами разработчики, пользователи и даже их...

Взлет и падение Гектора «Sabu» Монсегура: опасного хакера и главного информатора ФБР

Чаще всего на преступления людей толкает жажда наживы, ревность и прочие темные чувства. Куда реже — гордыня. Еще реже их преступления становятся настолько масштабными, что за ними охотится ФБР сразу в нескольких странах, а от имени нарушителей вздрагивают крупные корпорации. Наш сегодняшний...

История Джимми Чжуна: от изгоя до миллиардера, попавшего за решетку. Ошибка стоимостью 50000BTC

Начало В хмурое утро ноября 2021 года сотрудники отдела уголовного розыска IRS окружили роскошный дом у озера, оцененный в миллион долларов, в живописном городке Гейнсвилл, штат Джорджия. В ходе обыска была обнаружена скрытая под одеялами в шкафу ванной жестянка от попкорна Cheetos. Внутри этой...

Как можно (было) угнать аккаунт Instagram

Пережив недавно небольшой security-испуг — мне пришла SMS с кодом «Гугла» вида G-******, я отправился искать, что это может значить. Не знаю, как у вас, а у меня это уже не первый случай, правда, после этого обычно больше ничего не происходит. Понятно, что это какой-то код авторизации, но понять,...

[Перевод] PyTorch разоблачил вредоносную цепочку зависимостей

PyTorch обнаружил вредоносную зависимость с тем же именем, что и у библиотеки torchtriton во фреймворке. Это привело к успешной компрометации через вектор атаки путаницы зависимостей. Подробности — к старту нашего курса «Белый хакер». Читать дальше →...

Domain Fronting. версия 1.3

В данной статье представляется новый взгляд на старую и знакомую заядлым пентестерам тему как DomainFronting. Тем более, что после недавних нововведений в протокол TLS v1.3 от компании Cloudflare эта избитая тема заиграла новыми красками. Читать далее...

Как я стал пентестером за 4 месяца без опыта работы в IT cфере

Привет, Хабр! Меня зовут Кошевой Данила и мне 22 года. На данный момент живу и работаю в Москве. В июне 2022 года я получил работу в сфере ИБ в качестве Junior Pentester. Интересным является то, что за 4 месяца до выхода на работу я даже не знал о том, что из себя представляет сфера информационной...

Очень темные дела: BlackMatter и его жертвы

Сегодня преступная группа BlackMatter объявила о закрытии своей партнерской программы из-за "давления со стороны властей". Однако, это не значит, что операторы и их партнеры прекратят атаки. Скорее всего, они присоединятся к другим программам RaaS или, как это случалось ранее, после ребрендинга...

Тайско-камбоджийские фишеры iCloud или история об iPhone, который украли дважды

Чуть больше года назад я работал в той самой компании, которая помогает найти дешевые авиабилеты, и жил на Пхукете. Так получилось, что в одном из тайских клубов на знаменитой Bangla Road я потерял свой айфон. Наутро без телефона я сильно досадовал о своей потере, но через некоторое время смирился...

Назад