Популярно о кибербезопасности. Что такое эксплойт нулевого дня?

Простым языком и общими фразами! …...

Вирусы на серверах компании — как это бывает?

Всем привет! В свободное от не-работы время я CTO собственной компании (DigitalWand), и как следствие – чем мне только ни приходится заниматься! И вот недавно один из наших клиентов посетовал на проблемы в своей внутренней кухне: мол, вирус положил внутренние сервисы, включая git и площадки для...

Эксплойт «No comments» — самый серьёзный чит Minecraft

Определить местоположение всех противников возможно. История эксплойта "No comments". Обзор получения абсолютной власти на игровом сервере Читать далее...

«Не только реверс, но и воплощение знаний в коде, инструментах и плагинах»: как работается вирусным аналитиком в PT ESC

И снова привет, Хабр! Это Алексей Вишняков, руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC). Сегодня вас ждет нетипичный контент от нашего подразделения: без технических деталей о вредоносах и скриншотов из...

Fuchsia OS глазами атакующего

Fuchsia — это операционная система общего назначения с открытым исходным кодом, разрабатываемая компанией Google. Эта операционная система построена на базе микроядра Zircon, код которого написан на C++. При проектировании Fuchsia приоритет был отдан безопасности, обновляемости и быстродействию....

[Перевод] Экспериментальная разработка эксплойта для Use-After-Free

Пошаговая реализация эксплойта для уязвимости CVE-2021-23134, включая описание используемых для этого инструментов. Это мой первый опыт разработки эксплойта для ядра – так что здесь вы вполне можете заметить некоторые ошибки, за которые я заранее извиняюсь. Читать дальше →...

Эксплойт Juicy Potato

В настоящее время происходит всё большая интеграция реального мира с цифровым, развивается возможность передавать большие объёмы информации через цифровые каналы. В связи с этим остро встает проблема защиты цифровых средств, проблема компьютерной безопасности. В разных системах обнаруживаются...

Атака на промышленную IT-инфраструктуру

Здравствуйте, уважаемые читатели. Сегодня рассмотрим базовый сценарий атаки на IT-инфраструктуру организации. В качестве цели может выступать что угодно: от пиццерии до банков. В наше время (во многом благодаря санитарно-эпидемиологической обстановке) многие организации вынужденно мигрируют свою...

От DoS до RCE: о неуловимом векторе атак

Привет читателям блога компании DeteAct! Меня зовут Омар Ганиев, многие меня знают по нику «Beched». (D)DoS -- это не только "тупая" атака, которая отключает сайты, но и инструмент для проведения куда более хитроумных взломов, про которые я расскажу. Узнать!...

Взлом квантовой программы

Программы для квантового компьютера тоже могут содержать уязвимости. Эти уязвимости могут позволять удалённо выполнять какие-то вычисления. Как же написать шеллкод для программы, уязвимой к исполнению квантового кода? Узнать...

Signal: Взлом Cellebrite с атакованного устройства

Компания Cellebrite производит программное обеспечение для автоматизации извлечения и индексирования данных с мобильных устройств. Они работают в "серой" зоне, где корпоративный брендинг идёт бок о бок с "цифровой разведкой", если конечно можно так называть воровство. В список их клиентов входят...

Как выявить кибератаку и предотвратить кражу денег

По данным Positive Technologies, 42% кибератак на компании совершаются с целью получения прямой финансовой выгоды. Выявить атаку можно на разных ее этапах — от проникновения в сеть и до того момента, когда хакеры приступят к выводу денег. Разбираем, как распознать злоумышленников на каждом из...

Исполняемый обвес. Часть 2

Вторая статья небольшой серии о защите, которая используется для сокрытия алгоритма приложения. В прошлой статье мы разобрали основные части защиты и собрали тестовое приложение. Здесь познакомимся со структурой обработчиков команд и попробуем поотлаживать и раскодировать исполняемый файл. Читать...

CVE-2019-18683: Эксплуатация уязвимости в подсистеме V4L2 ядра Linux

В данной статье описана эксплуатация уязвимости CVE-2019-18683 в ядре Linux, которую я обнаружил и исправил в конце 2019 года. Указанный CVE-идентификатор присвоен нескольким аналогичным ошибкам типа «состояние гонки», которые присутствовали в подсистеме V4L2 ядра Linux на протяжении пяти лет....

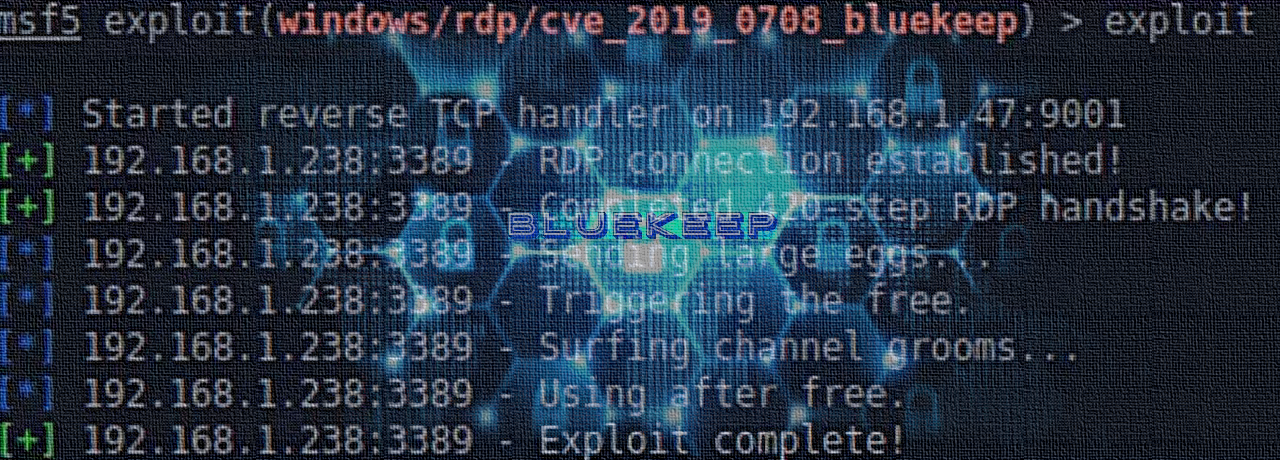

Зафиксировано первое появление BlueKeep «в дикой природе»

Вчера появилась информация о попытках эксплуатации BlueKeep (CVE-2019-0708), критичной RCE-уязвимости в ОС Windows, с целью установки криптомайнера Manero. Исследователь Kevin Beamount, сообщил в Твиттере, что несколько хостов из его сети RDP-ханипотов ушли в состоянии BSOD, при этом их совокупный...