Web-сервер с двухуровневой иерархией ЦС. Авторизация по SSL

Всем приветь! Часть данного мануала просто перепечатывание старого с адаптацией. Но я пойду дальше и добавлю скрипт, для автоматизации создания ssl сертификатов и их отзывов. Однако и на этом я не остановлюсь и сделаю инструкцию для создания безопасности web-сервера таким образом, чтобы доступ к...

The Standoff 365: на PHDays 11 презентовали платформу bug bounty

На PHDays 19 мая была представлена платформа The Standoff 365 Bug Bounty, которая объединит компании и исследователей безопасности для поиска уязвимостей и оценки защищенности организаций. За первые два дня на платформе зарегистрировались 366 белых хакеров. Первыми на ней разместили свои программы...

Развертывание Standalone центра сертификации на базе Windows Server 2019 и настройка сетевого автоответчика OCSP

Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС). Необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности заставляет искать новые...

Электронный документооборот с сотрудниками: ожидания и реальность

Про пользу электронного документооборота для бизнеса сказано уже много: это и удобство, и скорость, и помощь в работе с партнерами и контрагентами, клиентами и сотрудниками, и многое другое. Меня зовут Лебедев Владимир. Сегодня я хотел бы рассмотреть плюсы ЭДО и организацию процесса на примере...

CROC&TALK. Истории о командных процессах и коммуникации в DevSecOps

Привет, Хабр! Приглашаем начать “давайте после майских” с митапа :) Ждем вас 12 мая в 18:00 на новый CROC&TALK – в этот раз будем обсуждать DevSecOps. Поговорим о том, как запустить процесс безопасной разработки, не выстрелить себе в колено, а спецам по информационной безопасности и разработке...

Битва «Титанов». Сравнение двух лучших отечественных сканеров уязвимостей. MaxPatrol 8 и RedCheck Enterprise

В последние месяцы в киберпространстве развернулась настоящая война, отчего незащищенные информационные активы значительно пострадали, а пользователи защитного инструментария от западных «партнеров» столкнулись с серьезнейшими санкциями, ограничивающими использование их ПО. Поэтому мы решили...

У нас кибератака. Что делать?

Краткое руководство о том, как обнаружить атаку на внутреннюю инфраструктуру компании раньше всех и правильно отреагировать на нее Число кибератак стремительно растет: если раньше их количество исчислялось десятками в месяц, сейчас насчитывают тысячи инцидентов только за одну неделю: «Касперский»...

Как настроить Kerberos аутентификации в Keycloak

Виктор Попов, техлид DevOps-команды в X5 Tech и спикер курса «Безопасность проекта: аутентификация в Keycloak», подготовил туториал. В нём он рассказывает, как настроить Kerberos аутентификации в Keycloak и как подготовить браузеры для работы. Читать далее...

Data Science — это не только подсчет пельменей…

Пока идут разговоры про отъезд ИТ специалистов, про их возврат, про поддержку ИТ компаний, а неофиты pandas восторженно разбирают json, есть предложение посмотреть на роль data science инструментов в современной ИТ инфраструктуре немного с другой точки зрения. DS — это ведь не только подсчет...

CLD — Open source проект для ИТ компаний и SRE/DevOps инженеров

CLD это система для обеспечения комплексной информационной безопасности и организации разграничения доступа к серверам и скриптам с возможностью оперативно внедрять пользовательские модули и инструменты автоматизации. Мы высоко ценим автоматизацию процессов и унификацию инфраструктуры, проект...

Как просканировать сетевой периметр сервиса с помощью open source-инструментов

В последнее время участились случаи взлома сервисов, хакерских атак сайтов, утечки персональных данных. Не во всех кейсах это результат внешних атак, но ситуация подтверждает: сейчас как никогда важно убедиться в надежности периметра сети вашего сервиса. Периметр любой сети — первый эшелон защиты,...

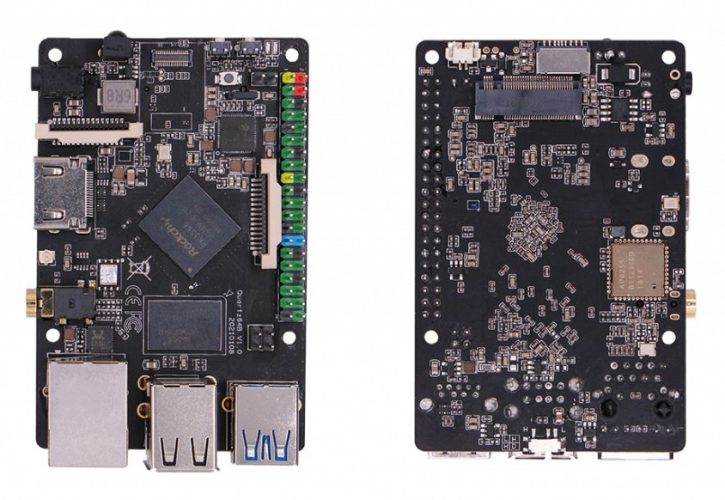

5 одноплатников, вышедших в марте 2022 года: необычные системы для самых разных задач

Одноплатники, хорошие и разные, продолжают выходить. Некоторые можно назвать универсальными, другие подходят для решения узкого круга задач. В марте 2022 года появилось несколько моделей, мимо которых нельзя пройти мимо. Среди них варианты для роутеров, более-менее мощные модели, а также системы...

Обход аутентификации и способы выполнения произвольного кода в ZABBIX

В этой статье мы поговорим о некоторых атаках на систему мониторинга Zabbix и рассмотрим сценарии удаленного выполнения кода (RCE). Нередко на пентестах встречаются устаревшие версии Zabbix, или Zabbix с дефолтными или словарными паролями администраторов (а иногда и все вместе). В таких случаях...

Как скрестить Intel с Эльбрусом: Обзор новой линейки СХД АЭРОДИСК

Всем доброго здравия! В этой статье мы проведем обзор обновленной линейки систем хранения данных АЭРОДИСК Восток-5 и АЭРОДИСК Engine-5. В новых СХД мы уделили много внимания управлению большими хранилищами в многоконтроллерных конфигурациях на разных процессорных архитектурах («Кластер хранения»),...

Жонглирование ключами: как работает on-premise облако с e2e-шифрованием

Нашей команде доверяют аудит информационной безопасности. Не хочется представлять, что будет, если результаты одной из таких проверок утекут в сеть. Так что мы очень серьезно относимся к сохранности рабочих документов. А еще мы немного параноики, поэтому и решили изобрести велосипед разработать...

Как перевести на Linux крупный бизнес

Заменить на одном компьютере ОС Windows на Linux способен ИТ-специалист с минимальной квалификацией. Сделать то же самое на сотнях и тысячах компьютеров крупной и даже средней компании без ущерба для ее бизнеса намного сложнее. С какими проблемами при переводе своей ИТ-системы на свободное ПО...

Защита от всплесков при агрегации трафика в пакетных брокерах

Современный подход к подключению средств мониторинга и информационной безопасности к сетевой инфраструктуре предполагает использование ответвителей трафика и брокеров сетевых пакетов. Для обеспечения полной видимости трафика в сети (главное условие корректной работы систем мониторинга и адекватных...

Сервис Гео-IP по версии Zyxel: зачем нужен, функциональность, как настроить?

Привет, Хабр! Сегодня в статье расскажу о недооценённом и малоизвестном сервисе информационной безопасности в межсетевых экранах (МСЭ) Zyxel VPN / ATP / USG Flex. Называется он Geo Enforcer (Гео IP). С прошлого года, ориентировочно с версии 5.10 он стал бесплатным, не требует лицензию и процедур...