Подборка материалов по облачной безопасности: статьи, руководства, вебинары

Мы собрали для вас полезные материалы, посвященные вопросам сетевой и облачной безопасности, а также защите от DDoS-атак. За годы на Хабре и других ресурсах наши эксперты подготовили много статей по защите данных. Теперь самое главное представлено в одной публикации по темам ИБ и IaaS. Читать далее...

[Перевод] Daxin: незаметный бэкдор, разработанный для атак на защищенные сети

Проведённое Symantec Threat Hunter исследование выявило вредоносное ПО невиданной ранее технической сложности. Оно позволяет злоумышленнику выполнять различные операции и собирать данные на заражённом компьютере. Бэкдор имеет высокую степень скрытности и позволяет злоумышленникам общаться с...

Российская виртуализация на российском железе: обзор платформы АЭРОДИСК MACHINE-V

Здравствуйте, Хабровчане! В этой статье мы проведем обзор новой линейки программно-аппаратных комплексов АЭРОДИСК Machine-V с предустановленной российской системой виртуализации АИСТ и гиперконвергентой системой vAIR. Идею создания готовых программно-аппаратных комплексов (ПАК-ов) с...

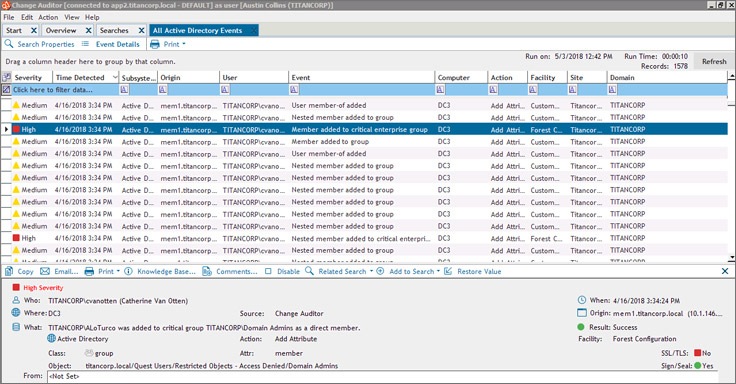

Опыт аудита и отчетности событий информационной безопасности в СУЭК — анонс вебинара

Приглашаем вас на вебинар, на котором Михаил Божнев, менеджер департамента информационной безопасности СУЭК, расскажет об опыте внедрения в компании решений Quest для аудита и отчетности по событиям информационной безопасности. Речь пойдет о двух продуктах от Quest: Change Auditor и Enterprise...

Аудит CRM-системы: проверка боем

Вера неайтишной части человечества в софт может иметь колоссальную амплитуду: от тотального недоверия до практически мифологического поклонения. Истина, как обычно, посередине. Любая программа, работающая с данными и человеком в роли оператора, имеет свои узкие места, которые можно эксплуатировать...

Криптовалютный бандвагон

*Бандвагон — повальное бездумное увлечение чем-либо в силу моды, популярности. От амер. Bandwagon — фургон с оркестром, привлекающий зевак. Распространение криптовалют способствовало разработке множества решений на основе распределенного реестра (блокчейна). Хотя области применения этих решений и...

Бабушки, аудиты и брутфорс — истории о безопасности Wi-Fi-сетей

Привет, Хабр! Мы в CTI 20 лет строим и тестируем беспроводные сети. Время от времени сталкиваемся с забавными ситуациями, которые показывают серьёзную уязвимость в клиентском Wi-Fi. Причём о некоторых вещах мы узнали только в процессе работы. Всё это совершенно неочевидные мелочи, которые влияют на...

Kerberoasting v2

В статье «Итоги внутренних пентестов — 2020» от Positive Technologies сообщается, что в 61% внутренних тестирований на проникновение успешно применялась атака Kerberoasting. Это мотивировало меня разобраться в атаке, а также ответить на следующие вопросы: почему Kerberoasting так часто...

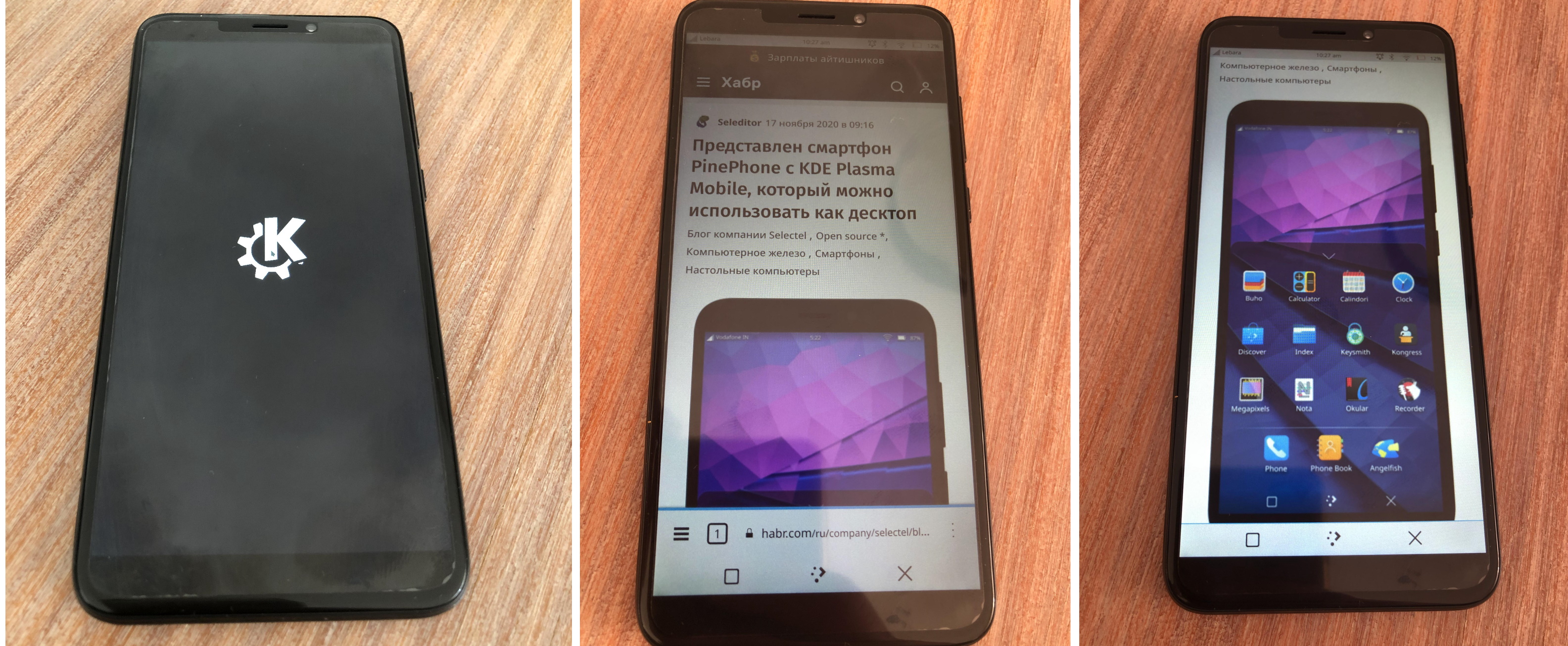

Обзор Linux-телефона PinePhone. Часть 1 — распаковка и первые впечатления

Об этом телефоне мы писали несколько раз. Сначала опубликовали информацию о спецификациях и возможностях девайса, а потом — перевод с описанием впечатлений одного из зарубежных журналистов. Но все же хотелось опробовать девайс и самостоятельно, так что решили — надо брать. Приобрели у...

Patch Tuesday: Microsoft выпустила февральские обновления безопасности

В феврале Microsoft выпустила обновления безопасности для закрытия 70 уязвимостей, ни одна из которых не была классифицирована как Критическая, а 1 уязвимость была обнародована публично (0-day). Впервые за 5 лет в выпуске обновлений нет критических уязвимостей. Помимо стандартного набора затронутых...

Мал золотник, да дорог: ученые из НИТУ «МИСиС» предлагают создать облачный супер-ПК из миллионов смартфонов

В идее распределенных вычислительных систем нет ничего нового. Идея реализована уже давно, плюс примеров таких реализаций множество, включая SETI, Folding@Home и другие. Идея в том, что специальное программное обеспечение использует незадействованные ресурсы локальных систем — например, ноутбуков и...

Как защитить базы с персональными данными, рассказываем на примере крупного ритейлера

Недавно одна обширная торговая сеть запустила программу лояльности. Команда Бастион участвовала в этом проекте в качестве консультантов по информационной безопасности, и это отличный повод поговорить о защите баз с персональными данными. В этом посте расскажем, как работает database activity...

Из грязи в RPKI-князи-2. Имплементация RPKI на сетевом оборудовании

В предыдущей части я рассказывал, почему для ИБ важна валидация маршрутов в ВGP и как каждый клиент сервис-провайдера может обезопасить протоколы маршрутизации с помощью RPKI. Но если у вас своя АС с несколькими пирингами, как это бывает у многих банков или ИТ-компаний, то лучшим решением будет...

Жесткие диски с SMR-технологией от Seagate: как они работают и каким компаниям нужны

На дня компания Seagate запустила отгрузку жестки дисков емкостью в 22 ТБ. Такие диски предназначены, в первую очередь, для корпоративного сектора, включая операторов дата-центров, гиперскейлеров и т.п. HDD, о которых идет речь, изготовлены по черепичной магнитной записи (Shingled magnetic...

Как блокировал контент для взрослых

Привет, Хабр! В статье расскажу как в гостевой Wi-Fi сети блокировал сайты с контентом 18+ (для взрослых) на межсетевых экранах Zyxel моделей VPN / ATP / USG Flex (все со встроенным контроллером точек доступа), чтобы гости в публичных сетях или персонал в пользовательской сети не могли загрузить...

Ретейл-2030: угрозы для новой реальности

Пандемия оказала влияние на многие сферы экономики. Розничная торговля в спешном порядке переместилась в онлайн, произошёл взрывной спрос на услуги курьеров и служб доставки товаров. Привычные цепочки поставок изменились, и эти изменения не были предсказаны традиционными логистическими алгоритмами....

Автопереезд с SSD на HDD для обработки 60 000 EPS. Как мы создали гибридную схему хранения данных для MaxPatrol SIEM

Всем привет! Я Максим Максимович, директор департамента инжиниринга Positive Technologies. В этой статье я затрону тему обработки и оптимизации хранения событий в высоконагруженных SIEM-инсталляциях, расскажу о сложностях, с которыми многие наверняка уже сталкивались при выполнении подобных задач,...

Меньше теории, больше практики: приглашаем на стажировку в экспертный центр безопасности Positive Technologies

Ты учишься в колледже либо вузе по направлению «Информационная безопасность»? Хочешь научиться выявлять комплексные атаки на корпоративную инфраструктуру и узнать, как на практике защищают современные компании? Тогда эта новость для тебя! ⚡️Мы запускаем оплачиваемую стажировку the Young Hats: SOC...