Leak-Search: как и зачем QIWI создала сервис, который ищет утечки исходных кодов компаний

Искать утечки и уязвимости в своих продуктах не только интересно и полезно, но и необходимо. Еще полезнее подключать к таким поискам внешних специалистов и энтузиастов, у которых не настолько замылен глаз, как у сотрудников. Поэтому в свое время мы в QIWI запустили программу bug bounty —...

Тонкости авторизации: обзор технологии OAuth 2.0

Информационная система Dodo IS состоит из 44 различных сервисов, таких как Трекер, Кассы ресторана или Базы знаний и многих других. 3 года назад мы написали сервис Auth для реализации сквозной аутентификации, а сейчас пишем уже вторую версию. В основе сервиса лежит стандарт авторизации OAuth 2.0....

Зона доступа: 30 способов, которые позволят разблокировать любой смартфон. Часть 1

В своей работе компьютерные криминалисты регулярно сталкиваются с кейсами, когда надо оперативно разблокировать смартфон. Например, данные из телефона нужны следствию, чтобы понять причины суицида подростка. В другом случае — помогут выйти на след преступной группы, нападающей на...

Минуту внимания, мы засекали

Всем привет! У этого поста только одна цель – пригласить вас на Road Show SearchInform – ежегодную серию ИБ-конференций, которые проходят с сентября по ноябрь в РФ и СНГ. В этом году это 23 города, участие бесплатное. Если знаете такую и готовы регистрироваться, не теряя времени, – вот ссылка. Если...

[recovery mode] Бизнес-хакеры Кремниевой долины

Осенью прошлого года нам удалось пообщаться с основателем стартапа Wallarm, специализирующемся на платформе адаптивной защиты веб-приложений. Иван Новиков родом из России. Создав в Сан-Франциско свою компанию, он прошел акселерацию в топовом акселераторе Y Combinator и привлек $10 млн инвестиций. В...

Фирмы используют баг-баунти, чтобы купить молчание хакеров

Платформы баг-баунти — HackerOne, Bugcrowd и Synack — служат посредниками между белыми хакерами и компаниями, которые хотят улучшить безопасность своих продуктов. При правильном использовании логика простая: Хакер сообщает о найденной уязвимости. Компания-разработчик исправляет баг и перечисляет...

Пять стадий принятия неизбежного, или Как мы разрабатывали программу для автоматизированного профайлинга

Привет, на связи Алексей Филатов (aka afilatov123). В 2017 году меня пригласили в команду «СёрчИнформ» для запуска нового программного решения. Точнее так – для наращивания возможностей флагманского продукта – DLP-системы. Рынку мало того, что софт уже умеет (предотвращать утечки информации и...

Mobile threat defense: Маркетинговый ход или новый тренд?

Пролог Как только пользователи мобильных устройств стали доверять своим смартфонам и планшетам «чувствительную» информацию, так тут же появились любопытствующие, желающие ею воспользоваться, в том числе, в корыстных целях. Сначала это была личная информация — фото, пин-коды банковских карт, учетные...

[Перевод] Как улучшить безопасность промышленной автоматизации

Свен Шрекер, главный архитектор IoT Security Solutions Group корпорации Intel Security — личность довольно известная Поэтому мы решили перевести одну из его недавних статей, посвящённых информационной безопасности в промышленности. Приятного чтения! История промышленной автоматизации кажется мне...

Получение идентификатора CVE

После публикации нашей статьи «CSRF в Umbraco CMS», мы получили несколько сообщений с вопросами, которые касались процесса получения CVE. В данной статье рассматривается, как правильно поступить в том случае, когда вендор отказывается присваивать индекс CVE найденной в его продукте уязвимости....

Max Patrol SIEM. Обзор системы управления событиями информационной безопасности

Введение Друзья, добрый день. Данную статью я хочу посвятить такому продукту, как MaxPatrol SIEM компании Positive Technologies уже более 17 лет разрабатывающей инновационные решения в области кибербезопасности. В ней я постараюсь кратко описать основные задачи и мероприятия, с которыми...

Как мама хакера проникла в тюрьму и заразила компьютер начальника

На что вы готовы ради успешного завершения проекта? Не спать ночами, отправить семью в отпуск, чтобы они вас не отвлекали, литрами пить кофе и энергетики? Есть варианты и покруче. Cloud4Y рассказывает удивительную историю аналитика по вопросам кибербезопасности. Джон Стрэнд, получивший контракт на...

Веб-архив: импортозамещение

Понадобилось найти старую версию одного сайта. В Wayback Machine (https://archive.org/web/) версии от нужной даты не оказалось, и я решил поискать альтернативные архивы интернетов. В основном находились сервисы, реализующие идею «вы нам дайте URL, а мы его заархивируем» (типа уважаемого мной...

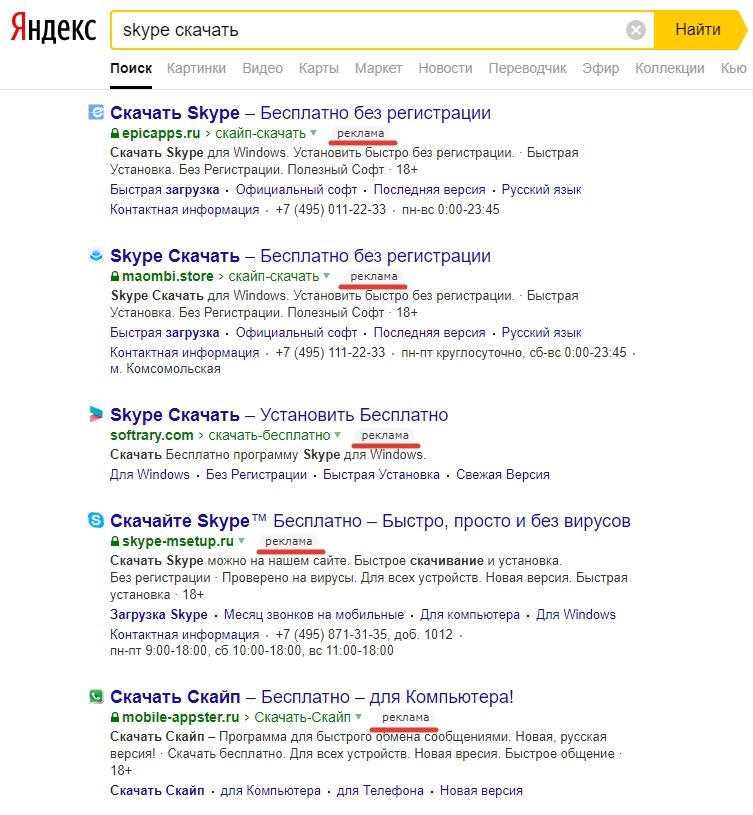

Яндекс помогает распространять вредоносное ПО?

По роду деятельности мне приходится наблюдать за работой сотен рядовых пользователей ПК. Человек, который не первый день держит мышку, всё чаще сталкивается с проблемами при банальном скачивании бесплатного ПО. При разборе выясняется, что он всего лишь набрал в Яндексе «скачать Вайбер», а дальше...

Обезличивание данных не гарантирует вашу полную анонимность

Есть мнение, что «обезличенная» информация, которую так любят собирать и использовать многие компании, на самом деле не защитит человека от деанонимизации, если данные вдруг утекут в сеть или будут использоваться в чьих-то интересах. Cloud4Y рассказывает, так ли это. Читать дальше →...

[recovery mode] Нужна ли конфиденциальность современным бизнесменам и компаниям?

«Анонимные компании и счета нужны только продажным чиновникам и преступникам!», «Честным людям нечего прятать!», «Просто выполняй закон и нечего бояться!» — вы наверняка не раз слышали подобные высказывания и даже отчасти соглашались с ними. Тезис о том, что сокрытие информации – это прямой путь в...

Кибермошенники взламывают мобильных операторов, чтобы добраться до телефонных номеров абонентов

Виртуальные рабочие столы (RDP) — удобная вещь, когда надо что-то сделать на компьютере, но при этом нет физической возможности сесть перед ним. Или когда нужно получить хорошую производительность, работая со старого или не слишком мощного устройства. Облачный провайдер Cloud4Y предоставляет такую...

[Перевод] Нормализация девиантности. Как неправильные практики становятся нормой в нашей отрасли

У вас когда-нибудь бывало такое, что вы говорите нечто совершенно нормальное для вас, но все остальные очень удивлены? Со мной такое случается постоянно, когда я описываю то, что считали нормальным в фирме, где я работал. По какой-то причине лицо собеседника постепенно переходит из приятной улыбки...