OpenSSH против SSH

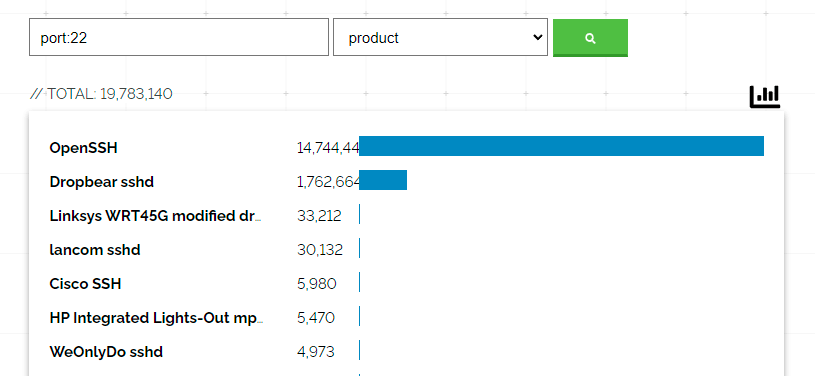

Рис. 1. Разные реализации SSH, источник: Shodan Формально протокол SSH определён в ряде стандартов RFC (список ниже). В то же время есть много реализаций этого протокола. OpenSSH — самая популярная из них, хотя не единственная. Например, вот альтернативная реализация SSH на Go (и несколько примеров...

Анализ уязвимостей стека протокола мобильных операторов связи SS7

В современном мире мы не можем представить жизнь без мобильной связи. Мы постоянно на связи, получаем OTP коды от различных веб-сервисов и банковских приложений. Есть мнение, что сеть мобильных операторов связи закрыта и защищена от атак злоумышленников, но на самом деле нет. Пограничное...

Новый стандарт для онлайн-платежей: SPC

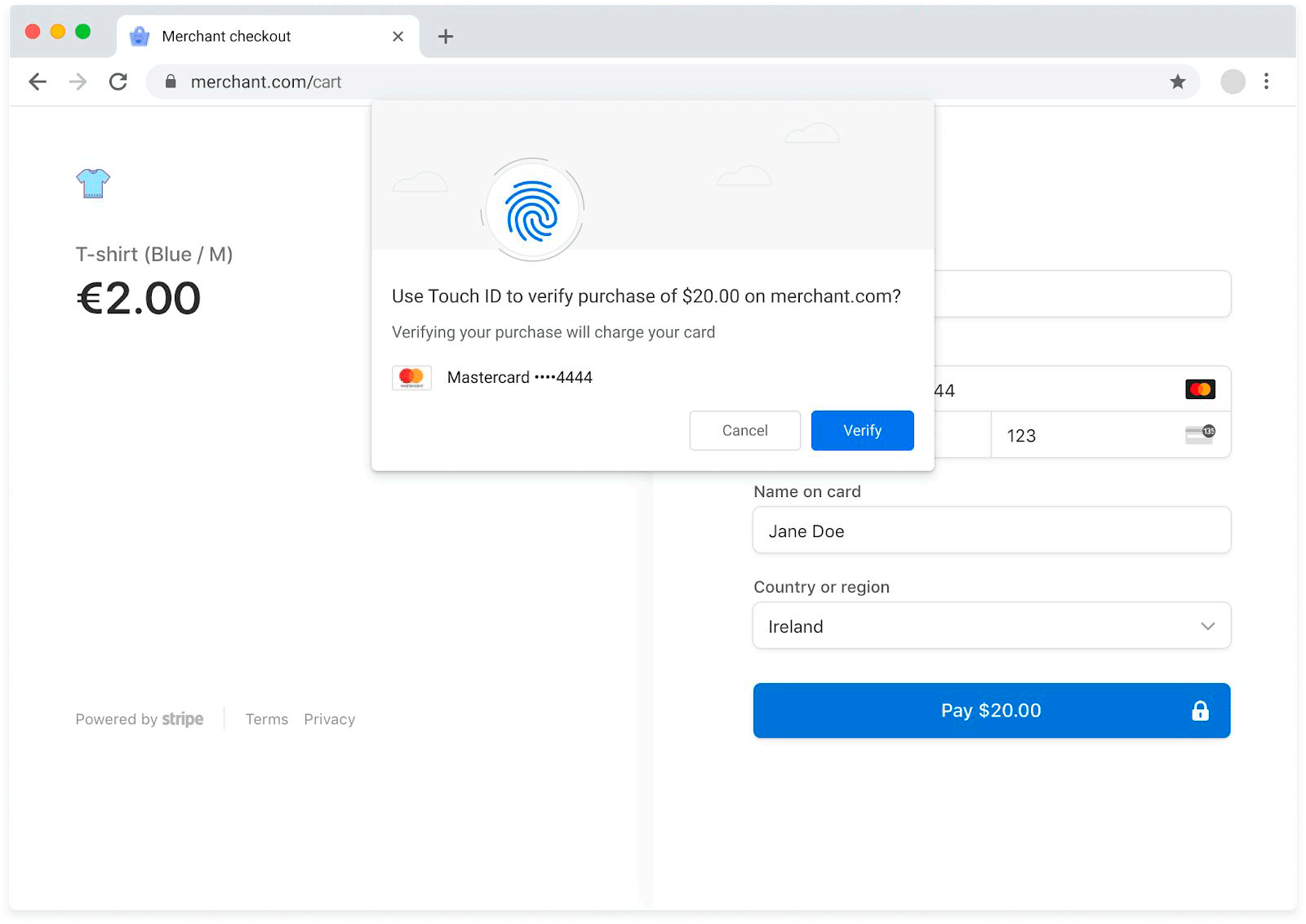

В июне 2023 года консорциум W3C анонсировал новый стандарт для подтверждения финансовых операций Secure Payment Confirmation (SPC), который в случае принятия упростит платежи в интернете. Пока стандарт опубликован в качестве рекомендации-кандидата (Candidate Recommendation). SPC делает стандартом...

757‑П или Как ввести в ступор небольшие НФО

И снова здравствуй, дорогой читатель. В предыдущем материале мы в общих чертах рассмотрели сложности обеспечения информационной безопасности в финансовых организациях, посетовали на большое количество регулирующей документации и немного посмеялись с мемасиков. Но делу время, а потехе час....

Ключи Passkeys — начало постпарольной эпохи? Не так быстро…

В мае 2023 года компания Google присоединилась к общему тренду отказа от паролей — и выкатила passkeys (ключи доступа), которые позволяют войти в аккаунт без пароля, а по пальцу, лицу, локальному пинкоду или аппаратному ключу. То есть авторизоваться в Google тем же методом, которым вы авторизуетесь...

Домены .zip и .mov — новый вектор для фишинга

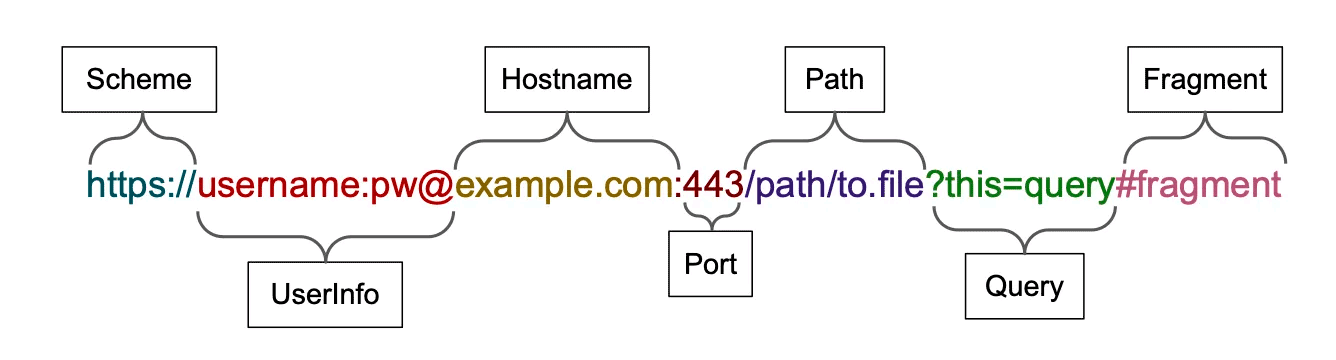

В мае этого года компания Google Registry открыла для регистрации восемь новых gTLD: .dad, .phd, .prof, .esq, .foo, .zip, .mov и .nexus. Особенное внимание привлекают .zip и .mov. Эти домены, созвучные с расширениями файлов, могут использоваться для фишинга. Есть как минимум несколько способов...

[recovery mode] Сбой в работе почтового сервиса @mail.ru

Все естественно помнят, что существуют базовые проверки почты: SPF "Sender Policy Framework" (фреймворк политики отправителя) - это метод проверки электронной почты, который позволяет проверять, действительно ли отправитель имеет право отправлять электронные письма от имени определенного домена....

Принцип «Web of Trust» или как работает PGP

Ваши мессенджеры, сайты на HTTPS протоколе, авторизация в интернет сервисах, безопасное хранение файлов и иногда даже будильники - все эти вещи используют PGP. Но что это вообще такое? Читать далее...

Самые необычные правила паролей

В связи с ростом вычислительной мощности CPU и GPU правила генерации паролей периодически пересматриваются. Специалисты обычно ориентируются на показатель информационной энтропии (в битах). Но в отношении паролей это не универсальное мерило, потому что пространство возможных вариантов не...

MLS (Messaging Layer Security) — единый протокол шифрования для всех приложений

Инженерный совет Интернета IETF официально принял стандарт Messaging Layer Security (MLS) — новый протокол сквозного шифрования сообщений поверх TLS. Это дополнительный уровень криптографии, который может покрыть все существующие приложения и обеспечить совместимость между ними. То есть он в...

Разбираемся в сортах USB

Разбираемся в сортах USB USB имеет богатую историю. Она началась с 1994 года когда был опубликован стандарт версии 0.7 а сегодня окружает нас везде. Его невозможно игнорировать, поэтому предлагаю немного разобраться, не углубляясь в распиновку. Если прийти на радио рынок и попросить USB кабель –...

PCI DSS и ГОСТ Р 57580.1-2017 вместе — дешевле?

Все более или менее крупные российские компании, которые проводят платежные онлайн-транзакции, должны сегодня выполнять требования двух стандартов по защите и безопасности карточных данных их покупателей — PCI DSS и ГОСТ 57580.1-2017. Первый придумали за рубежом, а второй — результат творчества...

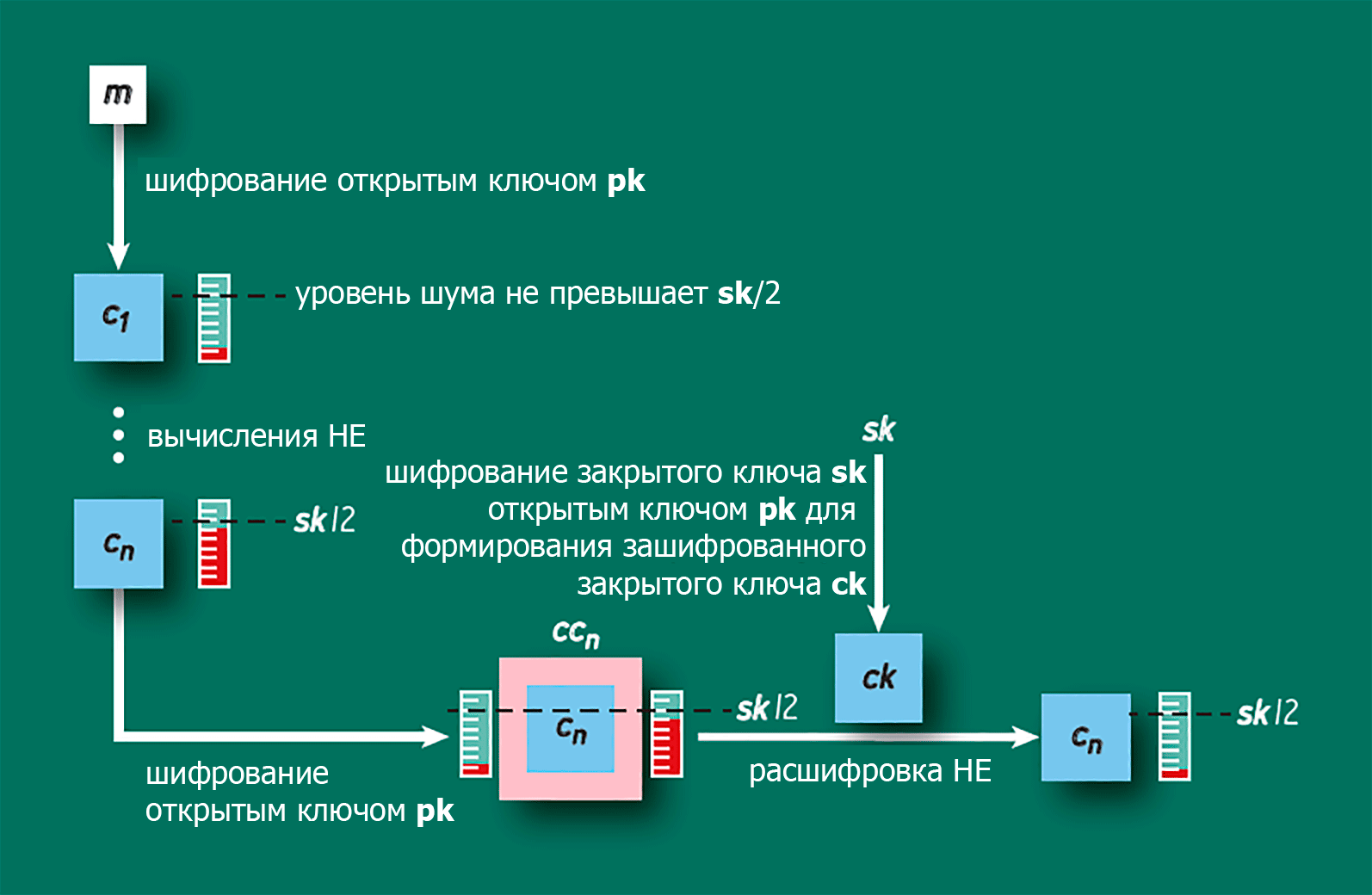

Методы обфускации трафика. Гомоморфное шифрование

Схема гомоморфного шифрования (HE) В последнее время на Хабре всё чаще поднимается тема обфускации/маскировки трафика. Для этих целей разработаны различные инструменты и методы, такие как Pluggable Transports и Project V. Но особый интерес привлекают схемы с использованием FHE (полностью...

Сложности обеспечения ИБ в финансовых организациях

Обеспечение информационной безопасности в финансовой организации — очень нетривиальная задача. Особенно если учитывать, что бытность отдела/службы/департамента по защите информации в российской действительности можно сравнить с жонглированием бензопилами руками и ногами в тёмной комнате. В этой...

Почему стандарты ИСО не публикуют в открытом доступе?

Основатели ИСО, Лондон, 1946 Международная организация по стандартизации создана в 1946 году для выпуска международных стандартов. Первым из них стало само название организации, которое на всех языках мира звучит одинаково: ИСО. Стандарты ИСО по всем вопросам — от безопасности дорожного движения и...

История развития паролей и средств их хранения

Слитые хешированные пароли Slack, утечки данных в Twitter, сообщения о взломе менеджера паролей LastPass. И это только малая часть того, чем пестрели новостные ленты в 2022 году. В компании LastPass, призванной надёжно хранить пользовательские пароли, признали, что злоумышленники получили доступ к...

Кому принадлежит время

Знать время нужно всем. Точное время необходимо для криптографии, непрерывного производства, навигации на Земле и в космосе. Интернет зависит от времени так, что малейшая ошибка ведет к масштабным проблемам: падению серверов, сбоям в DNS, зависанию приложений. Из-за проблем со временем системы...

Первое знакомство с требованиями информационной безопасности при разработке ГИС системы

Первый и самый логичный вопрос, который возникает, когда видишь этот документ в списке требований от Заказчика. Изначально пойдем простым путем и поищем определение на просторах интернета. Как итог – определение Роскомнадзора используется практически везде. Звучит оно так: Модель угроз и нарушителя...

Назад