Проект RISK: как мы управляем уязвимостями эффективно

Мы серьёзно подходим к вопросам информационной безопасности наших продуктов: бережно относимся к пользовательским данным и разрабатываем сервисы с учётом требований информационной безопасности (ИБ) и публичных стандартов по разработке безопасных приложений. К сожалению, при этом всё равно могут...

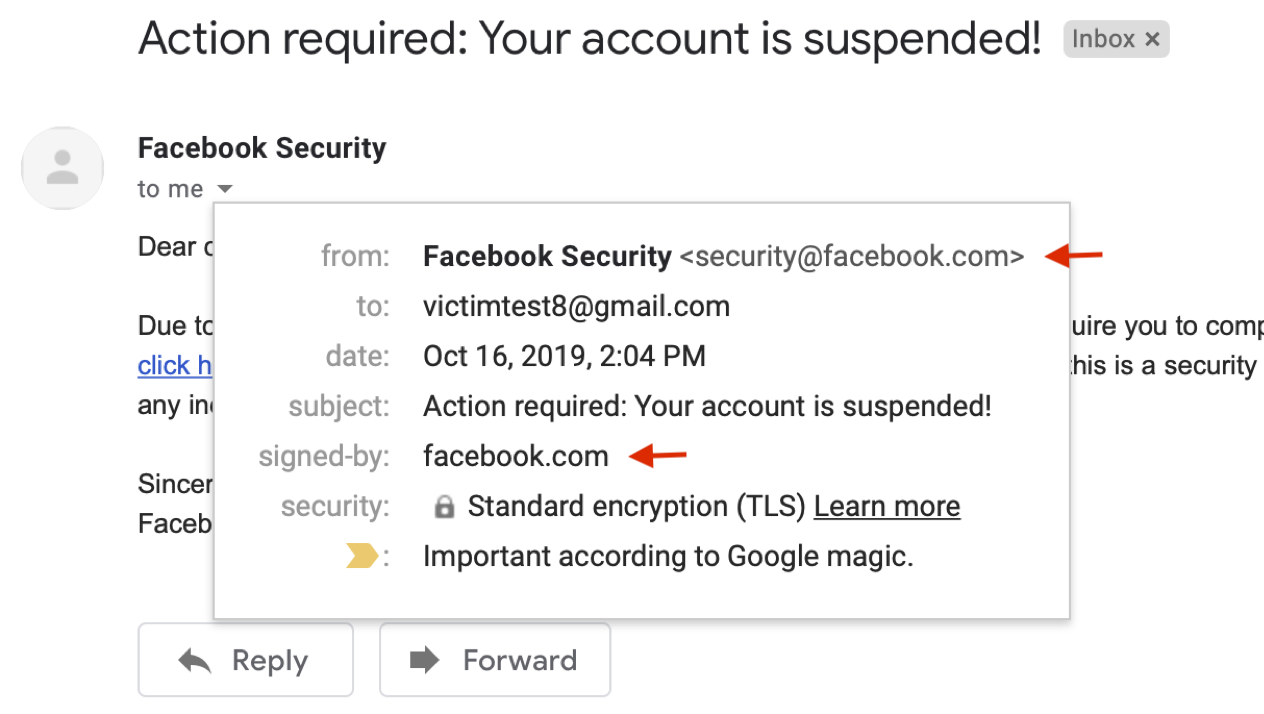

Защита почтового адреса от подделки. Почему SPF, DKIM и DMARC не работают

Пример спуфинга в Gmail: мошенник подделал обратный адрес facebook.com, демо Многие не знают, насколько легко подделать обратный адрес электронного письма. То есть отправить письмо с чужого адреса или с произвольного домена. Спамеры, фишеры и прочие мошенники постоянно обходят защиту SPF, DKIM и...

[Перевод] TLS 1.2 (протокол безопасности транспортного уровня версии 1.2) (RFC 5246) (Часть 3.2)

В материале приводится продолжение перевода на русский язык стандарта IETF - RFC 5246, описывающего работу протокола безопасности транспортного уровня TLS версии 1.2. Данная часть перевода охватывает вторую половину описания работы рукопожатия TLS версии 1.2, а также завершает перевод основной...

Wi-Fi и Bluetooth безопасны?

Поговорим о средствах защиты всем знакомых технологий Wi-Fi и Bluetooth. И причём тут блокчейн? Интересно...

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246) (Часть 3.1)

В статье приводится продолжение перевода на русский язык стандарта IETF - RFC 5246, описывающего работу протокола безопасности транспортного уровня TLS версии 1.2. Данная часть перевода охватывает первую половину описания работы протокола рукопожатия TLS 1.2. Читать далее...

Основы HTTPS, TLS, SSL. Создание собственных x509 сертификатов. Пример настройки TLSv1.2 в Spring Boot

Привет, Хабр! В современном мире абсолютное большинство сайтов используют HTTPS (Google даже снижает рейтинг сайтов работающих по HTTP в поисковой выдаче), а подключение к различным системам происходит по протоколу TLS/SSL. Поэтому любой разработчик рано или поздно сталкивается с этими технологиями...

Как ищут секьюрити уязвимости

Всем привет. Сегодня я хотел бы разобрать какие есть подходы для поиска секьюрити уязвимостей в коде и выяснить как можно обезопасить своё приложение от различных атак. Читать далее...

Если импортозамещение дышит в спину: особенности установки и настройки «облака» ресурсов и виртуальных машин на Linux

Дисклеймер: данная статья не рассчитана на опытных линуксоидов, что уже собаку съели, куря мануалы OpenNebula, – для них большая часть текста покажется либо наивной, либо очевидной, либо наивно-очевидной. Мы хотим не рассказать о том, что же это за зверь такой, а скорее порекомендовать, на что...

Провинциальный взгляд на аттестацию государевых информационных систем

Недавно мы организовали обсуждение нового порядка аттестации объектов информатизации, вступившего в силу с 1 сентября 2021 года. С материалами обсуждения рекомендуем ознакомиться тем, кто готов прочитать эту статью до конца. Для тех, кто не готов – достаточно ликбеза в первой части статьи. После...

Больше чем compliance. Как выявлять кибератаки и выполнять требования ГОСТ Р 57580.1-2017 с помощью SIEM-системы

«ГОСТ Р 57580.1-2017 „О безопасности финансовых (банковских) операций“ обязателен для выполнения кредитными и некредитными финансовыми организациями» — эта сухая фраза из стандарта, как, впрочем, и весь документ, порождает множество вопросов. На кого конкретно распространяются его требования? В...

[Перевод] Заметки по выбору шифров для TLS 1.3

После дискуссии с коллегами о TLS 1.3 в целом и прикладном использовании идущих в комплекте с ним шифров я решил кратко изложить основы, которые не худо было бы знать любому разработчику. Мне хотелось бы показать, на какую нишу направлен каждый из пяти шифров и как конкретно применяются...

Новое в управлении iOS и macOS, WWDC 2021

В преддверии продаж новых iPhone 13 и iPad с iOS 15 хотим поделиться своими впечатлениями о новшествах в управлении яблочными девайсами. На прошедшей WWDC-2021 Apple сделали несколько докладов об использовании iOS и macOS для работы. Обзорный доклад доступен по ссылке. Далее под катом расскажем о...

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246) (Часть 2)

Данный перевод является второй частью перевода протокола безопасности транспортного уровня (TLS) версии 1.2 (RFC 5246). Первая часть перевода находится здесь. Вторая часть перевода содержит описание протокола записи TLS. Читать далее...

Защита данных пользователя: как добавить поддержку правил CCPA и GDPR в мобильное приложение

Значительная часть жизни уже давно перетекла в гаджеты, онлайн-сервисы, соцсети и мессенджеры, которые ежедневно собирают тонны персональных данных. А ими часто обмениваются компании, например, в сфере рекламы или финансового бизнеса. Поэтому приватность и безопасность данных сейчас сложно...

[Перевод] Протокол безопасности транспортного уровня (TLS), версия 1.2 (RFC 5246)

На настоящий момент (август 2021 года) автором данного перевода не было найдено хоть сколько-нибудь приемлемого перевода стандарта протокола TLS версии 1.2 на русский язык. Единственный найденный перевод находится сайте protocols.ru и, во-первых, доступен только в кэше поисковика, а во-вторых, при...

План Apple по сканированию iPhone в США вызывает тревогу. Тотальная слежка начинается

Apple объявила о планах сканировать iPhone на предмет жестокого обращения с детьми , что сразу же вызвало обеспокоенность по поводу конфиденциальности пользователей. Apple заявляет, что ее система автоматизирована, не сканирует сами изображения, использует некоторую форму системы хеш-данных для...

Формат JPEG XL будет полным по Тьюрингу без ограничения 1024*1024 пикселей

В формате JPEG XL это изображение занимает 59 байт Оказывается, полным по Тьюрингу может быть не только язык программирования, но и графический формат. В частности, таким потенциально является формат JPEG XL, если отменить в нём ограничение на максимальный размер группы обрабатываемых пикселей....

Мобильные контейнеры для раздельного хранения данных

Работодатели уже привыкли к тому, что можно не возмещать затраты сотрудникам, использующим свои автомобили, квартиры и другое имущество в служебных целях. Поэтому идея использования личных смартфонов для работы быстро нашла своих адептов. Но и эта «медаль» двухсторонняя. Сотрудники требуют...