Наша анонимность утрачена?

IT-технологии развиваются с каждым годом. Многие корпорации полным ходом развивают технологические подходы в области сбора и обработки полученной информации. Одним из таких подходов является использование баз данных цифровых отпечатков пользователей сети Интернет. Отпечатки цифровых устройств или...

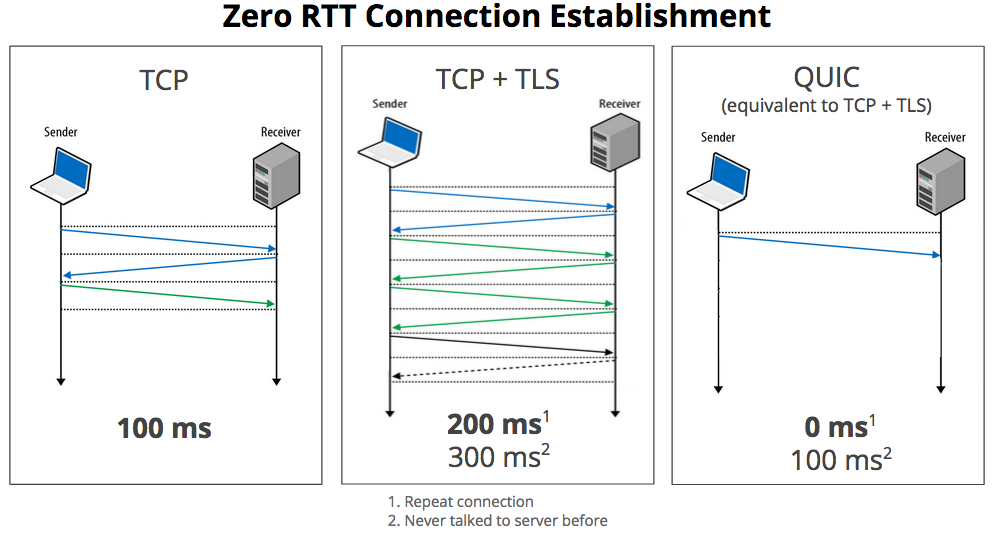

Транспортный протокол QUIC приняли в качестве стандарта RFC 9000

QUIC — новый транспортный протокол связи, который отличается уменьшенным временем задержки, большей надёжностью и безопасностью, чем широко используемый сегодня TCP (RFC 793). Уже много рассказывалось о преимуществах транспорта QUIC, который взят за основу будущего стандарта HTTP/3. В HTTP...

New IP — следующий этап развития Интернета или ужесточение контроля над пользователями

В Китае жизнь превратилась в компьютерную игру. Или даже в эпизод «Черного зеркала». Там с 01.01.2021 принят новый гражданский кодекс, официально узаконивший «Систему социального кредита». Теперь каждому гражданину присваивается стартовый рейтинг в 1000 баллов. Благодаря вездесущим камерам...

Памятка для удостоверяющих центров и других участников PKI

Удостоверяющий центр, в чьи функции входит поддержание жизненного цикла сертификатов открытых ключей проверки электронной подписи, шифрования, аутентификации и защиты каналов передачи данных, их выпуск, распределение, депонирование, резервное копирование, восстановление, отзыв и ведение списка...

Теперь персональные данные должны удалять отовсюду по первому требованию, но есть побочка

Речь идет о поправках к закону о персональных данных, что вступили в силу в марте. Теперь любые персональные данные обязаны убрать откуда угодно по первому требованию их владельца. Причем владельцу не надо ничего никому доказывать и объяснять. Ситуация одновременно и правильная, и проблемная....

Яблочный пирог или механизмы управления айфонами топ-менеджмента

В управлении яблочными устройствами есть своя начинка специфика. Например, невозможно разработать приложение, которое управляло бы устройством. Функции управления доступны только самой iOS. Нельзя запретить пользователю отключаться от управления. После supervise нельзя восстановить данные из...

Камбоджа направит весь интернет-трафик через национальный интернет-шлюз

Cloud4Y уже рассказывал про то, как некоторые прогрессивные страны прорабатывают вопросы внедрения государственных файерволов, во многом копируя китайскую концепцию контроля информации. Их примеру решили последовать и в Камбодже. Читать далее...

Альтернатива электронной почте для 21 века

Специализированный мини-компьютер IMP соединял между собой участников сети ARPANET в 1969 году, прообраз современных маршрутизаторов и символ древности SMTP. Фото: Fred Prouser / Reuters Электронная почта — очень старая технология. Протокол Simple Mail Transfer Protocol (SMTP) впервые описан в RFC...

Research the OpenSource: Ory/Hydra

Меня зовут Богдан Хрисанфов и я работаю Lead System Analyst в Parimatch Tech. В этой статье постарался разобраться, что такое Hydra, и как она может помочь с множественными партнерскими интеграциями или предоставлением доступов к своему внешнему логину другим сервисам, аналогично логину в Google...

XCCDF и OVAL: основа формализации аудита информационной безопасности

В посте, на примере реальных документов, показаны детали языков XCCDF и OVAL — компонентов протокола автоматизации контента безопасности (SCAP). Материал может быть полезен разработчикам средств аудита, администраторам, руководителям, аудиторам и всем, кто интересуется темой информационной...

(не)Безопасный дайджест: пароли по дефолту, персданные в подарок и зарплата для фишеров

Начинаем год с новой подборки «классических» и нетривиальных ИБ-инцидентов, о которых писали зарубежные и российские СМИ в январе. В сегодняшнем выпуске сплошь звезды: ООН, РЖД, Nissan, Vodafone. Читать далее...

Проектирование ПО с учетом требований стандартов безопасности

В данной статье я хотел бы затронуть тему применения требований стандартов безопасности при разработке ПО. Основной материал подготовлен и составлен на основе требований стандарта PCI DSS. Данные требования также могут быть применены к обработке и хранению персональных данных в части выполнения...

Как и зачем проходить сертификацию AICPA SOC 2 и 3. Опыт Яндекс.Паспорта

Привет! На связи Аня Зинчук. Я работаю в Службе информационной безопасности. Мы сопровождаем ключевые сервисы Яндекса на всех этапах жизненного цикла от дизайна и проектирования до реализации в коде: анализируем архитектуру новых решений, ищем потенциальные риски, проводим анализ кода на уязвимости...

ТОП-10 кейсов по управлению корпоративной мобильностью в 2020 году

В нынешнее время сисадмины отвечают не только за работоспособность оргтехники, настольных компьютеров, сетевой архитектуры компании, но еще и за настройки и работоспособность корпоративных смартфонов, планшетов и других мобильных устройств. Читать дальше...

Хеш-функция, что это такое?

Приветствую уважаемого читателя! Сегодня я хотел бы рассказать о том, что из себя представляет хеш-функция, коснуться её основных свойств, привести примеры использования и в общих чертах разобрать современный алгоритм хеширования SHA-3, который был опубликован в качестве Федерального Стандарта...

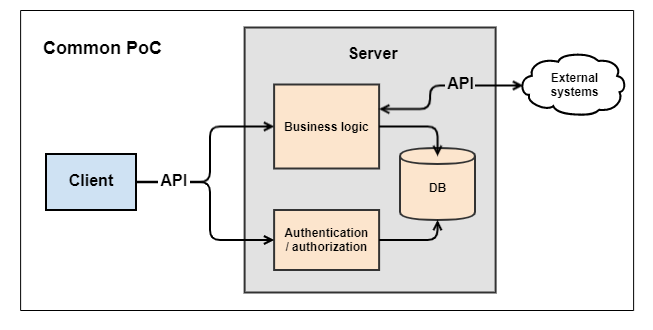

Best practices для клиент-серверного проекта PoC

Типичный проект PoC (Proof of Concept) состоит из клиента с GUI, сервера c бизнес логикой и API между ними. Также используется база данных, хранящая оперативную информацию и данные пользователей. Во многих случаях необходима связь с внешними системами со своим API. Когда у меня возникла...

[recovery mode] Как выбрать безопасный смартфон и не пожалеть

Мобильные устройства стали практически единственным типом средств корпоративных коммуникаций во время пандемии. Поэтому решение задачи обеспечения информационной безопасности (information security) при удаленном доступе к корпоративным ресурсам - это не блажь, а вопрос активной жизни или ее...

Assurance Case: аргументированное обоснование безопасности

source Как наиболее полно оценить безопасность, и ничего при этом не упустить? Возможно ли собрать в одном документе (или диаграмме) все разнообразие артефактов, относящихся к безопасности, и организовать их таким образом, чтобы можно было наглядно представить любой аспект с понятным уровнем...