[recovery mode] Защита удаленного доступа (ЗУД) с мобильных устройств

Как выполнить требования ГОСТ Р 57580 по обеспечению безопасного удаленного доступа с мобильных устройств, не запрещая их использования Об обязательности требований ГОСТ Р 57580 для финансовых организаций, порядке их внедрения и методах оценки соответствия написано множество статей, дано много...

Кино под защитой. Как мы готовились к аудиту по безопасности медиаконтента

Наверняка каждый читатель Хабра хотя бы раз в жизни мечтал прикоснуться к миру кино, стать его частью. В этом посте я расскажу о том, как консультантам из отдела информационной безопасности удалось сделать это. Из текста вы узнаете: зачем досматривать до конца титры в конце фильма; сколько...

[Перевод] Всё, что вы хотели знать о безопасном сбросе паролей. Часть 2

Двухфакторая аутентификация Всё прочитанное вами в первой части касалось идентификации на основании того, что знает запрашивающий. Он знает свой адрес электронной почты, знает, как получить к ней доступ (т.е. знает свой пароль от электронной почты) и знает ответы на секретные вопросы. «Знание»...

[Перевод] Всё, что вы хотели знать о безопасном сбросе паролей. Часть 1

Недавно у меня появилось время снова поразмыслить над тем, как должна работать функция безопасного сброса пароля, сначала когда я встраивал эту функциональность в ASafaWeb, а потом когда помогал сделать нечто подобное другому человеку. Во втором случае я хотел дать ему ссылку на канонический ресурс...

Тонкости авторизации: обзор технологии OAuth 2.0

Информационная система Dodo IS состоит из 44 различных сервисов, таких как Трекер, Кассы ресторана или Базы знаний и многих других. 3 года назад мы написали сервис Auth для реализации сквозной аутентификации, а сейчас пишем уже вторую версию. В основе сервиса лежит стандарт авторизации OAuth 2.0....

Как писать техстандарт по защите информации для крупной компании

Любая крупная компания со временем сталкивается с проблемой появления неразберихи в применяемых методах, способах и средствах защиты информации. Каждая компания решает проблему хаоса по-своему, но обычно одна из самых действенных мер — написание технического стандарта ИБ. Представьте, есть крупное...

Mobile threat defense: Маркетинговый ход или новый тренд?

Пролог Как только пользователи мобильных устройств стали доверять своим смартфонам и планшетам «чувствительную» информацию, так тут же появились любопытствующие, желающие ею воспользоваться, в том числе, в корыстных целях. Сначала это была личная информация — фото, пин-коды банковских карт, учетные...

Советы по кибербезопасности для работающих из дома

Советы подготовлены в стиле «Инструкции по выживанию бизнеса на удаленке» — ничего лишнего, только практические, проверенные жизнью рекомендации. Прежде всего материал будет полезен работодателям! ОБЩАЯ СИТУАЦИЯ В НЕСКОЛЬКИХ СТРОКАХ По всему миру в хоум-офис переехали бухгалтеры, отделы продаж,...

Все делают это: почему сотрудники – это главная угроза корпоративной информационной безопасности и как с этим бороться

Буквально за пару месяцев маленький, но очень резвый вирус COVID-19 встряхнул мировую экономику и изменил давно устоявшиеся правила ведения бизнеса. Теперь даже самым преданным адептам офис-ворк пришлось перевести сотрудников на удаленную работу. Страшный сон консервативных руководителей стал явью:...

Вчера было нельзя, а сегодня нужно: как начать работать удаленно и не стать причиной утечки?

В одночасье удаленная работа стала востребованным и нужным форматом. Все из-за COVID-19. Новые меры по предотвращению заражения появляются каждый день. В офисах измеряют температуру, а некоторые компании, в том числе крупные, переводят работников на удаленку, чтобы сократить потери от простоя и...

Безопасность через ограничение пользователей или как создать уязвимость

В 2019 году выявили уязвимость CPDoS Cache Poisoned Denial of Service) на сети CDN, которая позволяет отравить HTTP кэш CDN провайдера и вызвать отказ в обслуживании. Много хайпа уязвимость пока не собрала, так как не была замечена в реальных атаках. Но об одном из способов отравления кэша хочется...

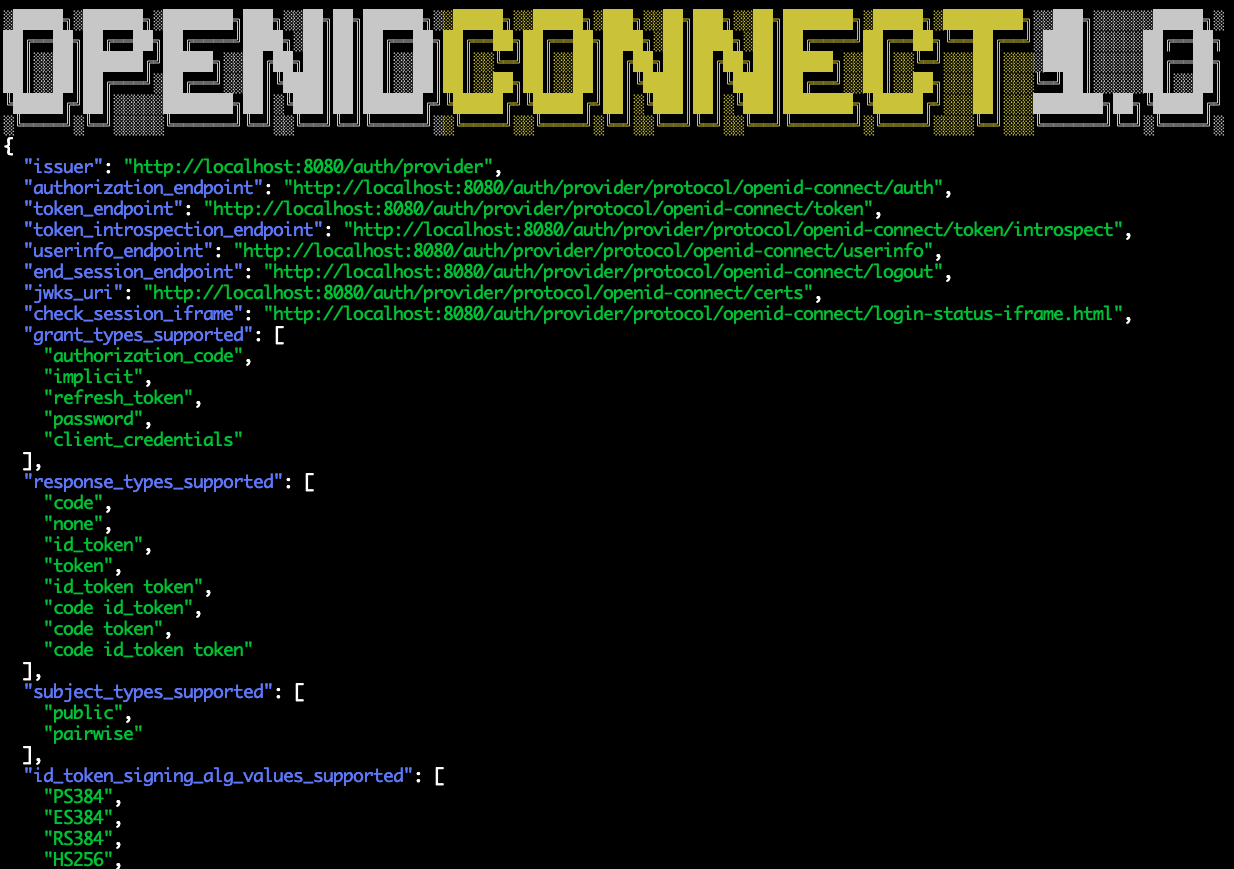

OpenID Connect: авторизация внутренних приложений от самописных к стандарту

Несколько месяцев назад я занимался реализацией OpenID Connect сервера для управления доступом сотен наших внутренних приложений. От собственных наработок, удобных на меньших масштабах, мы перешли к общепринятому стандарту. Доступ через центральный сервис значительно упрощает монотонные операции,...

Современные стандарты идентификации: OAuth 2.0, OpenID Connect, WebAuthn

Пускать или не пускать? Вот в чем вопрос… Сейчас на многих сайтах мы видим возможность зарегистрироваться или войти с помощью соцсетей, а некоторые сайты предлагают использовать внешние ключи безопасности или отпечатки пальцев. Что это? Стандарты с хорошо проработанной безопасностью или...

Криптографический АРМ на базе стандартов с открытым ключом для платформы Android

Пришло время продемонстрировать как криптографический АРМ на базе стандартов с открытым ключом cryptoarmpkcs работает на одной из мобильных платформ, а именно Android. Концепция, которая закладывалась при разработке утилиты cryptoarmpkcs, состоит в том, чтобы пользователь просто должен минимум...

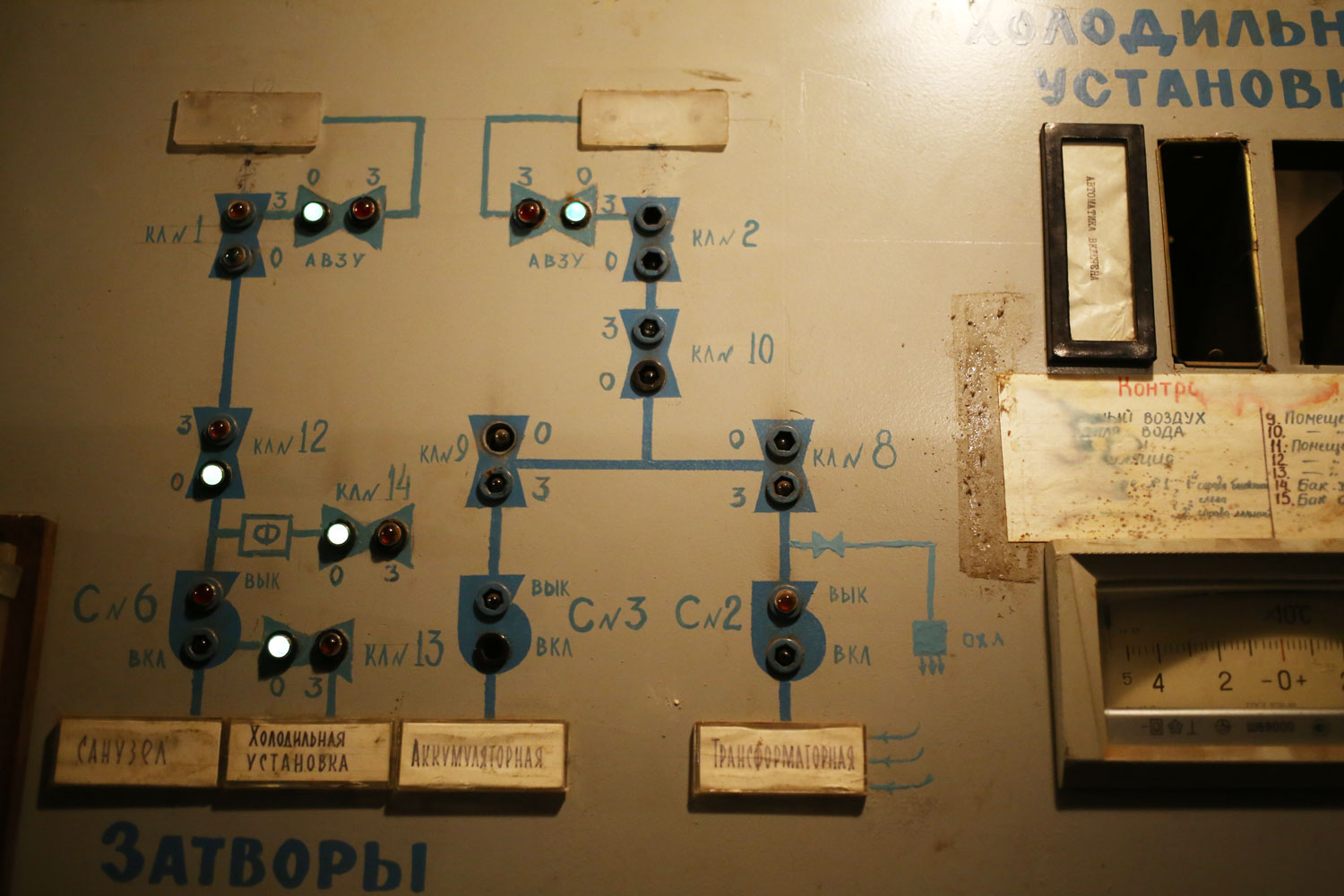

Разработка «простого генератора напряжения» в соответствии с ГОСТ Р МЭК 61508 (IEC 61508)

В данной статье будут рассмотрены необходимые шаги для создания устройства, отвечающего общим требованиям функциональной безопасности (ФБ). А также будет предложена архитектура простейшего «безопасного» (safety) генератора напряжения. Так как управляя напряжением, можно управлять практически любым...

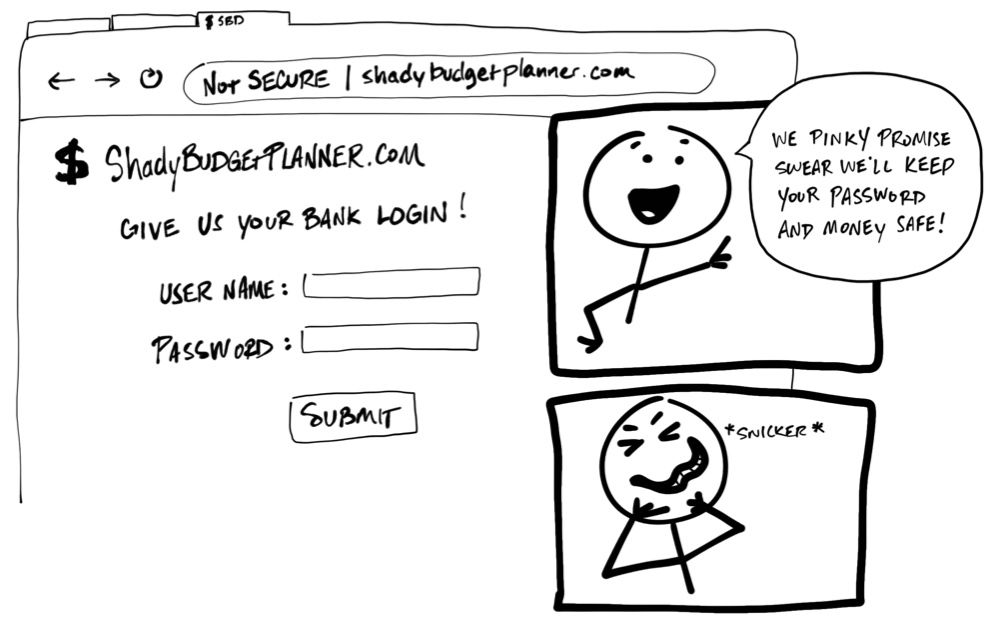

[Перевод] Иллюстрированное руководство по OAuth и OpenID Connect

Прим. перев.: В этом замечательном материале компании Okta просто и наглядно рассказывается о принципах работы OAuth и OIDC (OpenID Connect). Эти знания будут полезны разработчикам, системным администраторам и даже «обычным пользователям» популярных веб-приложений, которые скорее всего тоже...

Криптографический АРМ на базе стандартов с открытым ключом. Конфигурирование токенов PKCS#11

Еще раз просмотрев функционал утилиты cryptoarmpkcs, обратил внимание на то, что она, в основном работая с криптографическими токенами/смаркартами PKCS#11, не имеет встроенного функционала для их конфирурирования. Речь идет об инициализации токенов, установки PIN-кодов и т.п. И было решено добавить...

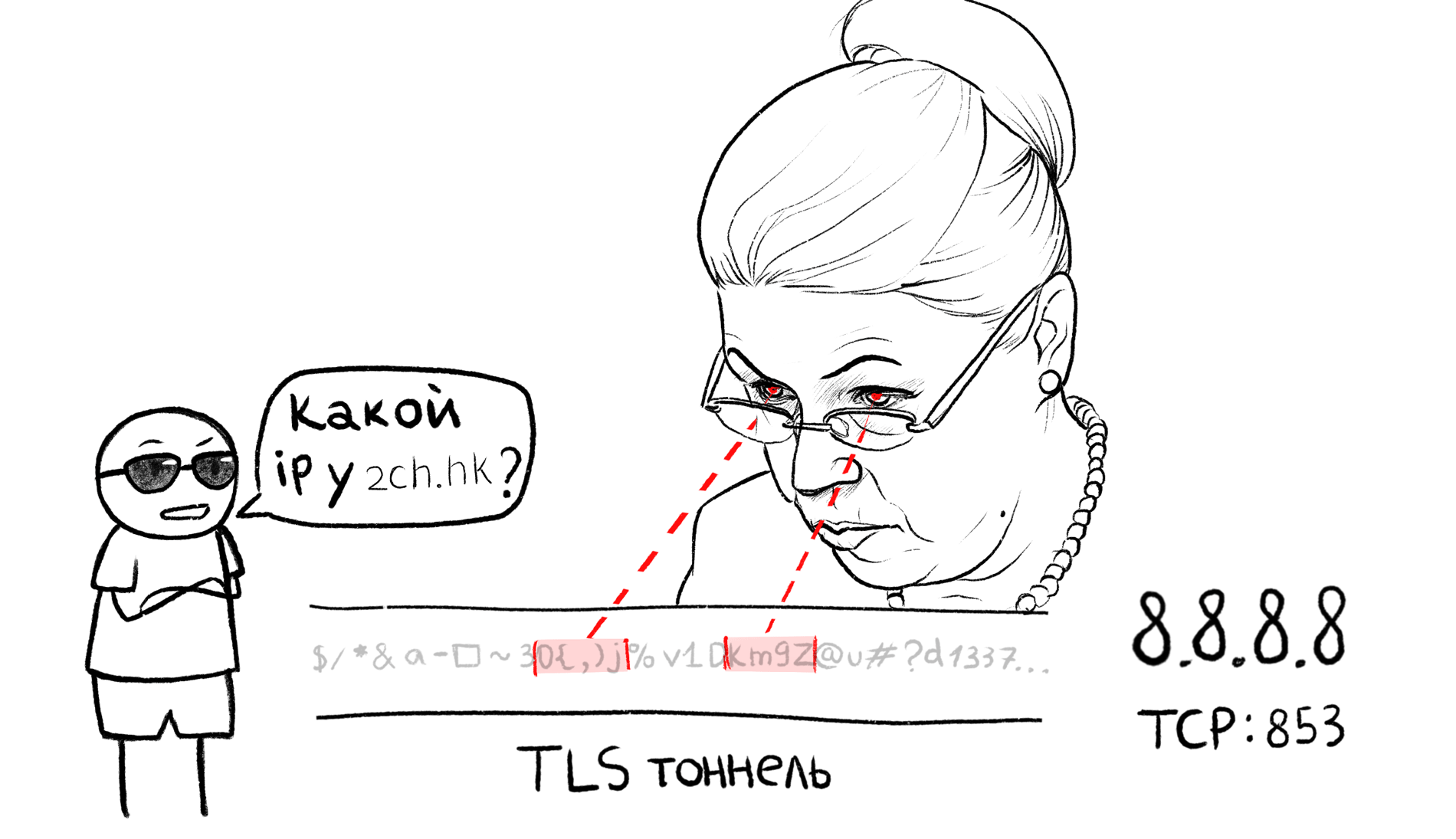

Comcast лоббирует запрет на шифрование DNS

Иллюстрация из статьи zhovner «Google Public DNS тихо включил поддержку DNS over TLS» Mozilla и Google продолжают продвигать протокол шифрования DoH. Его уже внедрили в ранние альфы Firefox и Chrome. Шифрование DNS-запросов поддерживают Google Public DNS, Cloudflare DNS и другие резолверы....