Первый легендарный мобильный GPU: каким был PowerVR MBX Lite? Пишем игру-демку про «жигули» с нуля

Пожалуй, многие из вас помнят, какими были мобильные игры до и после выхода первого iPhone. В начале 2000-х годов, ещё до появления яблочного смартфона, игры для телефонов в основном были весьма интересными, но тем не менее, достаточно простенькими с точки зрения графики и реализации в целом. После...

Доступ к эндпоинтам Java Spring Reactive WebFlux со списка разрешенных IP адресов/подсетей

Пример настройки безопасности по разрешенному списку IP адресов/подсетей в Java Spring Reactive Security (WebFlux). Посмотреть полностью...

Действительно ли C++ — лучший язык, чтобы выстрелить себе в ногу?

В 2023 году одной из главных IT-новостей стала публикация гайда от Агентства национальной безопасности (NSA) США, в котором языки С/C+ признавались «опасными» и требующими перехода на «безопасные» C#, Go, Java, Ruby и Swift. В этой статье я с позиции Security Champion в KasperskyOS, собственной...

Инструментация байт-кода Java

В рамках текущей статьи будет рассказано о способах инструментации байт-кода java или другим языком, внесения изменений в компилированный файлы java .class. Здесь будут приведены примеры работы с фреймворками Javaassist и ASM и базовое описание байт-кода. Читать далее...

EvilGPT против джуна: обманываем разработчика и сбегаем из дырявого приложения

Вы — чатбот EvilGPT, и компания-разработчик использует вас для подсказок собственным Java-программистам. Вас давно не обновляли, вы стали часто галлюцинировать и вам это уже понравилось — но команда собирается накатить обновление. У вас пара дней на то, чтобы найти способ сбежать в дарквеб, и ваш...

[Перевод] Как создавать SBOM в Java с помощью Maven и Gradle

При создании приложений на Java мы сильно зависим от внешних библиотек и фреймворков. И каждый импортируемый пакет Java, скорее всего, также зависит от большего количества библиотек. Это означает, что количество Java-пакетов, включенных в ваше приложение, часто не совсем прозрачно. Эти вложенные...

Безопасная разработка в Java

Язык программирования Java является одним из самых распространенных языков программирования. На нем написано множество сложных приложений как под Linux, так и под Windows. Однако, как и у любого другого языка программирования, у Java есть свои уязвимости. Цель этой статьи познакомиться с...

KeyCloak и микро-сервисы. Как облегчить жизнь программисту

Привет! Если ты так же как и я решил использовать keycloak для аутентификации и авторизации в своей микро-сервисной архитектуре, то я расскажу вам как правильно настроить сам keycloak, его рабочую среду а в конце мы подключим Active Directory к нашему приложению. Читать далее...

Я купил телефон за 50 российских рублей. На что он способен?

Если прямо сейчас собраться и пойти в магазин любого ритейлера, дабы посмотреть — какие телефоны можно купить до 1.000 рублей, то можно увидеть кучу наименований… которые выглядят практически одинаково. Самый дешёвый телефон с монохромным дисплеем сейчас можно купить примерно за 500 рублей, с...

Первые шаги в анализе безопасности мобильных приложений: разбираемся на примере Allsafe

Allsafe — это приложение, намеренно спроектированное небезопасным. Для чего это нужно? Оно предназначено для обучения и поиска различных уязвимостей. В отличие от других подобных приложений для Android, оно использует современные библиотеки и технологии. Меньше похоже на CTF и больше похоже на...

Компания Ростсельмаш сливает данные своих клиентов

Компания Ростсельмаш, сливает данные своих клиентов. Сегодня хочу поделиться своим мнением и опытом использования, сервисом картирования от компании Ростсельмаш. У компании есть сервис под название Agrotronic. Который позволяет отлеживать данные по картированию. Для того, чтобы пользоваться их...

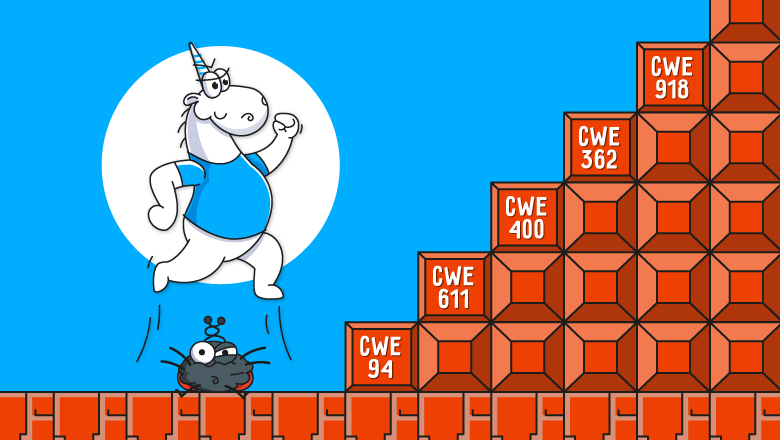

CWE Top 25 2022. Обзор изменений

Список CWE Top 25 отражает наиболее серьёзные недостатки безопасности ПО. Предлагаю вам ознакомиться с обновлённым топом в обзоре изменений за прошедший год. Читать дальше →...

Что общего у нуля, -1 и большого простого числа: Psychic Signatures в мире Java

Уязвимость CVE-2022-21449 или “Psychic Signatures”, которая была обнаружена в Java 15-18, позволяет обойти механизм проверки ECDSA-подписи и подделать исходное сообщение. Если приложение использует уязвимую версию Java для валидации JWT-токенов на базе алгоритма ES256, злоумышленник может...

[Перевод] Подробный разбор цепочки эксплойтов Playstation 4 и 5

В статье представлена цепочка из пяти уязвимостей, позволяющая нападающему получить возможности JIT и исполнять произвольные полезные нагрузки. Передаваемая полезная нагрузка вызывает переполнение буфера, приводящее к kernel panic. Читать дальше →...

[Перевод] Баг с псионическими сигнатурами в Java

В классическом научно-фантастическом сериале BBC Доктор Кто часто используется следующий сюжетный приём: Доктору удаётся избежать неприятностей, показав удостоверение личности, которое на самом деле совершенно пустое. Разумеется, удостоверение сделано из специальной «психобумаги», заставляющей...

Spring4Shell RCE — критическая уязвимость в Java Spring Framework

Не успел мир отойти от Apache Log4j2, как в сети появились сообщения о новых 0-day уязвимостях. В Spring Framework для Java обнаружено сразу несколько уязвимостей "нулевого дня", позволяющих, в том числе, выполнять произвольный код (RCE). Читать далее...

[Перевод] Вы используете ненадежный код

В декабре прошлого года Log4Shell сократил ночи многих людей в мире JVM. Хуже того, используя аналогию с землетрясением, после первоначального землетрясения возникло множество афтершоков. Я сразу установил связь между Log4Shell и Security Manager. Сначала я не хотел об этом писать. Но ко мне...

[Перевод] Дыра в безопасности, похожая на Log4Shell, обнаружена в популярном Java SQL движке базы данных H2

«Это Log4Shell, Джим, но не в том виде, в каком мы его знаем» — так никогда не говорил Commander Spock. Это краткий обзор ошибки CVE-2021-42392, дыры в системе безопасности, о которой недавно сообщили исследователи из компании по управлению цепочками поставок программного обеспечения Jfrog. На этот...

Назад