PAM backdoor by artrone ЧАСТЬ 1/2

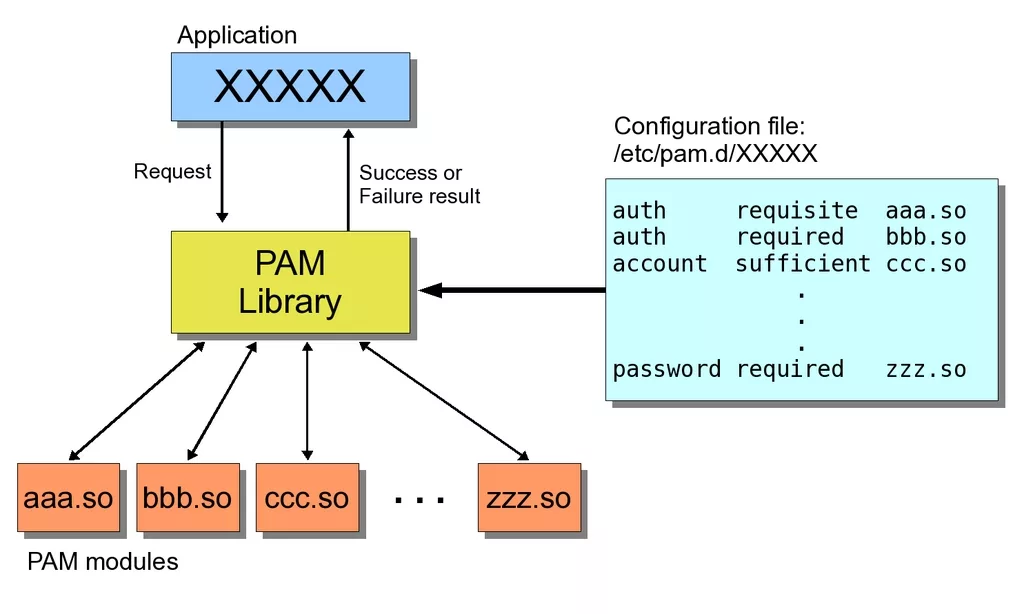

Внимание! Статья несёт исключительно информативный характер. Подобные действия преследуются по закону! Привет! В двух статьях мы сфокусируемся на том, как злоумышленники могут использовать модуль PAM для создания backdoor'ов, погрузимся в мир аутентификации, раскроем работу PAM под капотом,...

PAM: Когда нужно запустить безопасную работу с чем-то действительно очень важным

Привет, Хабр! Сегодня мне хотелось бы поговорить о том, как можно контролировать облачного провайдера или внешних подрядчиков, если речь идет о работе с действительно важными и даже критически важными ИТ-системами. В этом посте речь пойдет про решение категории PAM, а также о сценариях его...