Конструируем нейронную сеть для выявления вредоносного кода PowerShell

Технологии машинного обучения все стремительней входят в нашу жизнь и находят применение в различных сферах деятельности. В медицине развивается диагностика различных заболеваний и методов лечения. В автомобильной промышленности машинное обучение успешно применяется в сервисах для помощи водителю и...

[Перевод] Как и зачем отключать TLS 1.0 и TLS 1.1 в Windows Server

Ввиду недостаточного уровня безопасности, обеспечиваемого устаревшими протоколами TLS 1.0 и TLS 1.1, их рекомендуется отключать и использовать более новые версии TLS 1.2 и TLS 1.3. В статье мы кратко проговорим отличия старых и новых реализаций этого протокола, а также разберём три способа...

PowerShell и LiveJournal (ЖЖ): три способа аутентификации

Я изучаю сетевое взаимодействие по протоколу HTTP(S). Мне было интересно попробовать связаться с «Живым Журналом» (он же «LiveJournal» или «ЖЖ») из программы-оболочки «PowerShell» и получить от этого веб-сервиса какие-нибудь данные. В статье описаны подходы к началу работы с ЖЖ из программы через...

[recovery mode] Port Knocking для Windows

Мне довольно часто приходится настраивать "одинокие" терминальные сервера(и не только терминальные) в "Облаках", с "легким, быстрым" доступом к нему по RDP. Все объяснения для пользователейзаказчиков, что такие сервера должны быть доступны только с доверенных IP или через VPN воспринимаются "в...

Windows 10, PowerShell: файл сертификата открытого ключа (X.509) изнутри

Немного о том, как устроено в «Windows 10» хранение сертификатов открытого ключа, а также о том, как можно просматривать хранилища сертификатов и свойства отдельных сертификатов. В двух словах рассказано о том, какие инструменты можно использовать для работы с сертификатами открытого ключа, в...

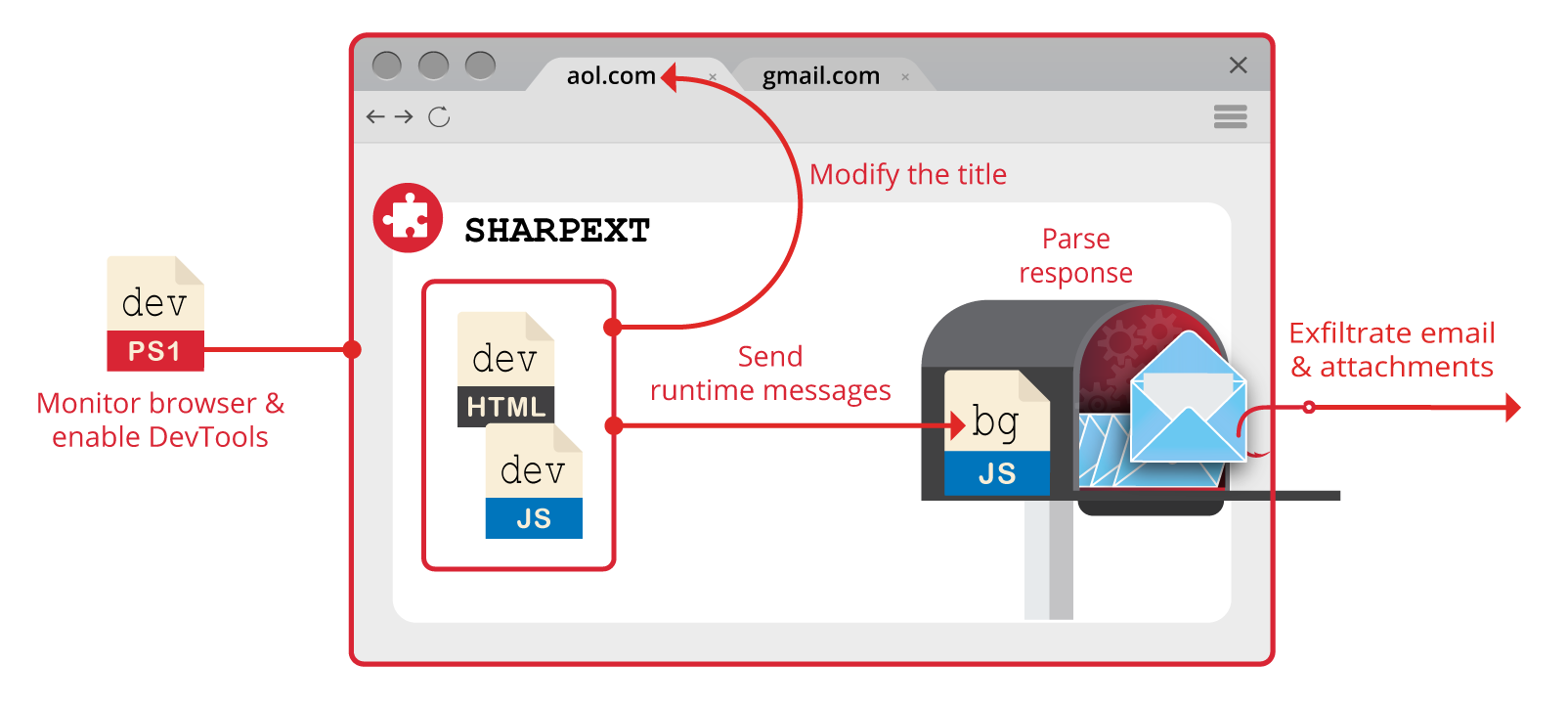

Проникновение в чужой ящик Gmail через скрытое расширение Chrome

Взлом почты — одно из самых популярных заданий на подпольном рынке хакерских услуг в даркнете, поскольку это краегольный камень для доксинга, кражи личности и перехвата коммуникаций жертвы. Неудивительно, что злоумышленники придумывают новые способы атаки для проникновения в чужой почтовый ящик. В...

Как подружить openssl и powershell, или подпись на основе RSA для самых маленьких

В один прекрасный день наш сертификат подписи кода протух. Ну протух и протух, случается. У нас же есть новый сертификат! Щас переподпишем, и всё заработает! А вот и нет. У нового сертификата - новая цепочка доверия, а владельцы системы куда мы ставимся не настроены устанавливать сертификаты от (в...

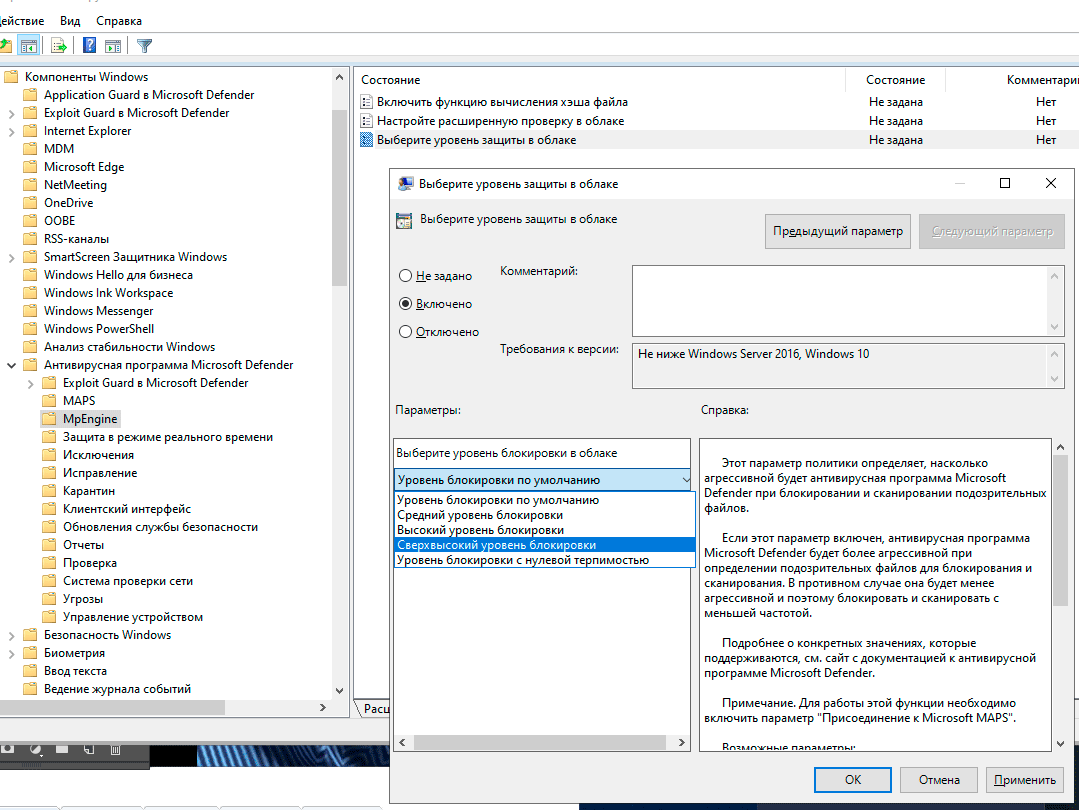

Как укрепить Windows Defender по максимуму

На Хабре неоднократно обсуждалось, что сторонние антивирусы — источник дополнительной угрозы. Они внедряются в ОС на уровне ядра и увеличивают поверхность атаки за счёт собственных уязвимостей. Некоторые специалисты говорят, что сторонние антивирусы лучше удалить. Хотя в некоторых случаях их...

[Перевод - recovery mode ] Извлечение хэша NTLM с помощью профилей PowerShell

Метод повышения привилегий, продемонстрированный в этой статье, является вариантом, используемым шпионскими группами. В нем описывается возможность использования злоумышленниками встроенных функций PowerShell для выполнения произвольных команд в контексте с повышенными правами (правами...

[Перевод] Созданные с помощью библиотеки .NET документы Excel обходят проверки безопасности

Обнаруженное недавно семейство вредоносного ПО под названием Epic Manchego использует хитрый трюк для создания вредоносных файлов MS Excel с минимальной степенью обнаружения и повышенной вероятностью обхода систем безопасности. Изучая способы обхода систем безопасности, используемые...

11 команд PowerShell для Office 365, которые полезно знать

Использование PowerShell для управления Office 365 может сделать вашу работу быстрее, эффективнее и проще. PowerShell предоставляет доступ к информации о среде Office 365, к которой нельзя получить доступ через центр администрирования Microsoft 365, и позволяет выполнять массовые операции с помощью...

[Перевод] Выкупать — так королеву: Varonis расследует быстро распространяющийся шифровальщик-вымогатель “SaveTheQueen”

Новая разновидность вредоносного ПО класса вирусов-вымогателей зашифровывает файлы и добавляет к ним расширение ".SaveTheQueen", распространяясь через системную сетевую папку SYSVOL на контроллерах доменов Active Directory. Наши заказчики столкнулись с этим вредоносом недавно. Приводим наш полный...

[Из песочницы] Использование PowerShell для сбора информации об инциденте

PowerShell достаточно распространенное средство автоматизации, которое часто используется, как разработчиками вредоносных программ, так и специалистами по информационной безопасности. В данной статье будет рассмотрен вариант использования PowerShell для удаленного сбора данных с конечных устройств...

[Перевод] PowerShell в роли инструмента для пентеста: скрипты и примеры от Varonis

Хакеры любят использовать PowerShell для запуска «fileless malware» — бестелесных вредоносных программ, которые не являются традиционными бинарными файлами с компилированным вредоносным кодом, и по этой причине подчас не могут быть обнаружены антивирусными решениями. PowerShell, конечно же, всегда...

[Перевод] 7 ключевых индикаторов риска Active Directory на панели мониторинга Varonis

Все, что нужно злоумышленнику, – это время и мотивация для проникновения в вашу сеть. Но наша с вами работа состоит в том, чтобы не дать ему этого сделать или, по крайней мере, максимально усложнить эту задачу. Нужно начать с определения слабых мест в Active Directory (далее – AD), которые...

[Перевод] Приключения неуловимой малвари: многосторонняя оборона (заключительные мысли)

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

[Перевод] Приключения неуловимой малвари, часть V: еще больше DDE и COM-скриплетов

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

[Перевод] Приключения неуловимой малвари, часть IV: DDE и поля документа Word

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

Назад