Жизнь за пределами Metasploit Framework, сравниваем альтернативы

ДИСКЛЕЙМЕР: Внимание! Вся представленная ниже информация предназначена только для ознакомительного изучения. Автор не несет никакой ответственности за любой причиненный вред с использованием изложенной информации. Читать далее...

Исследуем обнаруженные зловреды группы APT31: что нового

В ходе мониторинга угроз ИБ в апреле 2021 года наши специалисты из PT Expert Security Center обнаружили в Монголии атаки с использованием неизвестного ранее вредоносного ПО. Впоследствии аналогичные атаки были выявлены в России, США, Канаде и Республике Беларусь. Некоторые из обнаруженных во время...

Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма...

Зачем компании управлять смартфонами сотрудников?

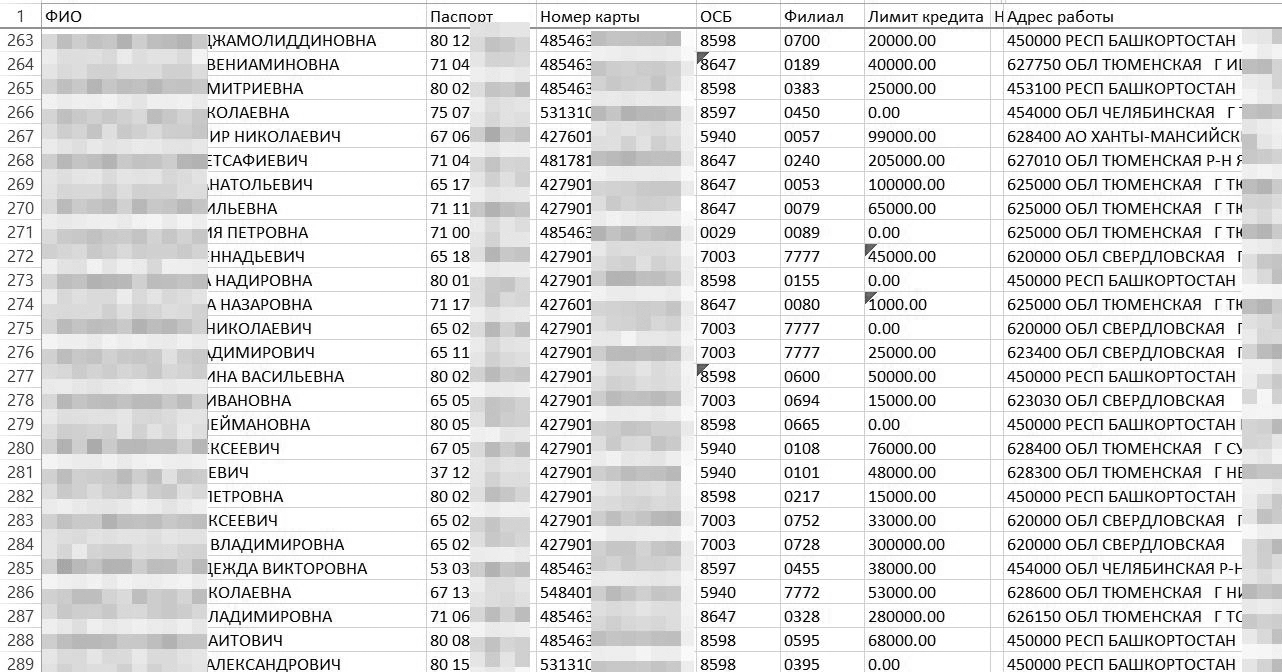

В начале октября на Хабре обсуждалась утечка данных из «Сбербанка». Один из сотрудников банка продал информацию о тысячах или миллионах клиентов: ФИО, номер паспорта, номер карты, дата рождения, адрес и т. д. Сама по себе новость рядовая: такую приватную информацию о клиентах продают сотрудники...

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Enterprise Tactics. Часть 11

Командование и управление (Command and Control) Ссылки на все части: Часть 1. Получение первоначального доступа (Initial Access) Часть 2. Выполнение (Execution) Часть 3. Закрепление (Persistence) Часть 4. Повышение привилегий (Privilege Escalation) Часть 5. Обход защиты (Defense Evasion) Часть 6....