Как киношные хакеры испортили жизнь ИБ-специалистам

Хакеры в кино — сверхлюди, которые по щелчку мыши могут взломать автомобиль, запустить «киберракету» и вычислить юрлицо через командную строку. Сцены взлома сопровождаются звуковыми и визуальными эффектами, которые вызывают если не смех, то ироническую улыбку у всех, кто в теме. Меня зовут Артемий...

Открытые инструменты для превентивной защиты и ИБ-аудита

Есть два ключевых подхода к защите ИТ-систем: реактивный и превентивный. Реактивный — это реагирование на атаки и реализованные ИБ-риски, в том числе восстановление данных, установка патчей и обновлений, прочие активности. Превентивный подход подразумевает обнаружение и минимизацию возможных угроз....

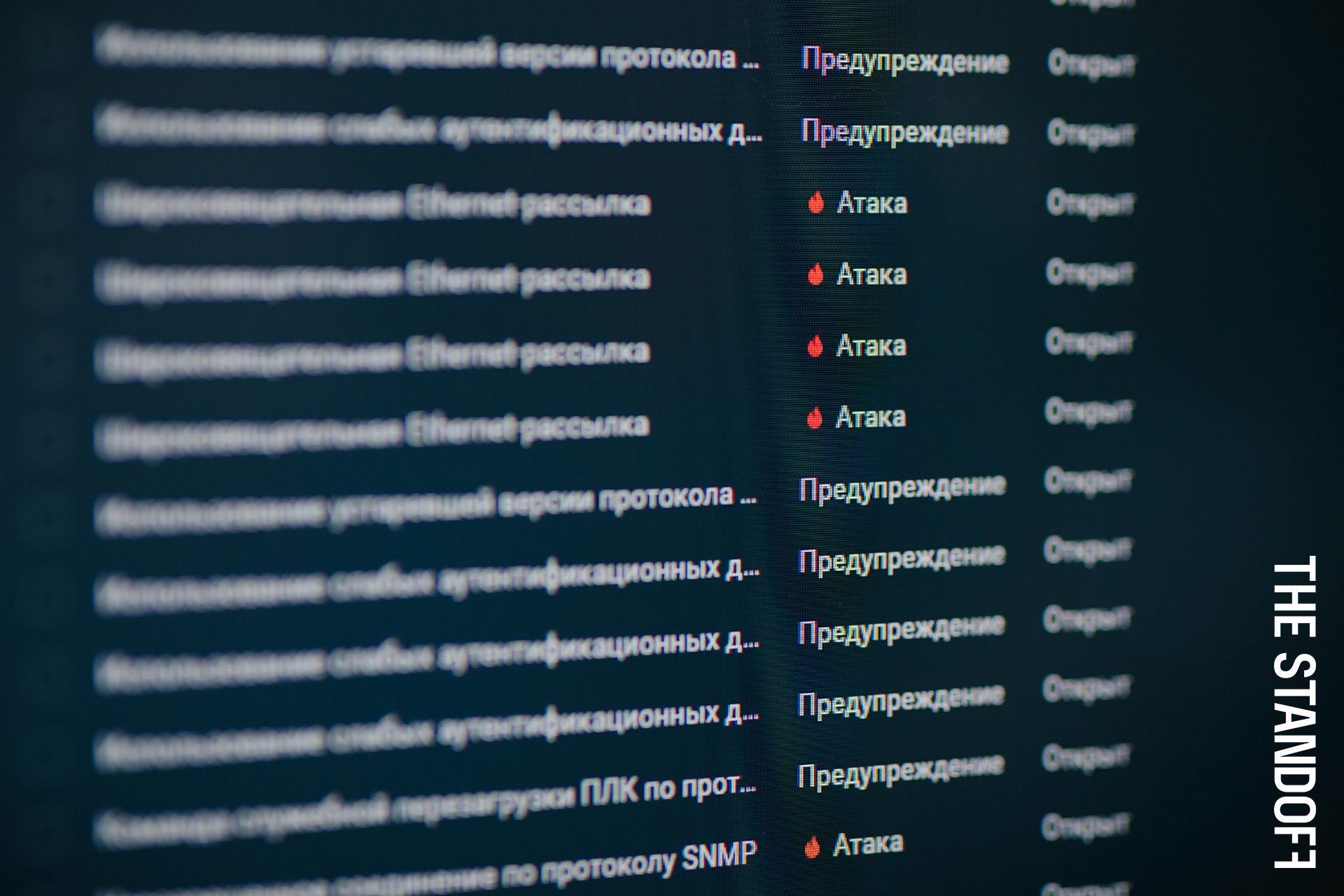

Предупрежден, значит вооружен: разбираем цепочки атак хакеров с кибербитвы Standoff

«Понимаете, два раза в год, в ноябре и в мае, мы с коллегами ходим в баню судим хакеров. Это у нас такая традиция». Нет, это не ирония судьбы, а ожидаемое и яркое событие, которое происходит с нашей командой глобального SOC дважды в год на Standoff. Привет, Хабр! Меня зовут Гузель Хисматуллина, я...

Дополнительные инструменты SOC: что заимствовать у ИТ-подразделений для информационной безопасности

Security Operations Center (SOC) — это центр мониторинга информационной безопасности. Функции этого структурного подразделения — оперативный мониторинг безопасности ИТ-среды, обнаружение потенциальных угроз и предотвращение кибератак. В этой статье мы расскажем об использовании низкоуровневых...

Как облачный провайдер помогает выстроить комплексную защиту от киберугроз

Во многих компаниях, использующих облако, не хватает сотрудников, которые умеют отслеживать угрозы. Даже если специалисты по безопасности есть, векторы атак на инфраструктуру, размещенную в публичных облаках, настолько отличаются от угроз для локальной инфраструктуры, что невозможно точь-в-точь...

Теперь каждую ИСПДн нужно подключать к SOC?

Наверное, многие из вас видели в конце декабря 2020 года в СМИ заголовки вроде «Подписано около 100 новых законов» и возможно даже читали подборки изменений новых правил из различных сфер жизни, вступающих в силу с 1 января 2021 года. Одним из таких подписанных документов был Федеральный закон от...

Как и зачем проходить сертификацию AICPA SOC 2 и 3. Опыт Яндекс.Паспорта

Привет! На связи Аня Зинчук. Я работаю в Службе информационной безопасности. Мы сопровождаем ключевые сервисы Яндекса на всех этапах жизненного цикла от дизайна и проектирования до реализации в коде: анализируем архитектуру новых решений, ищем потенциальные риски, проводим анализ кода на уязвимости...

«Улов» на The Standoff: о многообразии пойманных троянов

С 12 по 17 ноября 2020 года на киберполигоне The Standoff прошла крупнейшая битва между командами атакующих и защитников. Действия разворачивались в течение 123 часов в городе FF — цифровом двойнике мегаполиса с характерной инфраструктурой: морским портом, аэропортом, нефтяным месторождением,...

5. FortiAnalyzer Getting Started v6.4. Сопровождение и лицензирование

Всем привет! Добро пожаловать на заключительный урок курса FortiAnalyzer Getting Started. Данный урок будет чисто теоретическим - в нем мы рассмотрим все моменты, которые связаны с сопровождением устройства, и по каким-то причинам не попали в прошлые уроки. Также мы рассмотрим схему лицензирования...

Must have для SOC: как выбрать сценарный подход к выявлению угроз

Для запуска корпоративного SOC или ситуационного центра управления ИБ мало внедрить систему мониторинга (SIEM). Помимо этого, нужно предусмотреть кучу всего, что понадобится команде SOC в работе. Методики детектирования, правила корреляции, наработки по реагированию — всё это должно укладываться в...

Мониторинг безопасности облаков. Часть 2

Итак, я продолжу статью, посвященную мониторингу безопасности облачных провайдеров. В первой части я рассказывал об опыте Cisco в работе с внешними облачными сервисами, а также о наблюдениях Cisco, с которым мы столкнулись при построении или аудите SOCов наших заказчиков. Взяв в первой части в...

Digital Shadows — компетентно помогает снизить цифровые риски

Возможно, Вы знаете что такое OSINT и пользовались поисковиком Shodan, или уже используете Threat Intelligence Platform для приоритизации IOC от разных фидов. Но иногда необходимо постоянно смотреть на свою компанию с внешней стороны и получать помощь в устранении выявленных инцидентов. Digital...

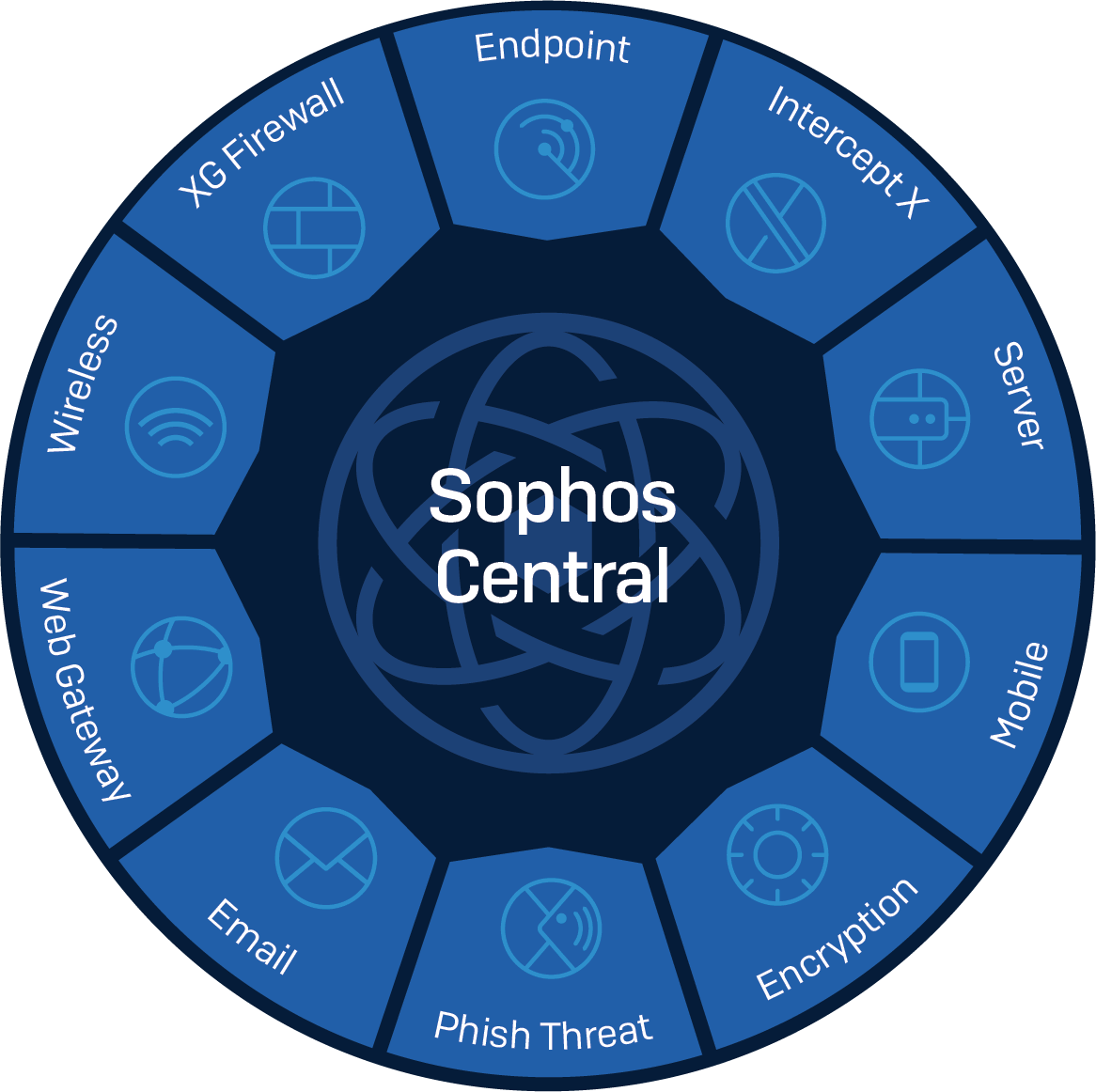

Синхронизированная безопасность в Sophos Central

Для обеспечения высокой эффективности средств информационной безопасности большую роль играет связь ее компонентов. Она позволяет перекрыть не только внешние, но и внутренние угрозы. При проектировании сетевой инфраструктуры важное значение имеет каждое средство защиты, будь это антивирус или...