Поведенческий анализ в задаче обнаружения вредоносных программ

Вредоносное ПО уже долгое время является одной из основных угроз в области информационной безопасности. Подходы к анализу и защите от такого рода атак бывают разные. В общем случае разделяют два подхода: статический и динамический анализ. Часто подходы в поведенческом анализе основаны на наборах...

Как багхантеру искать XSS-уязвимости через наложение парсеров: исследование Positive Technologies

Привет, Хабр! Меня зовут Игорь Сак-Саковский, и я уже семь лет занимаюсь безопасностью веб-приложений в команде PT SWARM в компании Positive Technologies. В этой статье расскажу о моем недавнем исследовании, которое вошло в топ-10 методов веб-хакинга 2021 года по версии PortSwigger. При общении в...

Злоумышленники смогли добраться и до финансовой отрасли России?

Кредитно-финансовые учреждения постоянно подвергаются кибератакам. Согласно отчету ЦБ РФ, в 2022 году мощность и количество кибератак на отрасль выросло в десятки раз. Несмотря на то, что финансы традиционно считаются самой защищенной сферой, в 2022 году в большинстве задетектированных атак...

Как мы улучшили самозащиту приложения благодаря KNOX

Привет! Меня зовут Сергей Занкин, я старший разработчик в мобильном штабе «Лаборатории Касперского» на проекте Kaspersky Safe Kids — это программа родительского контроля и защиты ваших детей в режиме 24/7. В данной статье расскажу о добавлении Samsung KNOX (далее KNOX) в проект для улучшения...

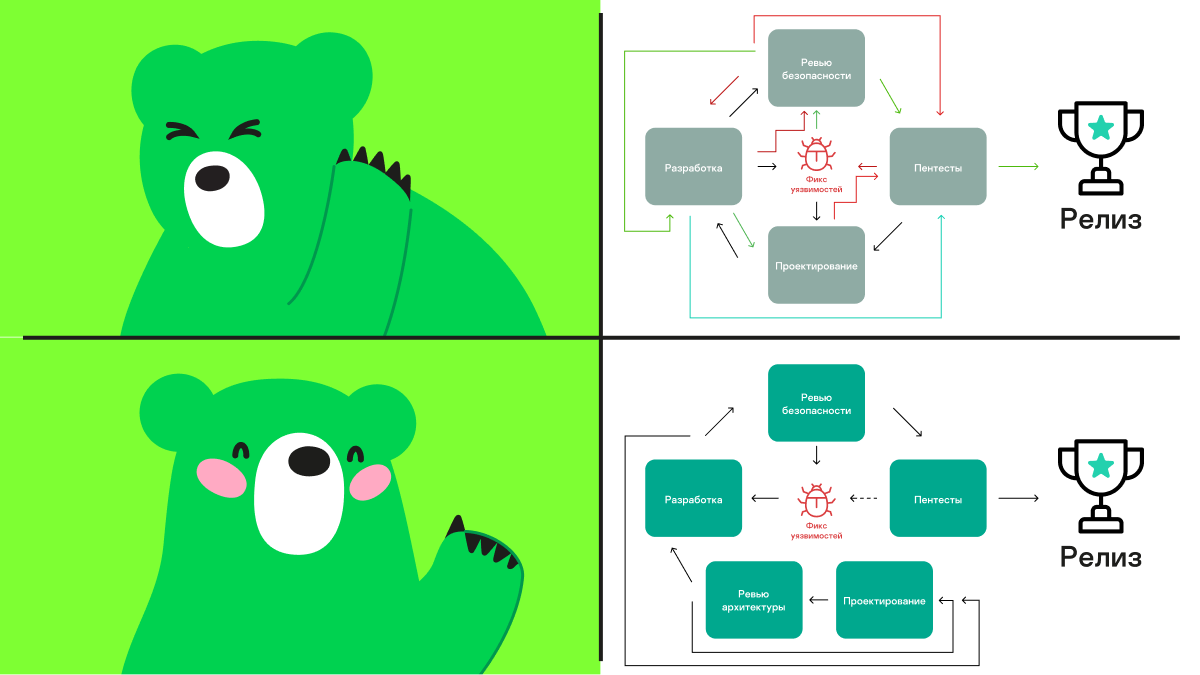

Меньше багов богу разработки: плюсы, минусы и нюансы имплементации подхода Secure by design

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно...

Изучаем язык запросов программы Velociraptor

Это моя вторая статья(первая тут) о Velociraptor, программе для выполнения задач Threat Hanting’а и DFIR’a 🙂. Как вы, наверное, уже знаете, Velociraptor неплохой инструмент сбора информации с конечных устройств. Ключевым элементом этой программы является собственный язык запросов, который...

Не шути с ChatGPT. Как хайповая нейросеть может применяться в кибератаках и изменить ИБ

Пожалуй, все уже набаловались с ChatGPT, так что пришла пора поговорить о ней максимально серьезно. Технологии искусственного интеллекта влияют на все сферы нашей жизни, включая кибербезопасность – а значит и та самая нейросеть может как применяться для целевых атак и компрометации, так и помогать...

О главных киберугрозах 2022 года: массовые утечки, взлет популярности вайперов и межотраслевые последствия

Специалисты Positive Technologies проанализировали актуальные киберугрозы 2022 года. Общее количество инцидентов увеличилось на 21% по сравнению с 2021 годом. Одними из главных тенденций стали увеличение числа инцидентов, связанных с веб-ресурсами, появление вайперов, а также усиление межотраслевых...

IAMeter: не ошибается ли SAST-сканер?

Как можно оценить качество работы SAST-инструмента? Ответ простой: посмотреть на количество false positive и false negative срабатываний на заранее подготовленном уязвимом приложении. Мы выложили в открытый доступ на GitHub новую версию IAMeter — уязвимого приложения, созданного специально для...

О машинном обучении с точки зрения ИБ: реальная обстановка

Привет! В эфире Александра Мурзина, руководитель отдела перспективных технологий Positive Technologies. Наша компания разрабатывает решения для информационной безопасности. В частности, моя команда помогает создавать средства защиты, которые применяют методы машинного обучения, а еще исследует...

Знакомство с Velociraptor

Если такие понятия как DFIR, Threat Hunting, Security Monitoring, для вас не пустой звук, то эта статья будет вам интересна. Я расскажу про утилиту Velociraptor, которая часто помогает мне в работе. К моему удивлению, на Habr даже нет упоминания про нее, попробую это исправить. Velociraptor...

Бытовые проблемы добрых хакеров или жизнь в окружении стереотипов

Из этого текста вы не получите никаких новых практических знаний о профессии пентестера. Его цель в другом — развенчать несправедливые стереотипы, исходящие от обычных людей, молодых специалистов и бизнеса. Погрузить вас в реалии социальных отношений, связанных с профессией, заставить сопереживать...

А вы давно заглядывали внутрь ваших зависимостей?

Задумывались ли вы о том, что находится внутри зависимостей, которые так или иначе подтягиваются в ваш код? Взять чужую библиотеку сейчас — норма жизни, но чем это обернется с точки зрения безопасности? Последние истории с node‑ipc и CTX заставили задуматься о том, что лежит внутри этих...

(Не)безопасная разработка: как выявить вредоносный Python-пакет в открытом ПО

Открытое ПО сегодня привлекает повышенное внимание с разных сторон — разработки, бизнеса, технологий. Естественно, и его безопасность стоит отдельным вопросом, ведь злоумышленники также активно интересуются open source и создают угрозы для безопасной разработки. Доставка вредоносного кода через...

«Пароль неверный». Парольные менеджеры глазами хакера

Привет, Хабр! На проектах по пентестам нам часто удается получить доступ к корпоративному компьютеру «жертвы», а затем и добыть из него плохо защищенные пароли. К чему это приводит, все понимают. А как происходит такая компрометация — сегодня попробуем раскрыть. Подробности под катом Читать далее...

Видеозаписи докладов CyberCamp. Разбираем вопросы безопасности Linux

Привет, Хабр! В конце декабря мы командой CyberCamp провели митап, посвященный безопасности Linux. Прошлись по всей ОС — от ядра до логов. Плюсы в виде открытого кода, надежности, быстродействия и, казалось бы, повышенный уровень защищенности от киберугроз увеличивает пул активных пользователей. Но...

Твоя работа в ИБ по мемасикам

· Ты уважаемый CISO крупной нефтяной компании, но твой ребенок — блогер и зарабатывает больше тебя? · Ты нашел уязвимость по программе Bug Bounty у мясомолочного завода, а у них нет денег, и они выплачивают тебе молочкой и мясом? · Регулятор выдал новую порцию требований, а у тебя бюджет — три...

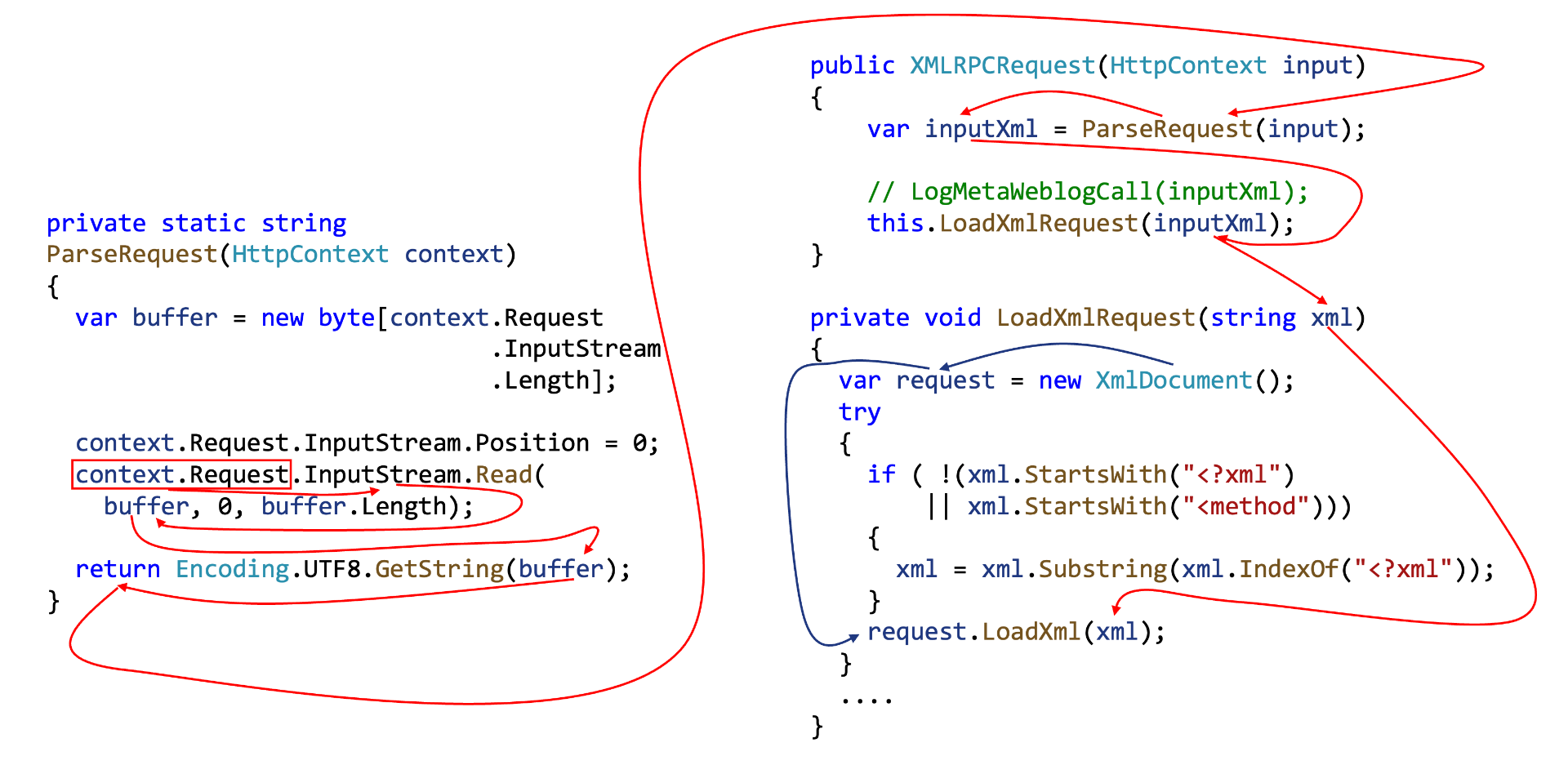

Под капотом SAST: как инструменты анализа кода ищут дефекты безопасности

Сегодня речь о том, как SAST-решения ищут дефекты безопасности. Расскажу, как разные подходы к поиску потенциальных уязвимостей дополняют друг друга, зачем нужен каждый из них и как теория ложится на практику. Статья написана на основе доклада "Под капотом SAST: как инструменты анализа кода ищут...