Никому нельзя верить на слово в безопасной разработке, или Еще один взгляд на SCA

Захожу я в английский клуб. Там все сидят, выпивают, в карты играют. Смотрю — в очко режутся! Сел я за столик, взял карты. У меня — 18. А мой соперник говорит: «20». Я ему: «Покажи!». А он мне: «Мы, джентльмены, верим друг другу на слово». И вот тут-то мне поперло. Но в ИБ так не пройдет, нужна...

Идеальный кейс внедрения DevSecOps. Так бывает?

Привет, на связи отдел безопасной разработки СИГМЫ (ОБР). И хоть наша команда сформировалась относительно недавно, мы уже приобщились к «вечному» — а именно «противостоянию» разработки и безопасников. Если вы читаете эту статью, скорее всего такое знакомо и вам. Но иногда в этом взаимодействии...

Обзор инструмента DefectDojo: почему его выбирают?

Практика ASOC (Application Security Orchestration and Correlation, оркестрация и корреляция безопасности приложений), интегрирующая инструменты анализа защищенности со стеком разработки ПО, сегодня широко известна в сфере безопасной разработки. О ней много писали мы и другие авторы на Хабре. Эта...

BSIMM: с чего начинается AppSec в компании

Безопасная разработка является неотъемлемой частью непростого пути к безопасности приложений. И у всех руководителей и лидов R&D, кто задумывается о построении у себя AppSec, возникает вопрос — с чего же начать? А начать нужно с организации процессов: определить положение дел, понять, какие...

Б значит не Безумие, а Безопасность часть 3 — Последний элемент

Любое действие рождает противодействие — именно об этом хочется поговорить в рамках финальной статьи. На данном этапе уже не хочется рассказывать про то, как инфраструктура масштабировалась в дальнейшем, но хочется поделиться кейсом повышения безопасности одного из самых важных компонентов...

Как я ищу себе сотрудников в команду DevSecOps и AppSec

Привет! Меня зовут Михаил Синельников. Я DevSecOps TeamLead в РСХБ‑Интех. Тружусь в ИТ‑сфере уже 25 лет, немалую часть из которых — на руководящих должностях. Сегодня расскажу, как я ищу специалистов к себе в команду DevSecOps и AppSec, на что обращаю внимание и как общаюсь с соискателями, которые...

Через тернии к звёздам: строим SSDLC на OpenSource-компонентах

Привет! Меня зовут Максим Коровенков, я DevSecOps Lead в СберМаркете. Хочу рассказать о том, как мы строим developer-центричный DevSecOps. Мы набили по ходу этого «строительства» уже достаточное количество шишек, поэтому, дабы поберечь вас, делюсь обретенным опытом. Статья будет полезна тем, кто...

Ищем вдохновение, мотивацию и новый заряд энергии

Все вы знаете, зачем посещать конференции. По крайней мере, на всех рекламных баннерах и других рекламных материалах пишут что-то похожее. Это обновление знаний, обмен опытом, soft skills, новые контакты и «тусовка». На самом деле это не всё, что даёт нам посещение профессиональной конференции....

Плагины IDE — простой способ войти в безопасную разработку. Без регистрации и СМС

Разработчики используют плагины каждый день, и их функциональность призвана упростить разработку, например, автоматически проверять проставление всех специальных символов (таких как «;», «:») или соблюдение синтаксиса. Они буквально были созданы для того, чтобы разработчики прямо во время написания...

Этический кодекс безопасника или ethicsfIRST

При обнаружении уязвимости всегда появляется выбор сообщить ли о ней и кому. Являясь сотрудником компании затрагивается корпоративная этика, но какой смысл ее соблюдать, если нет никакой выгоды? Этика закона работает, но приходится полагаться в большинстве своем на совесть, этика которой в свое...

Кто такие специалисты по безопасной разработке и где на них учиться

Привет, Хабр! В этой статье мы разберемся, кто такой специалист по безопасной разработке, какие требования к нему предъявляют работодатели, сколько специалисты этой профессии сегодня зарабатывают и куда можно пойти учиться на AppSec-специалиста. Давайте знакомиться! Меня зовут Света Газизова, и я...

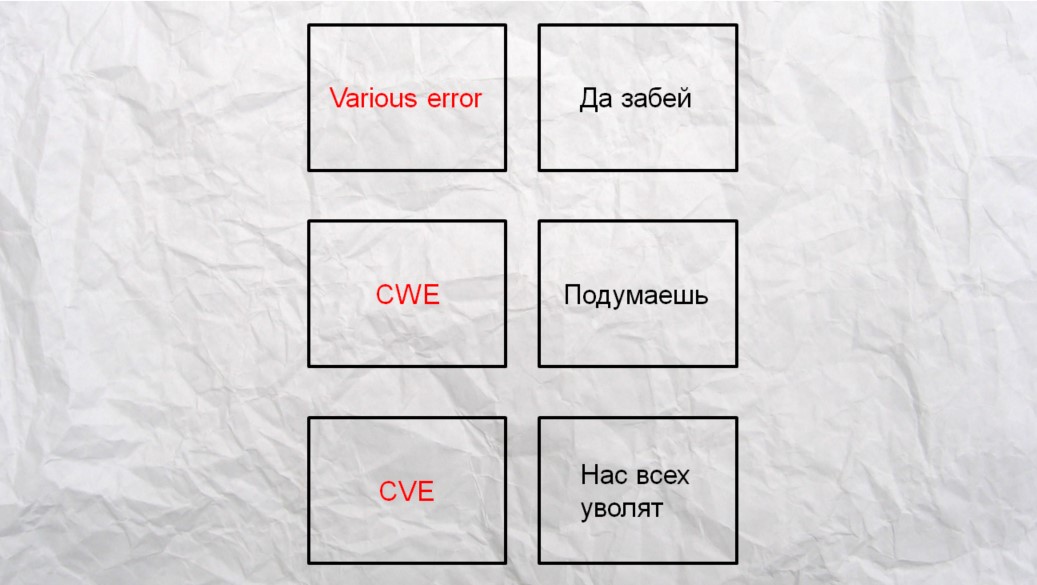

Оценка технического долга: метрики дефектов ИБ для команд разработки

Всем привет! Меня зовут Анастасия Арсеньева, я аналитик данных в Swordfish Security. Наша команда разрабатывает модуль визуализации метрик DevSecOps в рамках развития платформы AppSec.Hub. В предыдущих статьях мы говорили об оценке рисков ИБ, подходе Shift Left, обработке уязвимостей, проекции DORA...

Инструменты автоматического тестирования безопасности QA

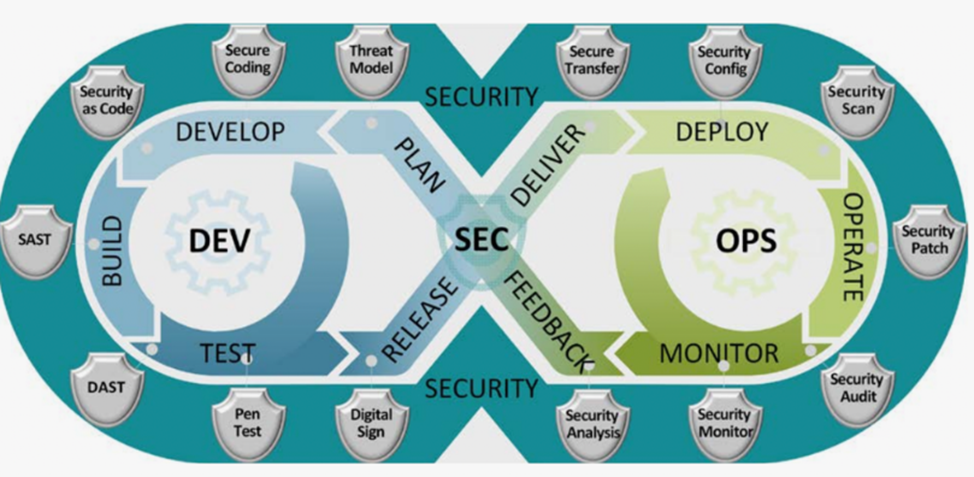

На тему автоматизации тестирования написано множество статей, посвященных различным инструментам QA в рамках процессов DevOps. В этой статье мы тоже будем говорить об автоматизации тестирования, но уже в контексте процессов DevSecOps. DevSecOps по своей сути является логичным дополнением...

Разбираемся с MavenGate, новой атакой на цепочку поставок для Java и Android-приложений

Всем привет! Сегодня с вами Юрий Шабалин, генеральный директор «Стингрей Технолоджиз», и я хотел бы разобрать в этой статье новый тип атаки на цепочку поставок под названием «MavenGate». А что в ней, собственно, такого? Ну хотя бы то, что ей подвержены более 18% всех Java-библиотек, соответственно,...

Неочевидные угрозы: как защититься от атак на десериализацию, XSS и чтение произвольных файлов

Злоумышленники могут успешно атаковать 98% веб-приложений. И это не просто громкие цифры, а данные из исследования Positive Technologies. Как такое возможно, если есть инструменты и практики типа SAST, DAST и WAF, а разработчики вроде бы нормально кодят? Давайте я объясню, как устроены опасные...

[Перевод] Последствия небезопасной цепочки поставок ПО

Сегодня программное обеспечение регулярно интегрирует открытый код от сторонних источников в приложения. Хотя эта практика позволяет разработчикам создавать более функциональное ПО в более короткие сроки, она также несет риск внедрения недостаточно проверенного кода. Насколько вы осведомлены о...

Как оценивать покрытие практиками ИБ

Всем привет! Меня зовут Анастасия Арсеньева, я аналитик данных в Swordfish Security. Продолжаем рассказывать вам о метриках безопасной разработки — и показывать их на дашбордах модуля визуализации метрик DevSecOps платформы AppSec.Hub. Напомню, мы уже писали об оценке рисков ИБ, о зрелости подхода...

Безопасность CI/CD. Часть 2. Давайте рассмотрим как защитить ваши пайплайны

Приветствую, читатели! Меня зовут Моисеев Андрей, в ИБэшечке я уже в совокупности более 5 лет, а сейчас работаю DevSecOps в компании Bimeister. За время своей рабочей деятельности у меня получилось сформулировать некоторые полезные паттерны безопасности, которыми я хотел бы поделиться. Если вы...

Назад