Новая версия Apple & Google Contact Tracing Protocol

24 апреля 2020 года Apple и Google анонсировали обновление совместно разработанного протокола отслеживания контактов (Apple & Google Contact Tracing Protocol), который они теперь называют исключительно технологией «уведомления о возможном заражении» (Exposure Notification Technology), поскольку...

DP-3T — открытый протокол отслеживания контактов по Bluetooth

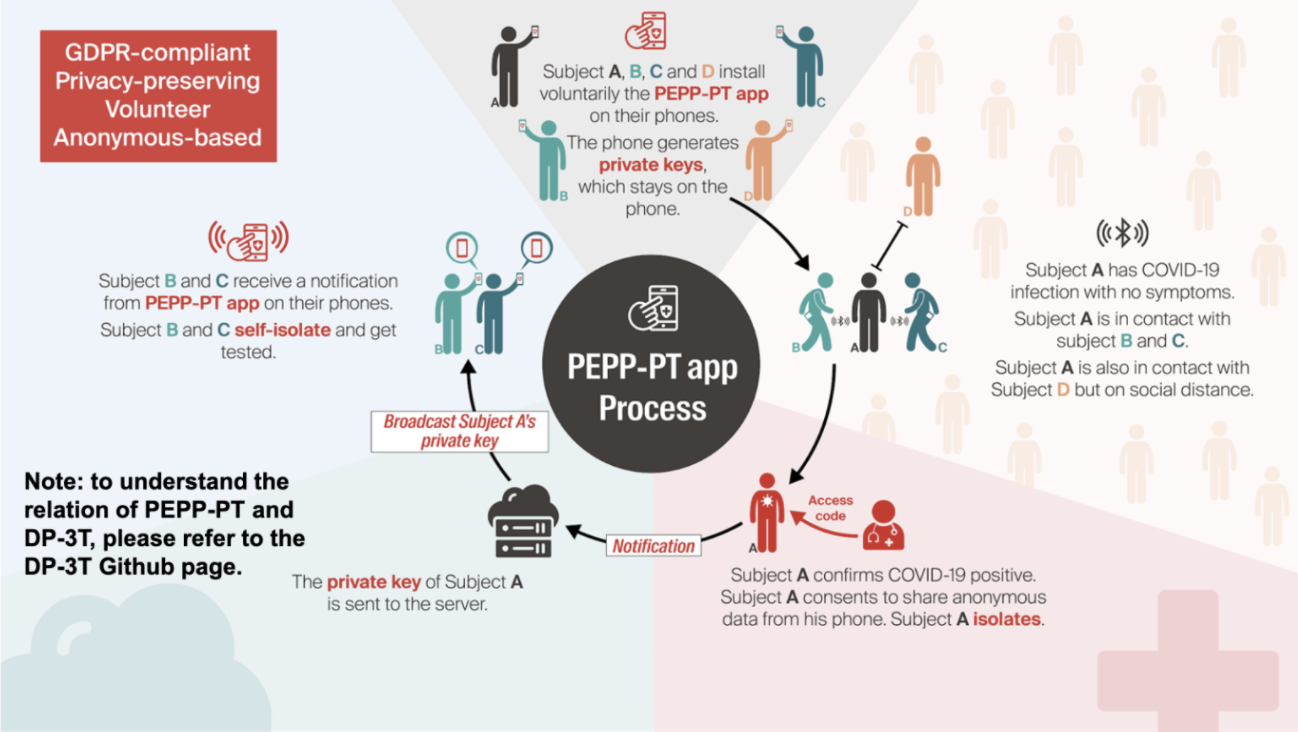

Decentralized Privacy-Preserving Proximity Tracing (DP-3T) — еще один протокол отслеживания цепочек контактов с помощью Bluetooth для предотвращения распространения коронавируса SARS-CoV-2. Протокол разработан международным научным сообществом и анонсирован в начале апреля, на две недели раньше...

Протокол отслеживания контактов через Bluetooth от Apple & Google

10 апреля 2020 года компании Apple и Google анонсировали, что в следующих обновлениях их операционных систем iOS и Android появится поддержка совместно разработанного протокола отслеживания контактов. Целью данного проекта является снижение распространения коронавируса с помощью отслеживания...

Security Week 18: текстовая бомба для iOS

Если из разных видов уязвимостей собрать воображаемый сборник лучших хитов, то различного рода ошибки обработки ввода займут там лучшие места. Одним из древнейших способов вывода программы или всей системы из строя является zip-бомба — архив небольшого размера, который разворачивается, в...

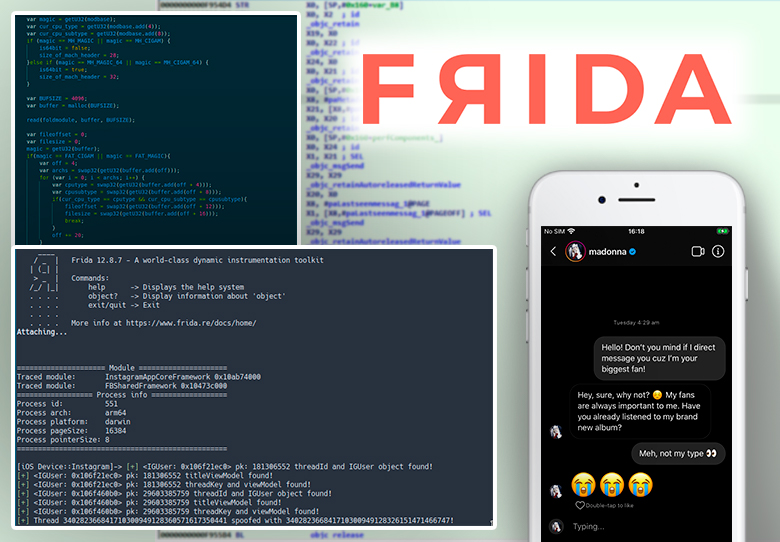

Подделка screenlife. «Да я Мадонну лично знаю»

В спорах в интернете и в реальной жизни наибольший вес имеют аргументы, которые подкрепляются доказательствами — скриншоты, фотографии, записи сообщений/звонков, видеозаписи экрана и т.д. Статичные картинки себя уже дискредитировали — их слишком просто отредактировать. К аудиозаписям доверие тоже...

Security Week 51: уязвимости в iOS и процессорах Intel

10 декабря компания Apple выпустила большой набор патчей для macOS, iOS (включая iPadOS) и watchOS. Пожалуй, наиболее опасным из закрытых багов была уязвимость в FaceTime, затрагивающая все мобильные устройства Apple начиная с iPhone 6s и iPad Air 2. Как и в случае с обнаруженной недавно...

Security Week 43: тайная жизнь IoT-ханипотов

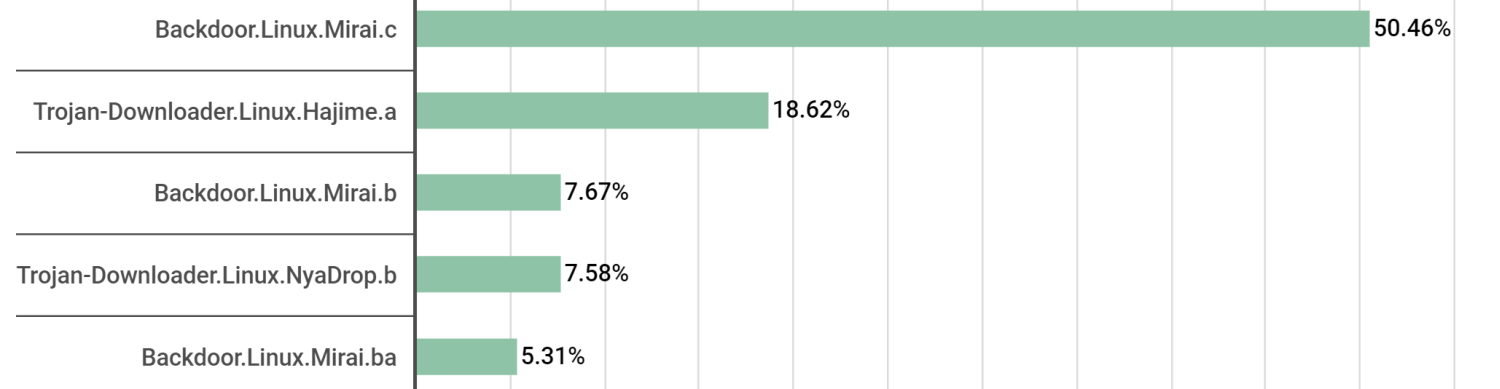

«Лаборатория Касперского» выпустила новое исследование атак на IoT-устройства, в котором достаточно подробно описаны как методы сбора информации о подобных атаках, так и результаты. Статистика собирается с так называемых «ханипотов — устройств, которые с разной степенью достоверности изображают для...

Security Week 40: уязвимость в BootROM мобильных устройств Apple

В зависимости от ваших предпочтений к этой новости можно подобрать один из двух заголовков. Либо «серьезная уязвимость обнаружена в мобильных устройствах Apple вплоть до iPhone X», либо «наконец-то придумали новый способ для джейлбрейка iДевайсов (но это не точно)». Насчет джейлбрейка пока и правда...

Security Week 39: безопасность и банальные ошибки

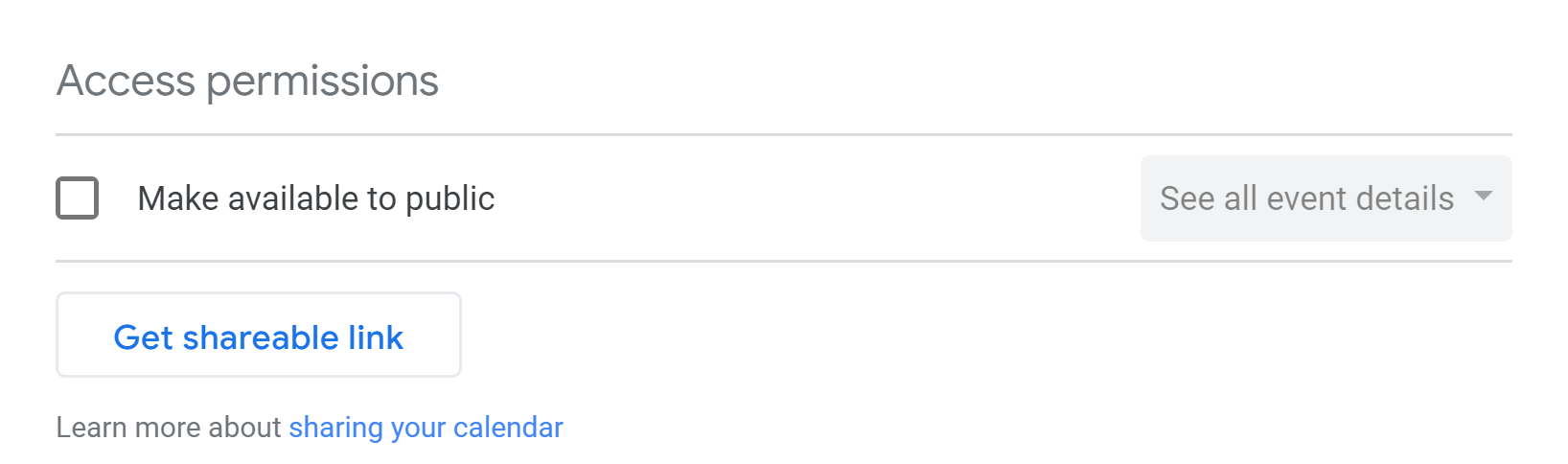

На прошлой неделе специалист по безопасности Авинаш Джайн обнаружил (новость, оригинальный блогпост) в общем доступе сотни пользовательских календарей в сервисе Google Calendar. Такие календари индексируются поисковыми сервисами, и в самом Гугле доступны по простому запросу типа...

iPhone 11, новый iPad, TV+, Arcade и другое. Что сегодня показала Apple

Несколько минут назад закончился очередной ежегодный Apple Event. В театре Стива Джобса компания представляла то, чем будет радовать нас в этом году. Тех-гики, собравшиеся в атриуме над театром, говорят, атмосфера была на удивление спокойной. Все в основном думали, что знают, чего ожидать. А на сам...

Security Week 36: срок жизни уязвимостей в смартфонах

Главная новость прошлой недели — масштабное исследование реальной атаки на устройства на базе iOS, опубликованное экспертом Яном Бером из команды Google Project Zero (новость, блогпост Яна со ссылками на семь дополнительных публикаций). Это редкий пример исследования, в котором в подробностях...

Кто кушает память нашего iPhone? Чистим яблоки

Все современные устройства дивным образам подчиняются второму началу термодинамики — энтропия (в простонародье — хаос) возрастает, если к системе не прикладывать внешние усилия. За примерно 3 года использования своего iPhone я особо не прикладывал усилий к очистке памяти телефона от всякого мусора...

iOS 13, watchOS 6, iPadOS и новый Mac Pro. Презентация Apple на WWDC 2019

Сегодня в Сан-Хосе на первый день своей конференции Apple провела большую презентацию со всеми апдейтами софта. Пять тысяч журналистов и девелоперов собрались, чтобы узнать, какие апдейты ждут их iOS и macOS. Действо получилось довольно впечатляющим, и длилось два с половиной часа – в разы дольше,...

Изучаем MITRE ATT&CK. Mobile Matrices: Device Access. Часть 1

Первоначальный доступ к мобильному устройству (Initial Access) Я начинаю очередной цикл публикаций (см. предыдущие), посвященных изучению тактик и техник осуществления хакерских атак, включенных в базу знаний MITRE ATT&CK. В разделе будут описаны техники, применяемые злоумышленниками на каждом...

Далее