Охота за кредами

Существуют различные способы аутентификации в системах Windows, каждый из этих способов сохраняет или кэширует переданные учетные данные. В этом модуле мы рассмотрим основные типы аутентификации и места кэширования переданных данных, а также разберем, как можно получить к ним доступ. Читать далее...

BSCP — разгадываем тайны сертификации от академии PortSwigger

Привет, Хабр! Меня зовут Никита, я пентестер, специализируюсь на веб-тестировании. Наверняка многие из вас задумывались о подтверждении своей экспертизы с помощью некоторых сертификаций. Сегодня хочу поговорить о популярной сертификации от академии PortSwigger — BSCP, посвященной тестированию...

Увеличиваем Attack Surface на пентесте периметра

Привет, Хабр! Типичная проблема: компании часто сами не подозревают, какие ресурсы у них могут «торчать наружу». А раз их может нарыть потенциальный злоумышленник — это проблема. На пентестах внешнего периметра не всегда сразу доступен полный скоуп IP-адресов, доменов и поддоменов. В таких случаях...

Красавица и HTML Injection. Почему HTMLi не только про дефейс

Привет, Хабр. Сегодня мы посмотрим на достаточно тривиальную тему с совсем нетривиальной стороны. Пожалуй, для каждого вебера HTML-инъекции являются темой, которой зачастую уделяют не очень много внимания. Взять даже собеседования: когда в последний раз вас спрашивали не об XSS'ках, а об...

[Перевод] Noted на Hack The Box: Искусство цифрового детектива

Саймон, разработчик, работающий в компании Forela, сообщил команде CERT о записке, появившейся на его рабочем столе. В записке утверждалось, что его система была взломана и что с рабочей станции Саймона были собраны конфиденциальные данные. Злоумышленники вымогали данные с его рабочей станции и...

SQL инъекции для продолжающих: ломаем настоящий сайт

Про SQL-инъекции написано огромное количество статей. Все знаю про пресловутые ‘ OR 1 = 1 и аналогичные конструкции, но далеко не все реализовывали их на практике. В этой статье мы разберем на практике некоторые способы реализации SQL-инъекций на примере уязвимого сайта. Статья предназначена для...

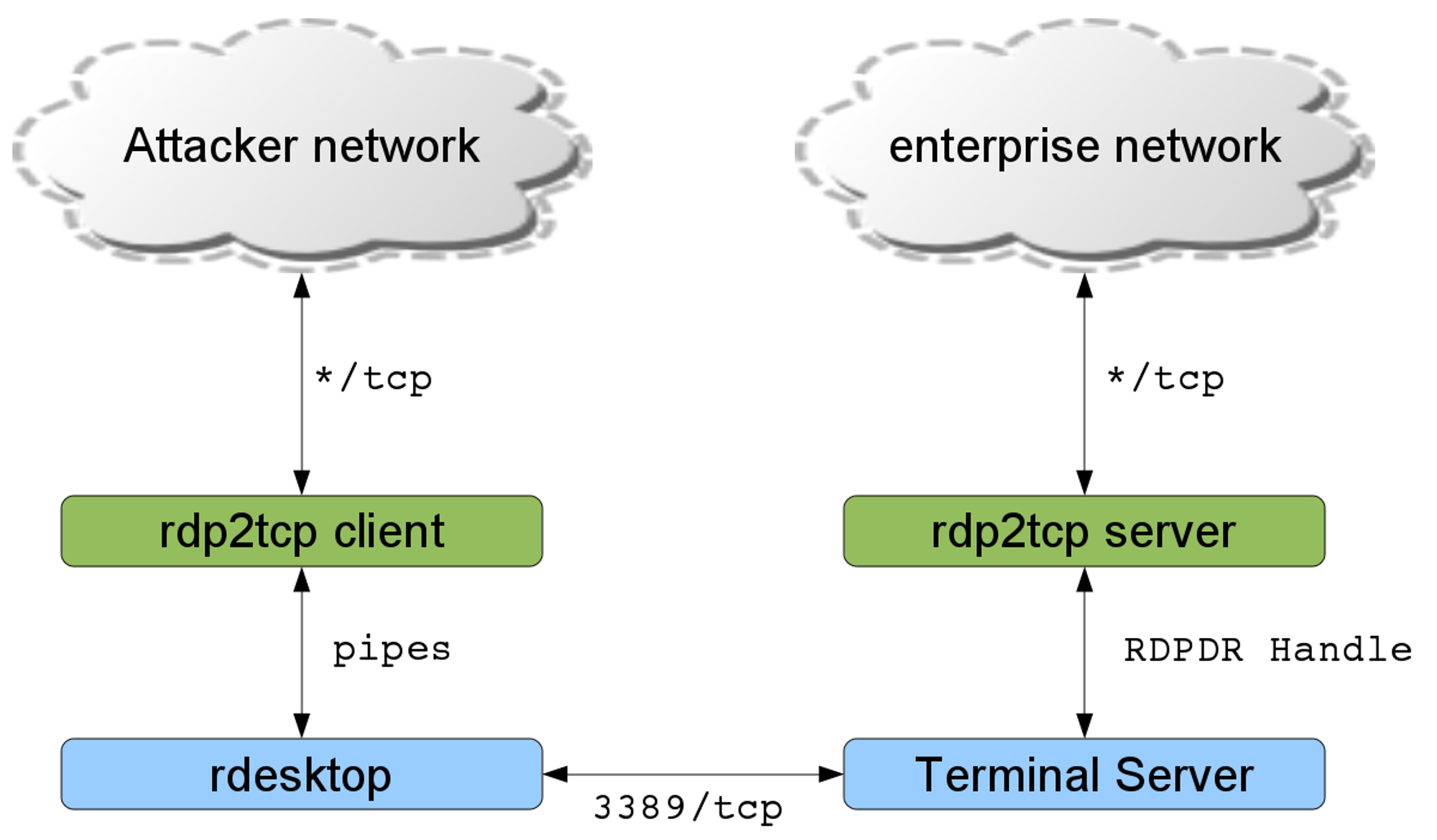

Туннелирование трафика через RDP-соединение

Всем привет, в этой статье пойдет речь о способе туннелирования трафика через RDP-соединение. Такой способ может подойти для тех случаев, когда мы нашли машину с доступом в новые сегменты сети, к которой есть возможность подключиться по RDP, но мы не можем подключиться к серверу chisel или...

Обзор курса Certified Bug Bounty Hunter (CBBH) от HTB Academy

Приветствую, в этой статье я расскажу о курсе и итоговом экзамене HTB CBBH. Надеюсь, что это даст понимание всем, кто собирается проходить курс и сдавать экзамен в будущем. Читать далее...

Standoff 365. Самое красивое недопустимое событие в деталях

Привет, Хабр. Меня зовут Виктор, я работаю в компании «Инфосистемы Джет» пентестером и активно играю на киберполигоне Standoff 365 под ником VeeZy. Сегодня я хочу поделиться с тобой, на мой взгляд, самым красивым критическим событием, которое есть на платформе! Инцидент, который мы реализуем,...

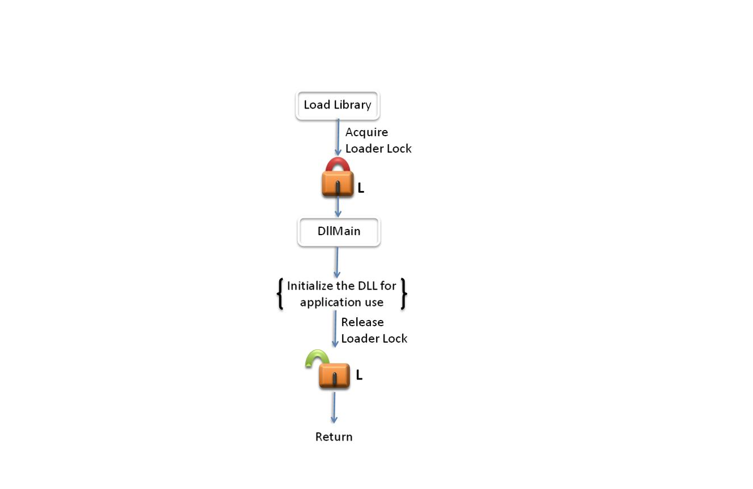

[Перевод] Perfect DLL Hijacking. Разбор техники

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! В статье речь пойдет о такой технике, как DLL Hijacking, а именно как это работает от А до Я. DLL Hijacking - это техника, позволяющая внедрять сторонний код в легитимный процесс (EXE), обманывая его загрузкой неправильной...

ARP Spoofing | Отравление ARP

ARP протокол предназначен для автоматического определения MAC-адреса по IP-адресу в режиме запрос ответ. Как злоумышленник может получить ваши учетки с его помощью? Читать далее...

HTB Pilgrimage. Получаем reverse-shell с помощью уязвимости в Binwalk

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! Сегодня пройдем с вами Linux-машину на HackTheBox под названием Pilgrimage. Читать далее...

Токены. От появления до продвижения в Active Directory

О токенах, используемых в операционных системах семейства Windows слышали многие, ведь они являются важным звеном, участвующим в контексте безопасности всей операционной системы. Данная статья является результатом моих наработок о токенах. В ходе написания данного материала я ставил перед собой...

Интервью с руководителем отдела анализа защищённости Angara Security Михаилом Суховым о пентесте

Я много бывал за последнее время на разных ИБ‑мероприятиях, где проходили различные киберучения. Много писал об уязвимостях, об ИБ‑решениях, борющихся с ними, специалистах, выявляющих бреши в инфраструктурах. И как раз на последней ИБ‑конференции я решил поговорить с одним из участников...

Рассматриваем мифический фреймворк C2 Mythic. Часть 1

Привет Хабр, на связи лаборатория кибербезопасности AP Security. В этой статье мы продолжим разбирать C2-фреймворки. На этот раз, мы будем изучать относительно новый фреймворк под названием Mythic. Приятного прочтения! Читать далее...

Лучшие инструменты с ChatGPT для ИБ-специалиста

Любой инструмент можно использовать как во вред, так и во благо. Точно так же с нейросетью. Пока WormGPT помогает хакерам писать убедительные фишинговые письма на разных языках, ChatGPT уже давно и твёрдо стоит на страже кибербеза. Привет! Меня зовут Александр Быков, я создаю облачные ИБ-сервисы в...

Bug Bounty CloudTips. Account takeover или IDOR. История одной уязвимости

Приложение CloudTips — это сервис для приема безналичных чаевых, а также донатов, который позволяет создавать платежные страницы для перевода этих самых чаевых. В статье будет описано тестирование поддомена lk.cloudtips.ru, на котором пользователь может зарегистрировать аккаунт и управлять своими...

HTB Analytics. Повышаем привилегии с помощью CVE-2023-32629

Приветствую, кулхацкеры. Сегодяшний райт будет посвящен взлому Linux - машины с HackTheBox под названием Analytics. Читать далее...

Назад