Обзор публикации MITRE «11 стратегий SOC-центра мирового уровня». Часть 3

Коллеги, в двух предыдущих публикациях были рассмотрены стратегии 0-3 и 4-7 документа MITRE «11 стратегий SOC-центра мирового уровня». В сегодняшней публикации завершим рассмотрение данного документа финальным набором стратегий MITRE: Стратегия №8 «Используйте инструменты автоматизации для...

Обзор публикации MITRE «11 стратегий SOC-центра мирового уровня». Часть 2

Дорогие друзья, в предыдущей публикации мы рассмотрели первую часть стратегий, описанных в документе MITRE «11 стратегий SOC-центра мирового уровня». Двигаясь далее, разберем сегодня следующий набор рекомендаций MITRE: Стратегия №4 «Нанимайте и удерживайте квалифицированных сотрудников», Стратегия...

XDR vs SIEM, SOAR. Перемешать, но не взбалтывать

Привет, Хабр! Меня зовут Сергей Куценко, я являюсь экспертом направления информационной безопасности в К2Тех. Рынок решений информационной безопасности динамично развивается. В последнее время все больше на слуху концепции EDR (Endpoint Detection and Response) и XDR (Extended Detection and...

Обзор публикации MITRE «11 стратегий SOC-центра мирового уровня». Часть 1

Дорогие друзья, этой статьей мы начинаем мини-цикл из нескольких постов, посвященных обзору публикации MITRE «11 стратегий SOC-центра мирового уровня». Данный документ является международно признанным сборником лучших практик по построению и управлению SOC-центрами, мониторингу и реагированию на...

[Перевод] Перевод: Понимание разницы между SOAR, SIEM и XDR

В поисках правильного решения для поддержки, развития и расширения возможностей вашего SOC, вот что необходимо знать при оценке XDR и SOAR. Читать далее...

Чего хотят клиенты: SOC по-быстрому, собственные плейбуки и мониторинг без SIEM

Мы продолжаем серию постов "Чего хотят клиенты". В них мы собрали самые популярные запросы, с которыми к нам, как к сервис-провайдеру ИБ, приходят различные компании, желающие подключить свою инфраструктуру к Security Operation Center (SOC). С какой бы стороны баррикад вы ни стояли (строитель SOC...

Чего хотят клиенты: обновить старый SOC или построить новый, и почему к мониторингу не стоит подключать всё и сразу

Мы начинаем серию постов "Чего хотят клиенты". В них мы собрали самые популярные запросы, с которыми к нам, как к сервис-провайдеру ИБ, приходят различные компании, желающие подключить свою инфраструктуру к Security Operations Center (SOC). С какой бы стороны баррикад вы ни стояли (строитель SOC...

Update Tuesday: Microsoft выпустила июльские обновления безопасности

Microsoft выпустила плановые обновления безопасности, закрывающие 117 уязвимостей, из них 13 уязвимостей были классифицированы как «Критические» и 103 уязвимости как «Важные». Среди закрытых было 9 уязвимостей нулевого дня (0-day): 5 уязвимостей были обнародованы публично, но не использовались в...

GIS DAYS 2020, краткий обзор сессии PRO2

Мы продолжаем обзор докладов конференции GIS DAYS. Профессиональная секция PRO2 была посвящена мониторингу критической информационной инфраструктуры (КИИ), а также способам обнаружения аномалий в сетях автоматизированных систем управления технологическими процессами (АСУ ТП). Коллеги представили 11...

Реагирование на киберинциденты: 5 правил разработки плейбуков

Вопрос разработки и приготовления плейбуков по реагированию на инциденты сейчас очень активно обсуждается и порождает разное количество подходов, поиск баланса в которых крайне важен. Должен ли плейбук быть очень простым («выдернуть шнур, выдавить стекло») или должен давать возможность оператору...

SOC на удаленке. О чем стоит подумать?

Один аналитик SOC, когда его решили перевести на работу из дома, задал сакраментальный вопрос: «Я живу в однушке со своей девушкой и ее кошкой, на которую (кошку, а не девушку) у меня аллергия. При этом у нас всего один стол, за которым мы едим, а во внетрапезное время, моя девушка на нем...

Управление уязвимостями (Vulnerability Management) — чего больше: управления или уязвимостей?

В этой статье мы хотим поделиться с вами случаями, которые происходили у наших заказчиков, и рассказать/показать/ответить на вопрос, почему управление уязвимостями – это почти всегда не про уязвимости, и простого — «мы за вас отфильтруем из 1 000 000 уязвимостей до реально важного минимума»...

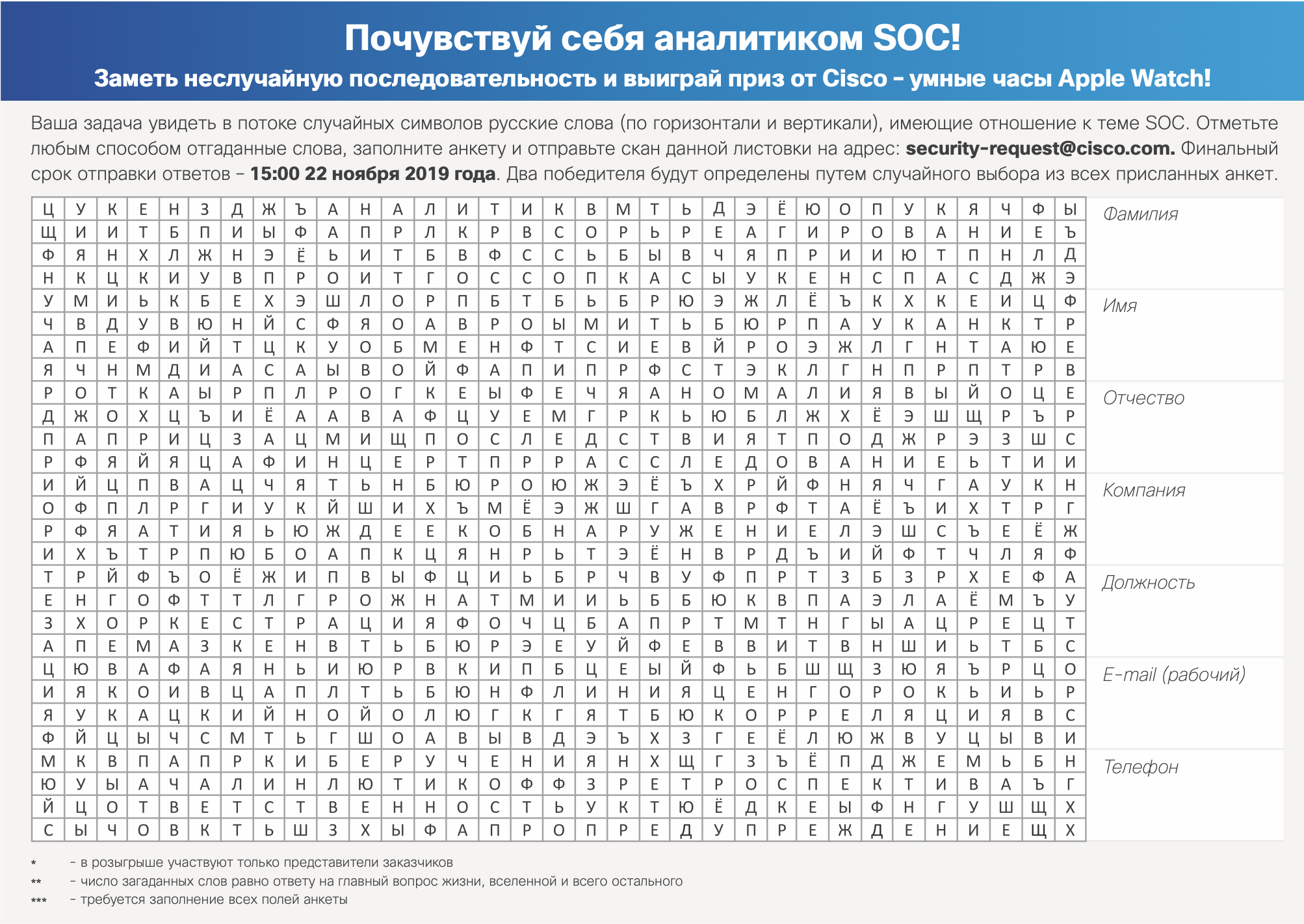

Кроссворд «Почувствуй себя аналитиком SOC»

В последнее время мы стараемся на наших мероприятиях не просто рассказывать о наших решениях в области кибербезопасности, а добавляем в них интересную интеллектуальную фишку, которая позволяет слушателям не только узнать что-то новое о Cisco, но и проверить свои знания в игровой форме. На Cisco...

Мифы и легенды SOCостроителей, или 5 заблуждений о центрах мониторинга и реагирования на кибератаки

Уже завтра стартует V SOC-Форум — крупнейшее мероприятие по практикам выявления и анализа инцидентов в России. Уверен, что многие читатели этого хаба окажутся там и услышат немало профессиональных докладов по этому направлению информационной безопасности. Но помимо терминов, определений и...

ИИ в собственном SOC’у: мечтают ли руководители центров мониторинга кибератак об электроаналитиках

Тематика искусственного интеллекта, зародившаяся еще в 60-х годах, сейчас переживает просто сумасшедший бум. Компьютеры обыгрывают шахматистов и поклонников Го, порой точнее врача ставят диагнозы, нейронные сети (на этот раз не имеющие отношения к умам трех инженеров техподдержки) всерьез пытаются...

Проверка эффективности работы SOC

Сегодня мы поговорим о Security Operations Center (SOC) со стороны людей, которые не создают и настраивают его, а проверяют, как это сделали другие. Под проверку попадает эффективность работы SOC, построенного для вашей компании самостоятельно или кем-то со стороны. Проверка дает ответ на вопрос...