Как провайдеры заботятся о безопасности клиентов

Здравствуйте. Казалось бы, в современном мире есть довольно очевидные (даже для среднестатистического человека не связанного напрямую с IT) понятия. Например, что хранить пароли плейнтекстом в txt на рабочем столе — это плохо. Но, хостинг ukraine, к сожалению, понял это только в январе 2020. Ссылку...

9. Fortinet Getting Started v6.0. Логирование и отчетность

Приветствую! Добро пожаловать на девятый урок курса Fortinet Getting Started. На прошлом уроке мы рассмотрели основные механизмы контроля доступа пользователей к различным ресурсам. Теперь перед нами другая задача — необходимо анализировать поведение пользователей в сети, а также настроить...

Гитхабификация Информационной Безопасности

Гитхабификация Информационной Безопасности На пути к открытой, независимой от производителя и приветствующей вклад сообщества модели для ускорения обучения в сфере Информационной Безопасности 8 декабря 2019 года Джон Ламберт (John Lambert), JohnLaTwC, Distinguished Engineer, Microsoft Threat...

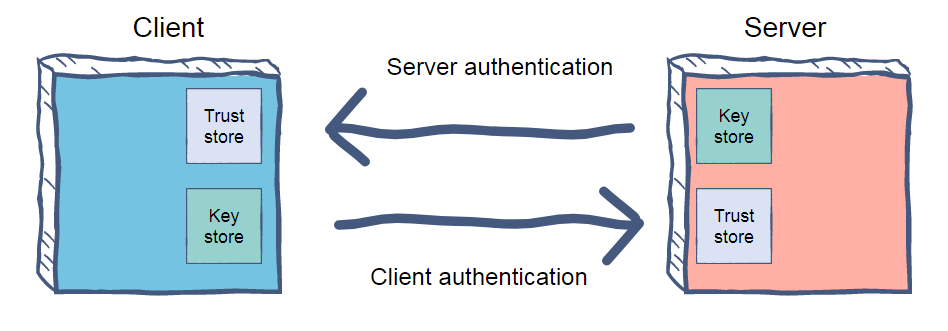

Введение во взаимную аутентификацию сервисов на Java c TLS/SSL

Вопросы авторизации и аутентификации и в целом аспектов защиты информации все чаще возникают в процессе разработки приложений, и каждый с разной степенью фанатизма подходит к решению данных вопросов. С учетом того, что последние несколько лет сферой моей деятельности является разработка ПО в...

8. Fortinet Getting Started v6.0. Работа с пользователями

Приветствую! Добро пожаловать на восьмой урок курса Fortinet Getting Started. На шестом и седьмом уроках мы познакомились с основными профилями безопасности, теперь мы можем выпускать пользователей в Интернет, защищая их от вирусов, разграничивая доступ к веб ресурсам и приложениям. Теперь встает...

Статическое тестирование безопасности опенсорсными инструментами

Уязвимости в своём коде хочется находить как можно быстрее, а значит нужно автоматизировать этот процесс. Как именно автоматизировать поиск уязвимостей? Существует динамическое тестирование безопасности, существует статическое — и у обоих свои преимущества и недостатки. Сегодня подробно разберёмся...

Райтап In the Shadows

Это райтап об одном из заданий, которое мы приготовили для отборочного этапа CTFZone, прошедшего в конце ноября. О процессе подготовки к квалификации можно прочитать здесь. Вы начинаете с двумя файлами: decrypt_flag.py и ntfs_volume.raw. Давайте взглянем на скрипт. Он открывает файл c именем...

7. Fortinet Getting Started v6.0. Антивирус и IPS

Приветствую! Добро пожаловать на седьмой урок курса Fortinet Getting Started. На прошлом уроке мы познакомились с такими профилями безопасности как Web Filtering, Application Control и HTTPS инспекция. На данном уроке мы продолжим знакомство с профилями безопасности. Сначала мы познакомимся с...

6. Fortinet Getting Started v6.0. Web Filtering и Application Control

Приветствую! Добро пожаловать на шестой урок курса Fortinet Getting Started. На прошлом уроке мы освоили основы работы с технологией NAT на FortiGate, а также выпустили нашего тестового пользователя в Интернет. Теперь пришло время позаботиться о безопасности пользователя на его просторах. В данном...

Как я прошел OSWE сертификацию

OSWE — сертификация продвинутого уровня, идеально подходящая для пентестера и аудитора веб-систем. Это был один из самых сложных экзаменов в моей жизни: куча оставленного здоровья, из 48 часов удалось поспать часов 12, и я даже не знал, что могу так “выражаться”. Состояние было “быстрее бы...

5. Fortinet Getting Started v6.0. NAT

Приветствую! Добро пожаловать на пятый урок курса Fortinet Getting Started. На прошлом уроке мы разобрались с работой политик безопасности. Теперь пришло время выпустить локальных пользователей в Интернет. Для этого на данном уроке мы рассмотрим работу механизма NAT. Помимо выпуска пользователей в...

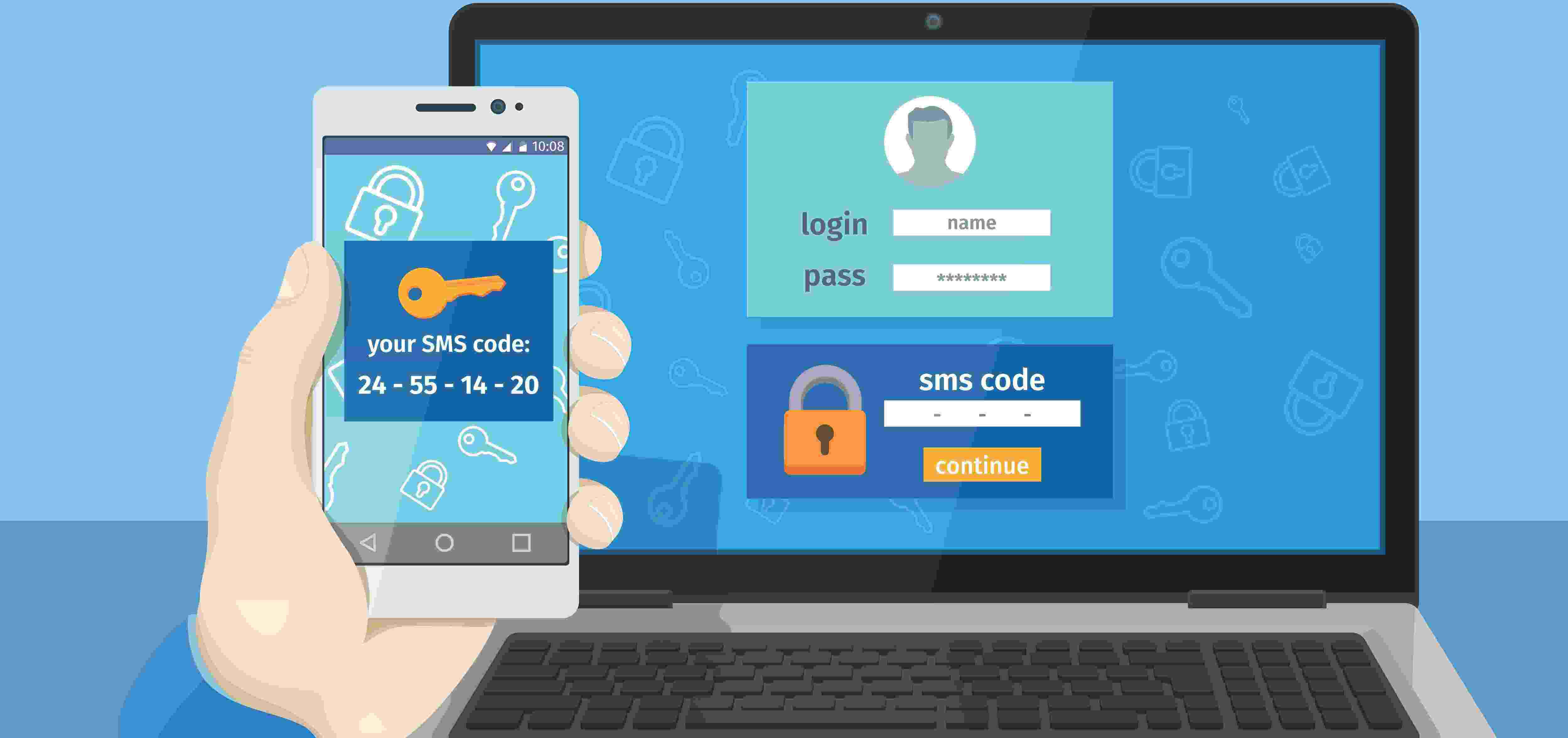

Тестирование двухфакторной аутентификации и возможные варианты обхода

Еще до того, как я начал постигать сложную науку информационной безопасности, мне казалось, что 2FA аутентификация — это гарантированный способ защитить свой аккаунт и никакие «эти ваши хакеры» не смогут, скажем, увести мою внутреннюю валюту для покупки одежды персонажам на игровом аккаунте. Но с...

3.Elastic stack: анализ security логов. Дашборды

В прошлых статьях мы немного ознакомились со стеком elk и настройкой конфигурационного файла Logstash для парсера логов, в данной статье перейдем к самому важному с точки зрения аналитики, то что вы хотите увидеть от системы и ради чего все создавалось — это графики и таблицы объединенные в...

2.Elastic stack: анализ security логов. Logstash

В прошлой статье мы познакомились со стеком ELK, из каких программных продуктов он состоит. И первая задача с которой сталкивается инженер при работе с ELK стеком это отправление логов для хранения в elasticsearch для последующего анализа. Однако, это просто лишь на словах, elasticsearch хранит...

4. Fortinet Getting Started v6.0. Firewall Policies

Приветствую! Добро пожаловать на четвертый урок курса Fortinet Getting Started. На прошлом уроке мы развернули макет для будущих лабораторных работ. Пришло время его использовать! На данном уроке мы разберем основы работы политик безопасности, которые разграничивают доступ между сегментами сети....

3. Fortinet Getting Started v6.0. Подготовка макета

Приветствую! Добро пожаловать на третий урок курса Fortinet Getting Started . Мы уже познакомились с компанией Fortinet, их основной концепцией безопасности Fortinet Security Fabric, а также с функционалом межсетевого экрана FortiGate. Пришло время заняться практикой. Под катом представлена краткая...

Zero-click атаки: Когда ваша безопасность не зависит от вас

Zero-click или zero-touch – это удаленная атака на устройство, не требующая от пользователя никаких дополнительных действий. Она может быть проведена по воздуху (OTA, over-the-air): достаточно, чтобы жертва была в радиусе действия нужного беспроводного канала связи. О таких атаках мы и поговорим в...

1.Elastic stack: анализ security логов. Введение

В связи окончанием продаж в России системы логирования и аналитики Splunk, возник вопрос, чем это решение можно заменить? Потратив время на ознакомление с разными решениями, я остановился на решении для настоящего мужика — «ELK stack». Эта система требует времени на ее настройку, но в результате...