3. От обучения пользователей к тренировке навыков по ИБ. Антифишинг

Приветствую друзья! Сегодня мы в рамках цикла статей по борьбе с фишингом познакомимся с российским решением “Антифишинг”. Для того, чтобы более подробно изучить концепцию и архитектуру системы, мы пообщались с представителями вендора и проверили решение на себе, обучая и тренируя сотрудников нашей...

OSINT или как посмотреть на свою сеть глазами хакера

Добрый день! Сегодня я вам расскажу какую информацию об организации можно обнаружить в открытых источниках и как ей может воспользоваться потенциальный злоумышленник. Многие из вас наверняка слышали об OSINT (Open Source INTelligence, перечень мероприятий, направленный на сбор информации из...

Процедура обновления Check Point с R80.20/R80.30 до R80.40

Более двух лет назад мы писали о том, что перед каждым администратором Check Point рано или поздно встает вопрос обновления на новую версию. В данной статье было описано обновление с версии R77.30 до R80.10. К слову, в январе 2020-го стала сертифицированной версией ФСТЭК. а 2 года в Check Point...

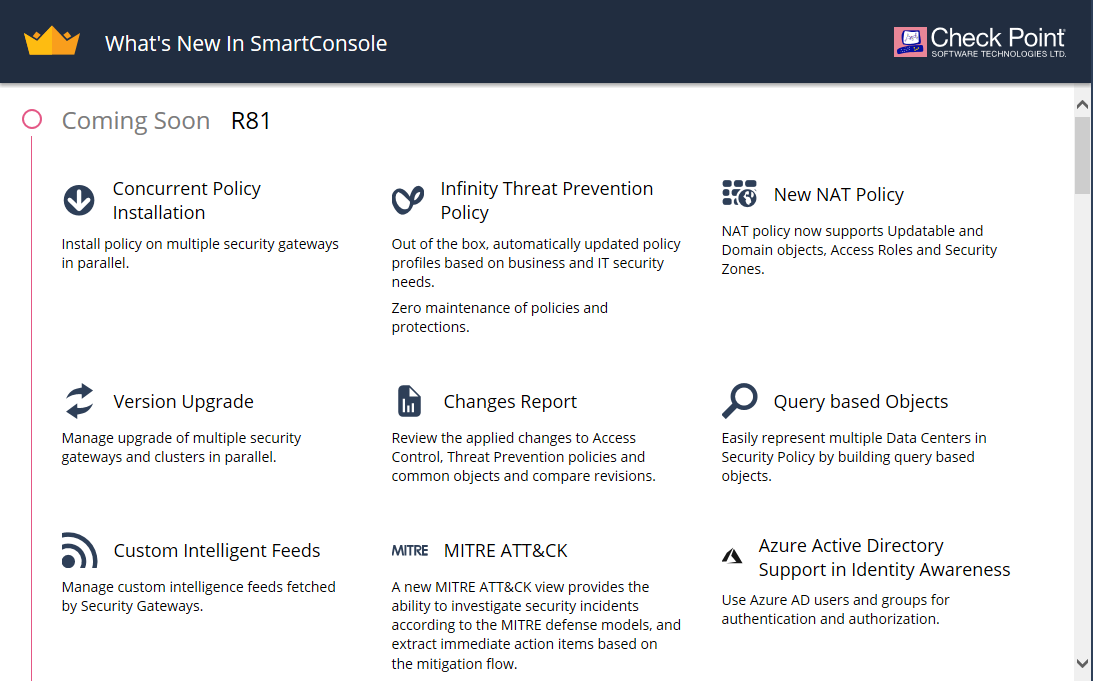

Check Point Gaia R81 теперь EA. Первый взгляд

Новая версии Gaia R81 была опубликована в ранний доступ (EA). Ранее можно было ознакомиться с планируемыми новшествами в release notes. Теперь же у нас появилась возможность посмотреть на это в реальной жизни. Для этого была собрана стандартная схема с выделенным сервером управления и шлюзом....

1. CheckFlow — быстрый и бесплатный комплексный аудит внутреннего сетевого трафика с помощью Flowmon

Добро пожаловать на наш очередной мини курс. На этот раз мы поговорим о нашей новой услуге — CheckFlow. Что это такое? По сути, это просто маркетинговое название бесплатного аудита сетевого трафика (как внутреннего, так и внешнего). Сам аудит производится с помощью такого замечательного инструмента...

3. Анализ зловредов с помощью форензики Check Point. SandBlast Mobile

Добро пожаловать в третью статью нашего цикла по форезнике от Check Point. На этот раз мы рассмотрим SandBlast Mobile. Мобильные устройства уже давно стали частью нашей жизни. В смартфонах наша работа, наш досуг, развлечения, личные данные. Про это знают и злоумышленники. Согласно отчету Check...

2. Анализ зловредов с помощью форензики Check Point. SandBlast Agent

Продолжаем наш цикл статей по форензике от Check Point. В предыдущей статье мы рассмотрели новый отчет сетевой песочницы, которая помогает ловить 0-day атаки на периметре сети. К сожалению (для “безопасников”), периметр уже давно потерял четкие границы. Мобильные устройства, BYOD, “флешки”,...

1. Анализ зловредов с помощью форензики Check Point. SandBlast Network

Добро пожаловать на новый цикл статей, на этот раз по теме расследования инцидентов, а именно — анализу зловредов с помощью форензики Check Point. Ранее мы публиковали несколько видео уроков по работе в Smart Event, но на этот раз мы рассмотрим отчеты форензики по конкретным событиям в разных...

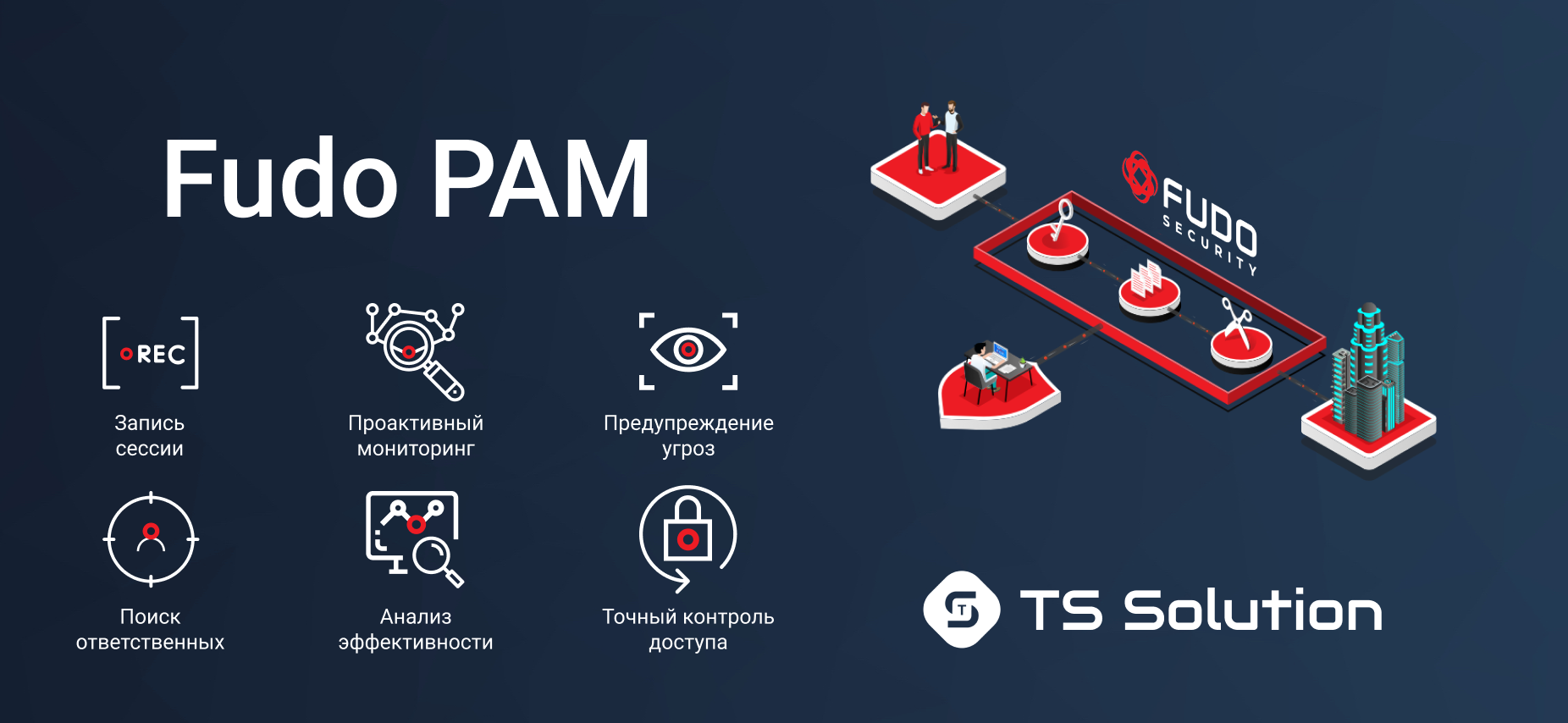

Privileged Access Management как приоритетная задача в ИБ (на примере Fudo PAM)

Есть довольно интересный документ CIS Controls, который рассматривает Информационную безопасность с применением принципа Парето (80/20). Этот принцип гласит, что 20% защитных мер дают 80% результата с точки зрения защищенности компании. Ознакомившись с этим документом многие “безопасники”...

9 типовых проблем в сети, которые можно обнаружить с помощью анализа NetFlow (на примере Flowmon)

Относительно недавно мы публиковали статью “Сетевой мониторинг и выявления аномальной сетевой активности с помощью решений Flowmon Networks”. Там мы кратко рассмотрели возможности этого продукта и процесс установки. Неожиданно для нас, после статьи и вебинара, поступило большое кол-во запросов на...