Топ самых интересных CVE за март 2024 года

Всем привет! Подводим итоги марта топом самых интересных CVE. Гвоздём программы ушедшего месяца, конечно же, стал бэкдор в XZ Utils, наделавший шуму в Linux-сообществе. Десятку по CVSS также выбила уязвимость в Atlassian Bamboo Data Center и Server на внедрение SQL-кода. Оригинальной уязвимостью...

Топ самых интересных CVE за февраль 2024 года

Всем привет. Подводим итоги последнего зимнего месяца подборкой самых интересных CVE. В феврале засветилась выбившая десяточку уязвимость на обход аутентификации в софте ConnectWise ScreenConnect. Также отметилась критическая уязвимость в плагине Bricks Builder для WordPress, активный эксплойт...

Топ самых интересных CVE за январь 2024 года

Всем привет! Первый месяц года выдался богатым на любопытные CVE. Так, шуму наделала критическая уязвимость в Jenkins, к которой быстро опубликовали ворох эксплойтов. Также засветились CVE на GitLab на запись произвольных файлов и RCE в продуктах Cisco с потенциальным root-доступом. Критическими...

CVSS 4.0: аналитический обзор новой версии популярного стандарта

Всем привет! В эфире команда Cyber Analytics Positive Technologies. В компании мы занимаемся разработкой методологии результативной кибербезопасности и подготовкой консалтинговых отчетов по проектам, связанным с проведением тестирований на проникновение и анализом защищенности. Мы сделали обзор...

Топ самых интересных CVE за декабрь 2023 года

Всем привет! По следам ушедшего года публикуем подборку самых интересных CVE за последний месяц 2023-го. В декабре засветился ворох уязвимостей в Chrome и Firefox, вынудивших компании выпускать экстренные патчи. А также критические уязвимости в OpenSSH, фреймворке Apache Struts и маршрутизаторе...

Кто проживает на дне океана: неуязвимости среди находок в VM-отчетах

В прошлой статье о VM (от англ. - vulnerability management) мы рассказали, с какими проблемами можно столкнуться при анализе и управлении рисками Сегодня спустимся на уровень ниже и поговорим об интересных находках, скрывающихся в глубинах готовых VM-отчетов. Одна из задач контроля уязвимостей –...

Топ самых интересных CVE за ноябрь 2023 года

В этой подборке представлены самые интересные уязвимости за ноябрь 2023 года. Подведем вместе итоги последнего месяца осени, поехали! Читать далее...

Топ самых интересных CVE за октябрь 2023 года

В этой подборке представлены самые интересные уязвимости за октябрь 2023 года. Подведем вместе итоги второго месяца осени, поехали! Читать далее...

Топ самых интересных CVE за сентябрь 2023 года

Всем привет! В этой подборке представлены самые интересные уязвимости за сентябрь 2023-го года. Сегодня из примечательного ворох уязвимостей в продуктах от TP-Link и D-Link, в том числе и критических, которые пока не получили исправлений. Также засветилась критическая уязвимость в GitLab,...

Спасательный круг в море данных: как обрести фундамент в управлении уязвимостями

Объем данных для хранения и обработки растет с устрашающей скоростью – к 2025 году он может достичь 175 зеттабайт (1 зеттабайт = 1 трлн гигабайт). Вместе с ним увеличивается и число уязвимостей, которые становится все сложнее найти и уж тем более управлять ими. Добавьте к этому нехватку...

Топ самых интересных CVE за август 2023 года

Всем привет! В нашей ежемесячной подборке самых интересных CVE на этот раз засветились уязвимости в браузерах Firefox и Chrome, ворох эксплойтов в продуктах от Logitec, критическая уязвимость в полудюжине маршрутизаторов от Elecom с рекомендациями отправить их в утиль. И другие баги, требующие...

Использование MITRE ATT&CK в Threat Intelligence Platform

Злоумышленники постоянно развивают тактики и методы атак для проникновения в инфраструктуру компаний. Подразделения, отвечающие за информационную безопасность, чаще всего занимаются аналитикой угроз на основе корреляции индикаторов TI и данных инфраструктуры. Но не каждый IOC обогащен CVE и MITRE...

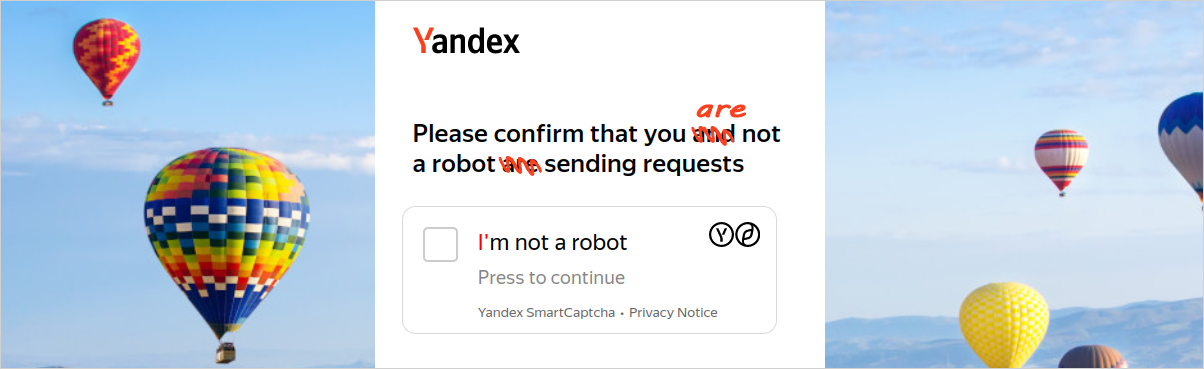

Open Redirect на Яндексе. Часть вторая

А вы уверены, что вы не робот? Капча это проверит! Здравствуйте, дорогие хабровчане. Это вторая часть статьи про уязвимость Open Redirect страницы аутентификации Яндекса. Первая часть здесь. На этот раз я расскажу, как получилось сделать честный редирект на внешний ресурс. Важное примечание: я...

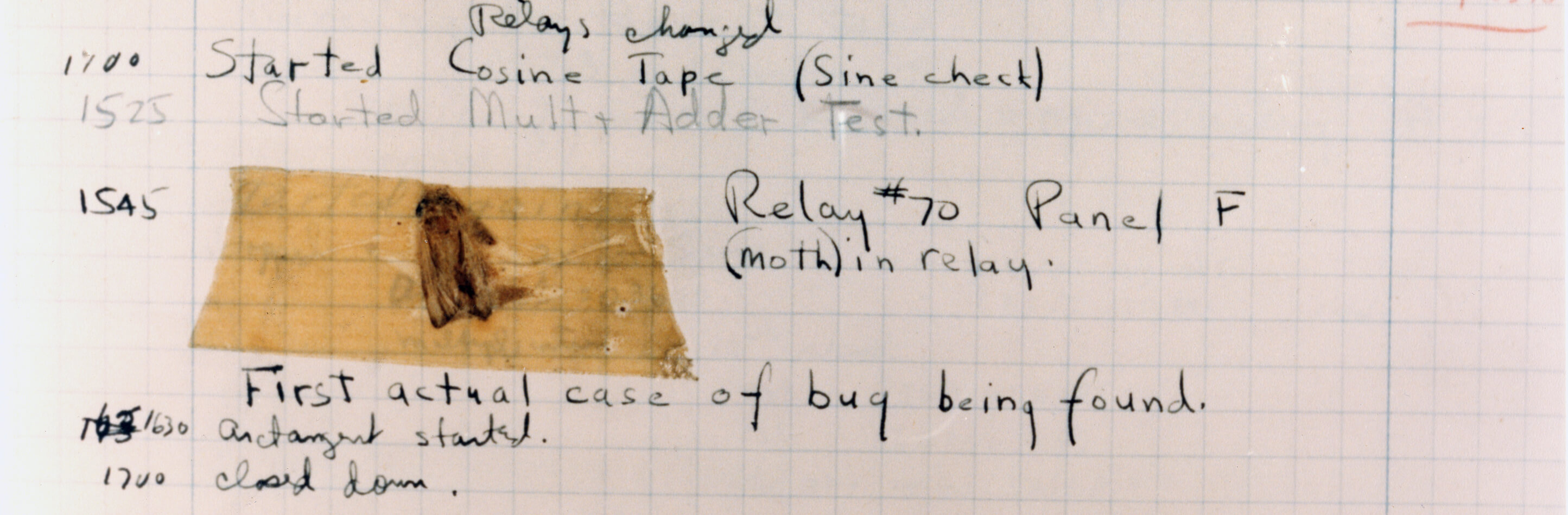

Open Redirect на Яндексе, баг или нет?

Тот самый первый баг, он же и самый известный. Здравствуйте, дорогие хабровчане. Хочу поделиться с вами маленьким кейсом по программе bug bounty Яндекса. Как это обычно бывает, нашёл уязвимость в сервисах компании, написал письмо, дождался ответа, в котором мне сказали спасибо и заявили, что этот...

[Перевод] Охотимся на уязвимость Nginx Alias Traversal: утечка сейфа Bitwarden

Nginx, универсальный веб-сервер, имеет ключевое значение для многочисленных интернет-инфраструктур, занимает доминирующую долю рынка с момента своего создания в 2004 году, получил широкое распространение на веб-сайтах и в контейнерах Docker. В этой статье рассматриваются тонкости Nginx, основное...

История одной XSS в Telegram

Здравствуйте, уважаемые читатели Хабра! Сегодня я хочу поделиться с вами информацией о XSS-уязвимости, которую я обнаружил в Telegram около двух недель назад. Также статья коснется некоторых особенностей работы программы поиска уязвимостей от Telegram. Моя цель — не только продемонстрировать вам...

[Перевод] Перевод: Захват аккаунта: Эпическая история баг-баунти

Здравствуйте, друзья! Я вернулся после долгого перерыва с интересной ошибкой Account Takeover и тем, как я связал ее с XSS. Вы можете запутаться, поскольку это длинная статья, но не волнуйтесь, дочитайте до конца; в конце я все упростил для лучшего понимания. Читать далее...

Эффективный патч-менеджмент на базе отчетов со сканера уязвимостей или как не утонуть в бесконечных таблицах

Сложно выстроить эффективную защиту ИТ-инфраструктуры, игнорируя процесс контроля уязвимостей (Vulnerability Management, VM). Он включает поиск и учет всех информационных активов, оценку уровня защищенности сетевой инфраструктуры и веб-приложений, разработку рекомендаций по исправлению обнаруженных...

Назад