Уязвимость BIND позволяет «уронить» любой сервер: как и почему это работает

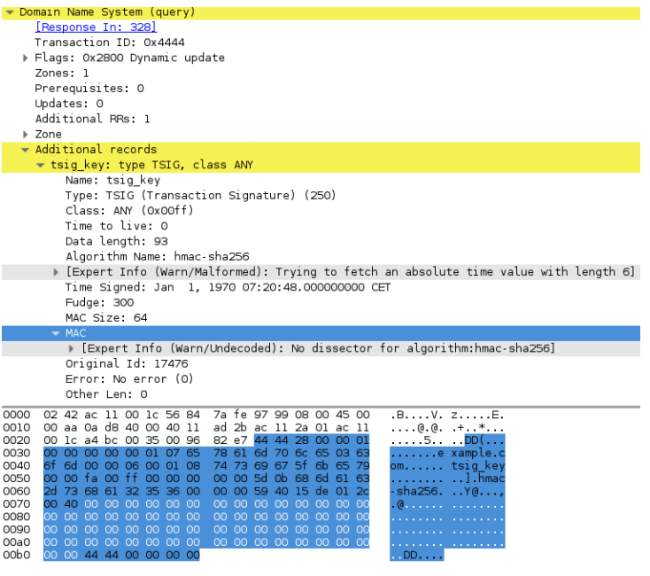

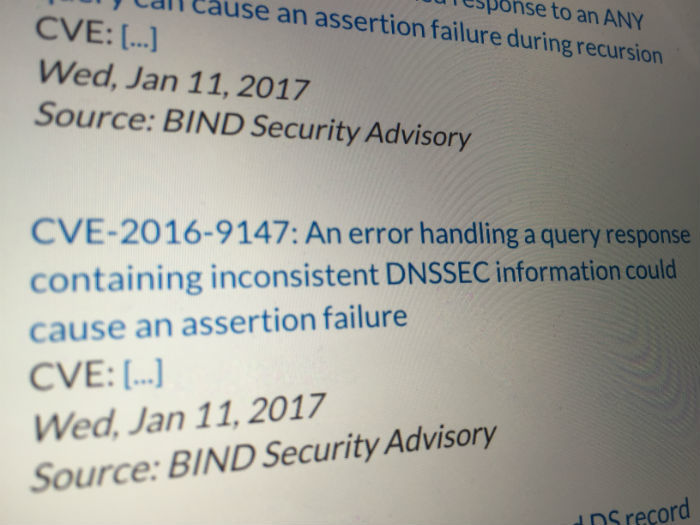

Почти месяц назад, 11 января 2017 года, разработчики наиболее популярного DNS сервера с открытым исходным кодом BIND выпустили исправления для четырех новых уязвимостей, которые позволяют удаленному атакующему аварийно завершить работу DNS сервера. В числе уязвимостей присутствует CVE-2016-9147, о которой далее пойдет речь. Атака не требует специальных условий кроме необходимости злоумышленнику видеть исходящий от уязвимого сервера трафик.

Мы задались целью создать правила (NAD) для обнаружения эксплуатации данных уязвимостей по сети — чтобы это сделать, нам пришлось глубже разобраться с кодом BIND и написать собственные эксплоиты. Наш разбор поможет понять, как все устроено внутри столь популярного DNS-сервера, а также узнать о просчетах, допущенных разработчиками проекта, и возможных решениях этих проблем. Читать дальше →

Источник: Хабрахабр