Полный список публикаций сайта b.Z

В Корее разработали натриево-ионный аккумулятор со скоростью зарядки в несколько секунд (2 фото)

Исследователи с факультета материаловедения и инженерии Корейского института передовых технологий (KAIST) создали гибридное решение, положив в его основу аккумулятор на ионах натрия. Выбор натрия на далёкую перспективу очевиден — его много, и это недорогое сырьё. Корейцы не первые, кто...

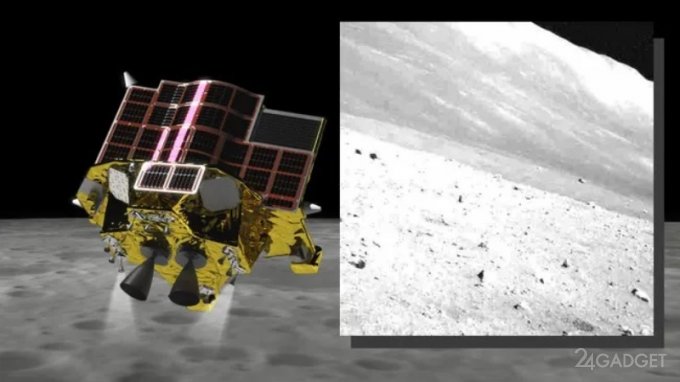

Японский аппарат SLIM вышел на связь и прислал фото с Луны

Японский аппарат Smart Lander for Investigation Moon (SLIM) сумел пережить третью лунную ночь и после её завершения 23 апреля снова вышел на связь. Это достижение является примечательным, поскольку аппарат изначально не был рассчитан справляться с суровыми условиями во время лунной ночи, когда...

Почта России протестировала беспилотный грузовик Evocargo N1 (3 фото)

Стартовал совместный проект «Почты России» и компании «ЭвоКарго» по внедрению высокоавтоматизированных транспортных средств (ВАТС). В течение месяца тестовый электрический грузовик Evocargo N1 будет перевозить почтовые отправления в логистическом центре «Внуково-2». Автомобиль способен перевозить...

Учёные протестировали лазерную связь на расстоянии 226 000 000 км (2 фото + видео)

В NASA сообщили, что 8 апреля провели очередное испытание дальней космической связи по оптическому каналу. Оптика должна многократно поднять скорость связи с далёкими станциями и будущей марсианской базой в частности. Для этого зонд NASA «Психея» (Psyche) несёт на борту экспериментальную лазерную...

Большие языковые модели в финтехе: можно ли доверять им данные

Меня зовут Илья Кашлаков, я руковожу департаментом разработки в ЮMoney. Сегодня расскажу о том, какие задачи финтех может доверить большим языковым моделям (LLM) и как мы в компании следим за безопасностью, чтобы не допускать утечку данных. Также вспомним три самых распространённых уязвимости LLM...

Spark_news: Каждый четвертый предприниматель не доволен своим окружением

...

Редакция Spark.ru: Не прогори. Как найти китайского поставщика для работы на российском рынке?

...

Finpeople: «Лента» объявляет о росте выручки на 62,1% и увеличении рентабельности по EBITDA на 434 б.п. в 1 квартале 2024 года

...

Руслан Галифанов: Трезвый взгляд на Америку как место для жизни и бизнеса

...

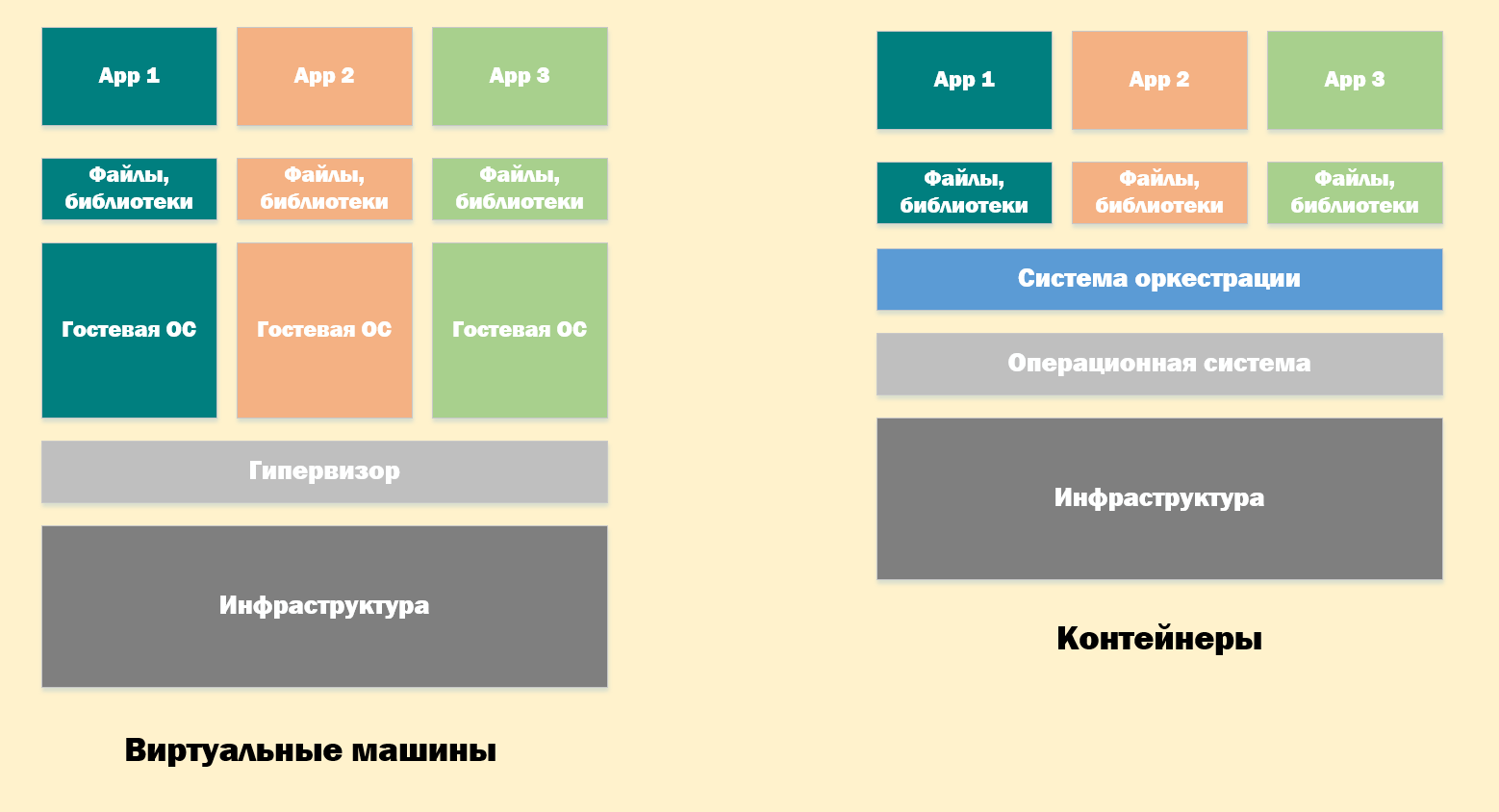

Путеводитель по Docker. От основ контейнеризации до создания собственного докера

Добрый день! Сегодня мы поговорим о контейнеризации, а именно о наиболее популярной на данный момент технологии её реализации - Docker. Также вашему вниманию будут представлены уязвимости при реализации данной технологии. Читать далее...

Чтение на выходные: «Искусство быть невидимым. Как сохранить приватность в эпоху Big Data» Кевина Митника

Спойлер к проблеме из сегодняшнего заголовка: «Никак». Об этом мы и поговорим. Кевин Митник — специалист по компьютерной безопасности. Тот самый человек, который способен научить сохранять конфиденциальность в интернете настолько, насколько это возможно. В свое время как хакер совершил ряд...

CRM-Group: Как собрать дашборд с основными метриками бизнеса с помощью нейросетей

...

Plan-c-consult 175474: Как ваш бизнес может заработать больше? Строим бизнес-модели, которые работают

...

Как масштабировать объём трафика и количество целевых действий. Чеклист

Даже если ёмкость трафика достигла предела....

Tesla начнёт применять роботов Optimus в конце года, а в продажу они поступят в следующем

Электромобильный бизнес Tesla, вне всякого сомнения, был в центре внимания на квартальном отчётном мероприятии, но руководство компании нашло возможность напомнить о прогрессе в сфере разработки человекоподобных роботов Optimus. Начать их применение на собственных предприятиях планируется к концу...

Космический мусор вызвал перебои с электричеством на китайской орбитальной станции

Китай намерен усилить меры по защите астронавтов от космического мусора. Такое решение было принято после того, как ранее в этом году орбитальная станция «Тяньгун» столкнулась с частичной потерей энергии из-за воздействия космического мусора....

Автомобильный аккумулятор CATL способен за 10 минут зарядиться на 600 км пути

На проходящем в эти дни Пекинском автосалоне китайская компания CATL анонсировала первую в мире литий-железо-фосфатную аккумуляторную батарею Shenxing Plus. Она предназначена для использования в электрокарах и способна обеспечить запас хода до тысячи километров. Помимо повышенной плотности энергии,...

Назад