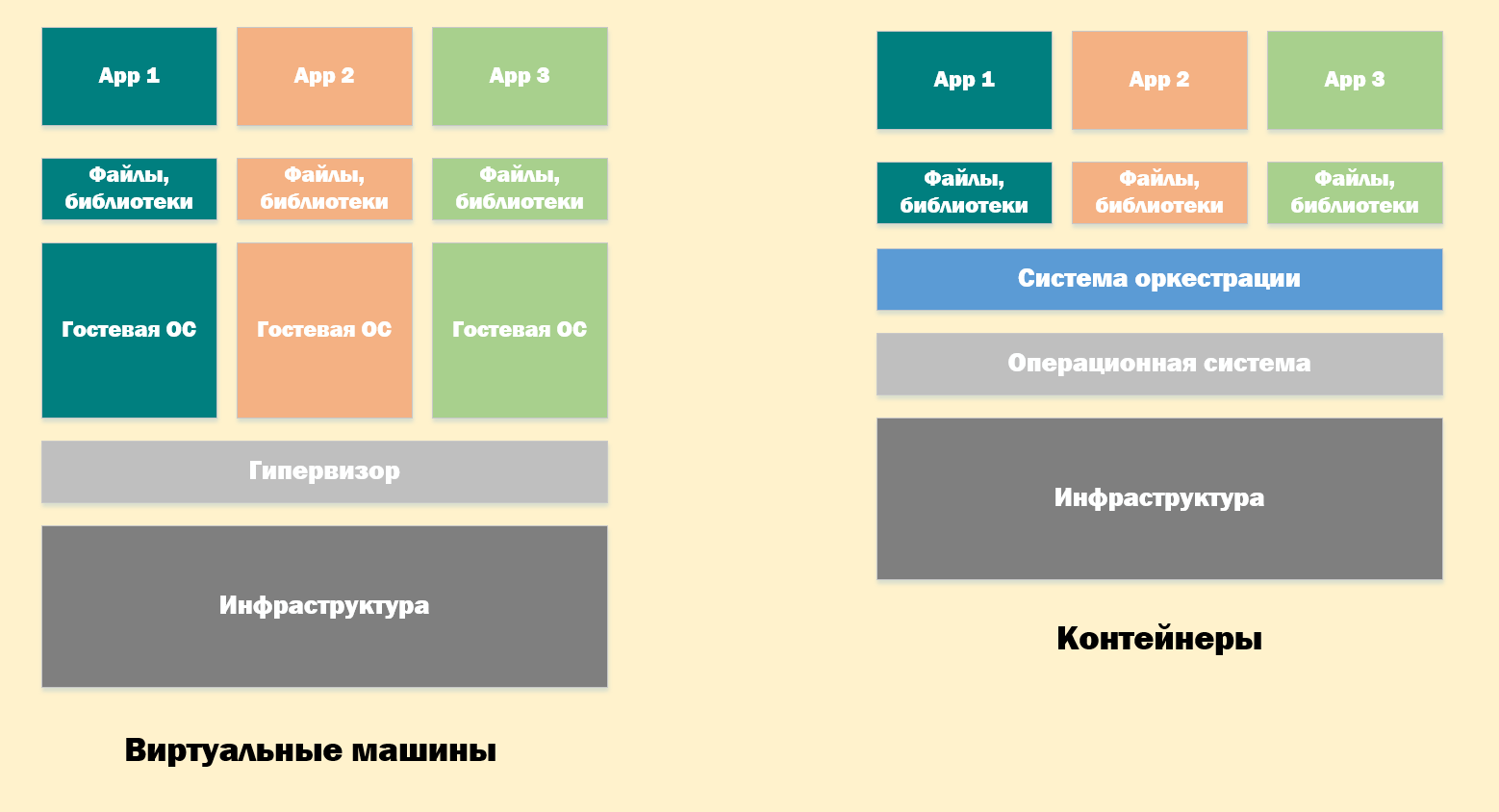

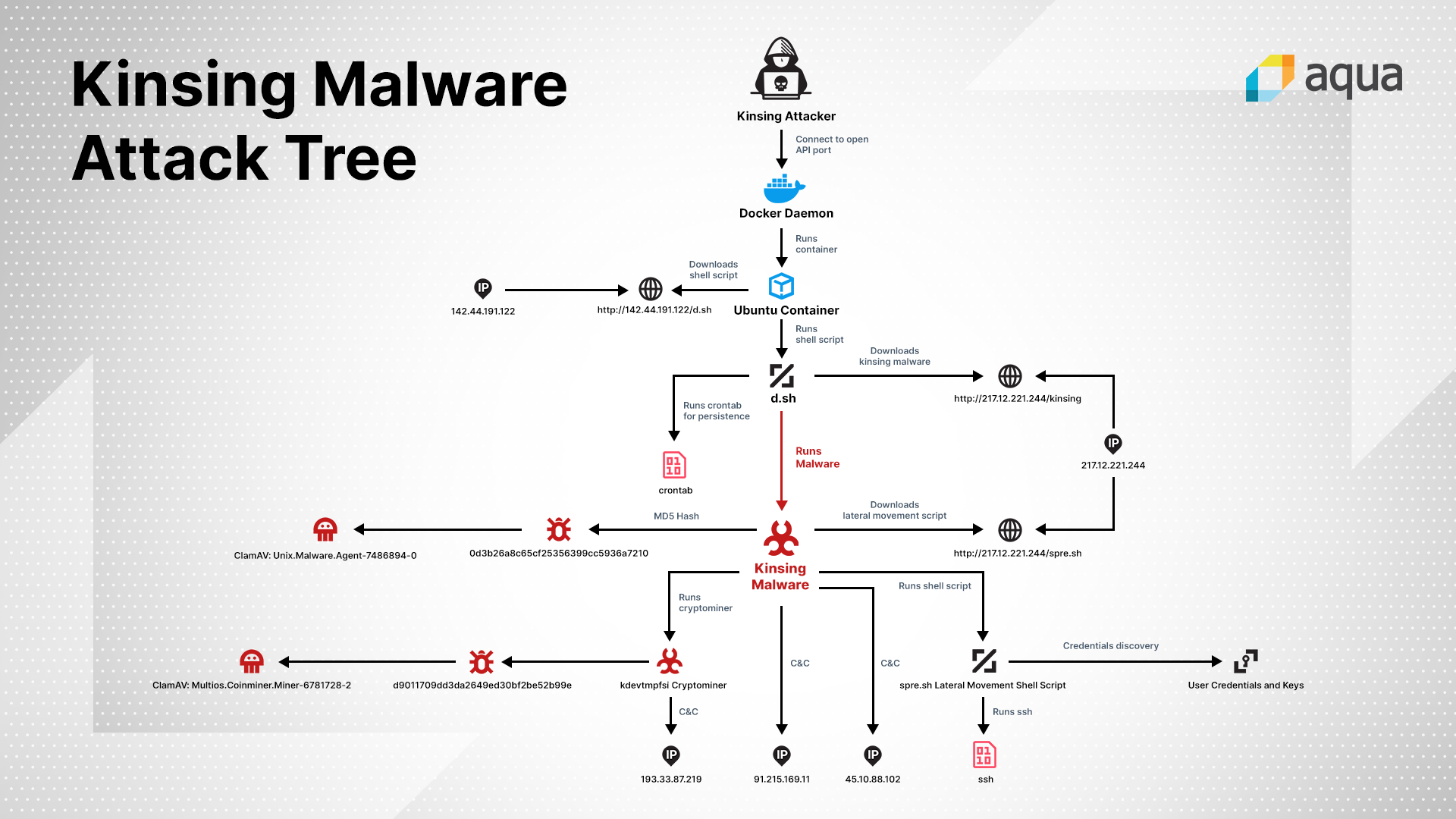

Путеводитель по Docker. От основ контейнеризации до создания собственного докера

Добрый день! Сегодня мы поговорим о контейнеризации, а именно о наиболее популярной на данный момент технологии её реализации - Docker. Также вашему вниманию будут представлены уязвимости при реализации данной технологии. Читать далее...

Чтение на выходные: «Искусство быть невидимым. Как сохранить приватность в эпоху Big Data» Кевина Митника

Спойлер к проблеме из сегодняшнего заголовка: «Никак». Об этом мы и поговорим. Кевин Митник — специалист по компьютерной безопасности. Тот самый человек, который способен научить сохранять конфиденциальность в интернете настолько, насколько это возможно. В свое время как хакер совершил ряд...

Как масштабировать объём трафика и количество целевых действий. Чеклист

Даже если ёмкость трафика достигла предела....

[Перевод] Как «убедить» Apple, что ваш iPhone — европейский

Энтузиаст смог сделать свой iPhone европейским. Для этого ему пришлось отключить сервисы определения местоположения, вставить итальянскую SIM‑карту, настроить Wi‑Fi роутер pfSense с указанием страны регистрации (Италии) и отправиться в подвал, где связь не ловит. Всё для того, чтобы обойти...

Уязвимости на GitHub: в библиотеке Ruby, которую скачали 250 000 раз, модулях для электронных замков и популярных играх

В конце марта в блоге GitHub вышла статья, как защищаться от уязвимостей типа RepoJacking. В первых строчках автор советовал использовать пакетные менеджеры типа NPM и PyPI, чтобы киберугроза этого вида «не угрожала пользователю напрямую». Можно было бы вздохнуть с облегчением, но читатели Хабра...

Избавляемся от паролей

Меня зовут Александр Чикайло, я разрабатываю межсетевой экран уровня веб-приложений PT Application Firewall в Positive Technologies и специализируюсь на защите веба. Сегодня речь пойдет о беспарольной аутентификации и ее безопасном применении в приложениях. В этом материале я освещу систему...

Мошенничество? Атака на IT компании

Начиналось всё как у всех, пишет якобы директор, пытается что-то узнать про коллектив и, ... и всё на этом. Никакие "капитаны ФСБ/МВД/ТСЖ" не позвонили, никто в госизменене не обвинил, никакой подозрительной активности на счетах не было. Что это было?...

От падений базы данных до кибератак: история о том, как мы обнаружили взлом

Статья про расследование простого но интересного киберпреступления. От первых незначительных инцидентов до открытия взлома сервера, мы покажем, как расследовали взлом, копаясь в тысячах строк логов. Читать далее...

Fuzzing-тестирование. Практическое применение

Привет, Хабр! Меня зовут Никита Догаев, я Backend Team Lead в команде Контента на портале поставщиков Wildberries. Мы отвечаем за карточки, которые каждый день испытывают на прочность сотни тысяч продавцов из разных стран. В статье поделюсь своим опытом применения фаззинга для нагрузочных и...

Подводные грабли экспертных утилит при работе с инцидентами

Привет, Хабр! Меня зовут Максим Суханов, я ведущий эксперт в команде CICADA8 Центра инноваций МТС Future Crew. Это подразделение отвечает, в том числе, за реагирование на инциденты кибербезпасности, форензику и реверс-инжиниринг вредоносного ПО. Ещё я занимаюсь другими интересными вещами, вроде...

Attaque a-la russe: атака с помощью промт-инъекций русскоязычных моделей семейства Saiga2

Насколько хорошо защищены открытые большие языковые модели от генерации вредоносного контента? Рассмотрим механизмы атаки с промт-инъекцией на большие языковые модели, а так же рекомендации по защите от них. Читать далее...

Honor Magic 6 Pro: новый флагман известного бренда. На что он способен?

Привет, Хабр! Сегодня мы покажем флагманский смартфон Honor Magic 6 Pro и расскажем о его возможностях. Этот телефон весьма производителен и функционален, несмотря на устоявшееся мнение о том, что продукция Honor — это бюджетные модели с базовым функционалом. Можно сказать, что именно после выхода...

Рейтинг онлайн-кинотеатров в России за первый квартал 2024 года

Исследование GfK....

Как один опытный разработчик за три дня потерял аккаунт в Телеграме, а второй чуть не перевел «другу» 100 тысяч рублей

Коллеги из ИБ-отдела финансовой организации рассказали нам, как недавно атаковали их ИТ-специалистов — эту статью мы написали вместе с CISO, который активно участвовал в расследовании. Кажется, что ИТ-специалиста должны лучше разбираться в интернет-мошенничестве из-за специфики работы, но навыки...

Обзор K8s LAN Party — сборника задач по поиску уязвимостей в кластере Kubernetes прямо в браузере

Я продолжаю тестировать инструменты, которые помогают научиться защищать кластеры Kubernetes. На этот раз взглянем на продукт от разработчиков из компании Wiz Research — Kubernetes LAN Party, челлендж по выполнению CTF-сценариев. Выход инструмента был приурочен к прошедшей в марте этого года...

[Перевод] Настройка Kerberos аутентификации в OpenAM

В корпоративном среде пользователи используют, как правило несколько приложений. И в каждом приложении в корпоративной среде необходимо аутентифицироваться. Конечно, можно создавать для каждого приложения свою учетную запись. Но такой подход неудобен и для администраторов системы и для...

Vivaldi-6.7 — Хранитель времени

В современном стремительном мире одним из самых ценных ресурсов является время. Его всегда не хватает и любая возможность ускорить выполнение наших ежедневных задач становится ценным подарком. Вот и мы представили в новой версии браузера Vivaldi для десктопов несколько функций, которые позволят...

Исследование веб-приложений с помощью утилиты Ffuf

В сфере информационной безопасности и тестирования веб-приложений каждая малейшая уязвимость может привести к серьезным последствиям. Надежным помощником в обнаружении скрытых угроз и проведения глубокого анализа безопасности веб-систем может стать утилита Ffuf. Разбираемся с фаззингом с Ffuf и...

Назад