[Перевод - recovery mode ] Название нового домена Active Directory

Когда вы продумываете название нового домена Active Directory, нужно подходить к этому серьезно, как к имени вашего первого ребенка. Конечно, это шутка, но тема очень важна. Для тех, кто не прислушался к такому совету, скоро здесь появится инструкция о том, как переименовать домен. Читать дальше...

[Перевод - recovery mode ] Название нового домена Active Directory

Когда вы продумываете название нового домена Active Directory, нужно подходить к этому серьезно, как к имени вашего первого ребенка. Конечно, это шутка, но тема очень важна. Для тех, кто не прислушался к такому совету, скоро здесь появится инструкция о том, как переименовать домен. Читать дальше...

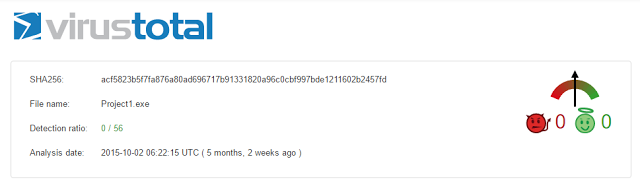

Обходим антивирус при помощи десяти строк кода

Специалист по информационной безопасности под ником evasiv3 опубликовал на прошлой неделе запись в своем блоге, в которой рассказывается о том, как можно обойти любой антивирус при помощи десяти строк кода. Изначально Evasiv3 планировал написать огромный пост о способах обхода антивирусной защиты,...

Обходим антивирус при помощи десяти строк кода

Специалист по информационной безопасности под ником evasiv3 опубликовал на прошлой неделе запись в своем блоге, в которой рассказывается о том, как можно обойти любой антивирус при помощи десяти строк кода. Изначально Evasiv3 планировал написать огромный пост о способах обхода антивирусной защиты,...

[recovery mode] Вебинар «Соответствие Parallels VDI требованиям регуляторов по информационной безопасности»

Компания IBS приглашает 24 марта в 12.00 (мск) на вебинар «Соответствие Parallels VDI требованиям регуляторов по ИБ» Не секрет, что в России достаточно много требований в сфере информационной безопасности, которые трудно учесть при создании виртуальной среды и, при этом, выполнить потребности...

Исследование: Считавшаяся «неуязвимой» память DDR4 подвержена уязвимости Rowhammer

Американские исследователи из компании Third I/O на состоявшейся в Китае конференции Semicon China представили доклад, в котором рассказали о том, что уязвимости Rowhammer подвержены и чипы DDR4. Ранее считалось, что память этого типа не подвержена данной уязвимости, которую весной 2015 года...

Исследование: Считавшаяся «неуязвимой» память DDR4 подвержена уязвимости Rowhammer

Американские исследователи из компании Third I/O на состоявшейся в Китае конференции Semicon China представили доклад, в котором рассказали о том, что уязвимости Rowhammer подвержены и чипы DDR4. Ранее считалось, что память этого типа не подвержена данной уязвимости, которую весной 2015 года...

Security-ресерчеры продемонстрировали полнофункциональный эксплойт для Android

Исследователи израильской компании NorthBit продемонстрировали один из первых экспериментальных полнофункциональных эксплойтов для Android всех версий до 5.1. Эксплойт основан на уже закрытой обновлением Nexus Security Bulletin — September 2015 уязвимости с идентификатором CVE-2015-3864...

Security-ресерчеры продемонстрировали полнофункциональный эксплойт для Android

Исследователи израильской компании NorthBit продемонстрировали один из первых экспериментальных полнофункциональных эксплойтов для Android всех версий до 5.1. Эксплойт основан на уже закрытой обновлением Nexus Security Bulletin — September 2015 уязвимости с идентификатором CVE-2015-3864...

woSign продолжение китайской халявы (хоть и не такой большой как раньше)

Некоторое время назад на хабре появилась новость о том, что Китайская компания WoSign изменила политику раздачи бесплатных сертификатов и позволяла выпустить сертификат только на один год и только на один домен. Что ж, теперь условия поменялись в лучшую сторону. Подробности под катом. Читать дальше...

Security Week 11: трояны на iOS без джейлбрейка, утечка в American Experess, кража учеток Steam

На этой неделе произошло следующее: — Исследователи Palo Alto раскрыли довольно сложную с технической точки зрения, но действующую схему протаскивания вредоносных программ на айфоны и айпады без использования джейлбрейка. Хотя методу не суждено стать массовым, он еще раз показывает, что защита у...

Security Week 11: трояны на iOS без джейлбрейка, утечка в American Experess, кража учеток Steam

На этой неделе произошло следующее: — Исследователи Palo Alto раскрыли довольно сложную с технической точки зрения, но действующую схему протаскивания вредоносных программ на айфоны и айпады без использования джейлбрейка. Хотя методу не суждено стать массовым, он еще раз показывает, что защита у...

Популятрый плагин для WordPress содержит в себе бэкдор

Специалисты в области информационной безопасности нашли бэкдор в плагине для WordPress, который вносил изменения в основные файлы платформы с целью дальнейшей авторизации и кражи пользовательских данных. Первые признаки наличия бэкдора были замечены сотрудниками компании Sucuri, работающей в...

Популятрый плагин для WordPress содержит в себе бэкдор

Специалисты в области информационной безопасности нашли бэкдор в плагине для WordPress, который вносил изменения в основные файлы платформы с целью дальнейшей авторизации и кражи пользовательских данных. Первые признаки наличия бэкдора были замечены сотрудниками компании Sucuri, работающей в...

Динамическая верификация кода – минимизация риска мошенничества при сохранении удобства совершения покупок онлайн

Технология Динамической верификации кода (DCV) – это прорыв в международной борьбе в карточным мошенничеством, т.к. оно обеспечивает безопасность CNP-транзакций на высочайшем уровне. По статистике, 70% мошенничества на рынке EMV-карт являются CNP-фродом. Как же именно решение DCV защищает...

Критические уязвимости DNS-сервера BIND позволяют удаленно отключать его и проводить DoS-атаки

В популярном DNS-сервере BIND обнаружены критические уязвимости. Их эксплуатация может открывать злоумышленникам возможности для проведения DoS-атаки а также удаленно останавливать его работу. Информация об уязвимостях была опубликована специалистами компании ISC, под лицензией которой...

Критические уязвимости DNS-сервера BIND позволяют удаленно отключать его и проводить DoS-атаки

В популярном DNS-сервере BIND обнаружены критические уязвимости. Их эксплуатация может открывать злоумышленникам возможности для проведения DoS-атаки а также удаленно останавливать его работу. Информация об уязвимостях была опубликована специалистами компании ISC, под лицензией которой...

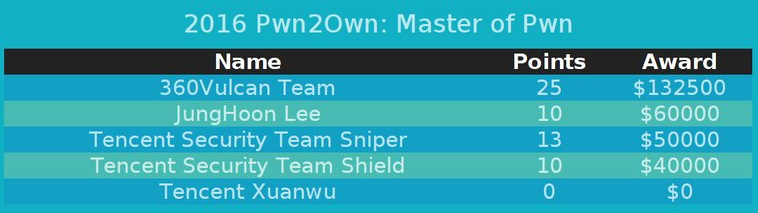

Pwn2Own 2016: первые итоги

Завершился первый день известного контеста Pwn2Own 2016, который проходит в Ванкувере. Соревнование представляет из себя площадку, на которой security-ресерчеры могут продемонстрировать свои эксплойты для различных продуктов, включая, веб-браузеры и плагины к ним. На этот раз система проведения...