Использование PKI для безопасности IoT

Устройства интернета вещей в последнее десятилетие получили широкое распространение. Их используют и в системах умного дома и в более важных промышленных системах. При этом, массовое развертывание приводит к угрозам безопасности, последствия которых растут с увеличением количества развернутых...

Путешествие от шифра Цезаря до RSA. Прикладная теория чисел

Путешествие от шифра Цезаря до RSA. Прикладная теория чисел. Во все времена люди пытались найти способ безопасной передачи информации, метод, при котором зашифрованное сообщение мог прочитать только тот, кому оно было адресовано. Предлагаю рассмотреть разные методы шифрования и проследить за их...

Можно ли оставаться анонимным внутри государства, которое закрыло весь внешний Интернет?

Существующие популярные анонимные сети, подобия Tor или I2P, хороши своим прикладным использованием, а также относительно хорошей скоростью и лёгкостью настройки. Они также хороши и непосредственно в анонимизации трафика, когда нам необходимо скрыть истинную связь между отправителем и получателем,...

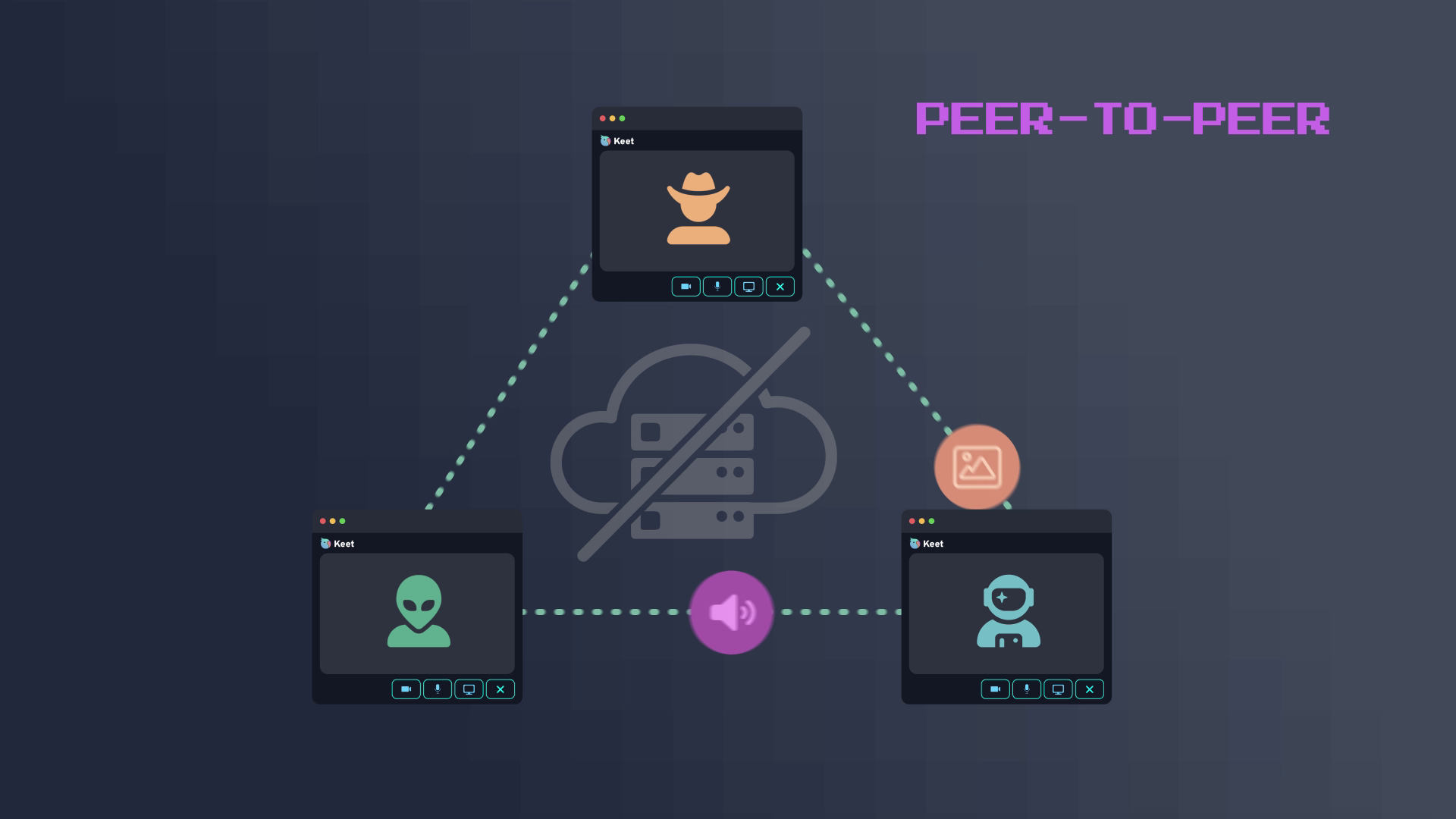

Экосистема Hyper. Полный пиринг и шифрование

В настоящее время резко выросла потребность людей в защищённых коммуникациях. А с ней и популярность сервисов для защиты связи и шифрования. Это VPN, mesh-сети и пиринговые приложения для прямого обмена зашифрованными сообщениями, файлами и т. д. Один из самых продвинутых наборов такого рода —...

Менеджеры паролей. Какие бывают и правда ли безопасны?

В 1997 году американский криптограф и специалист по компьютерной безопасности Брюс Шнайер написал первый в мире менеджер паролей — Password Safe. Это была простая и бесплатная утилита для Windows 95 с примитивным пользовательским интерфейсом и базой данных в виде зашифрованного файла, внутри...

Протоколы идентификации на основе спаривания, совместимые с режимом моментальной цифровой подписи

В предыдущей публикации мы представили модифицированный протокол Шнорра, совместимый с режимом моментальной электронной цифровой подписи (МЭЦП), а также анонсировали разработку других протоколов с этим свойством. Здесь мы приводим описание таких протоколов на основе функции спаривания точек...

Как биткоин кошелек с мультиподписью Copay подвергла своих пользователей угрозе

Угроза для пользователей возникла из-за использование типа подписи Биткоина SIGHASH_SINGLE( 0x03) SIGHASH_SINGLE( 0x03) – это тип подписи подписывает все входы и ровно один соответствующий выход транзакции монет Биткоина. Соответствующий вывод имеет тот же индекс, что и ваша подпись (т. е. если ваш...

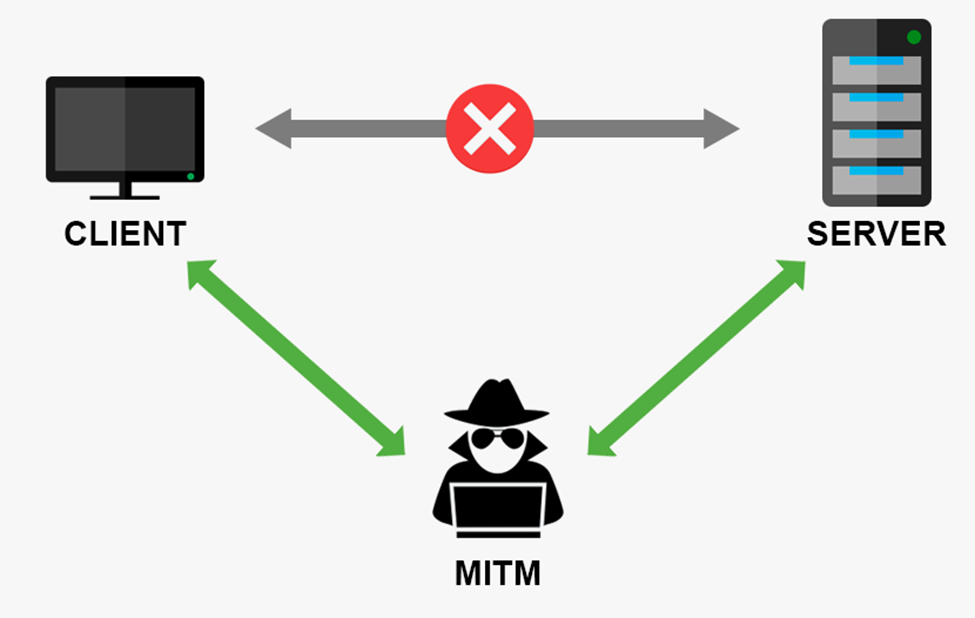

Криптографический протокол обмена ключами децентрализованного характера в среде централизованных сервисов связи

При разработке децентрализованных систем всегда остро стоит проблема аутентификации субъектов при обмене публичными ключами как между непосредственными собеседниками, так и между узлами в самой сети. Проблема исходит из атак типа MITM (man in the middle), осуществление которых приводит не только к...

Обзор первого заседания экспертов по технологиям ДЭГ

Информационная служба «Хабра» посетила первое заседание экспертов по технологиям дистанционного электронного голосования (ДЭГ). Заседание проходило при участии специалистов из «Ростелеком», представителей Центральной избирательной комиссии РФ, специалистов «Криптонит» и специалистов «КриптоПРО»....

Пароли здорового человека (part I)

Сегодня мы в очередной раз потрогаем тему защиты критичных данных в дозволенных местах. Здравствуйте, меня зовут Виктор и у меня больше 200 паролей. Прошли те счастливые времена, когда зажиточный помещик мог обойтись всего 1 ключом от сундука, где лежат все его NFT червонцы. Современный мир диктует...

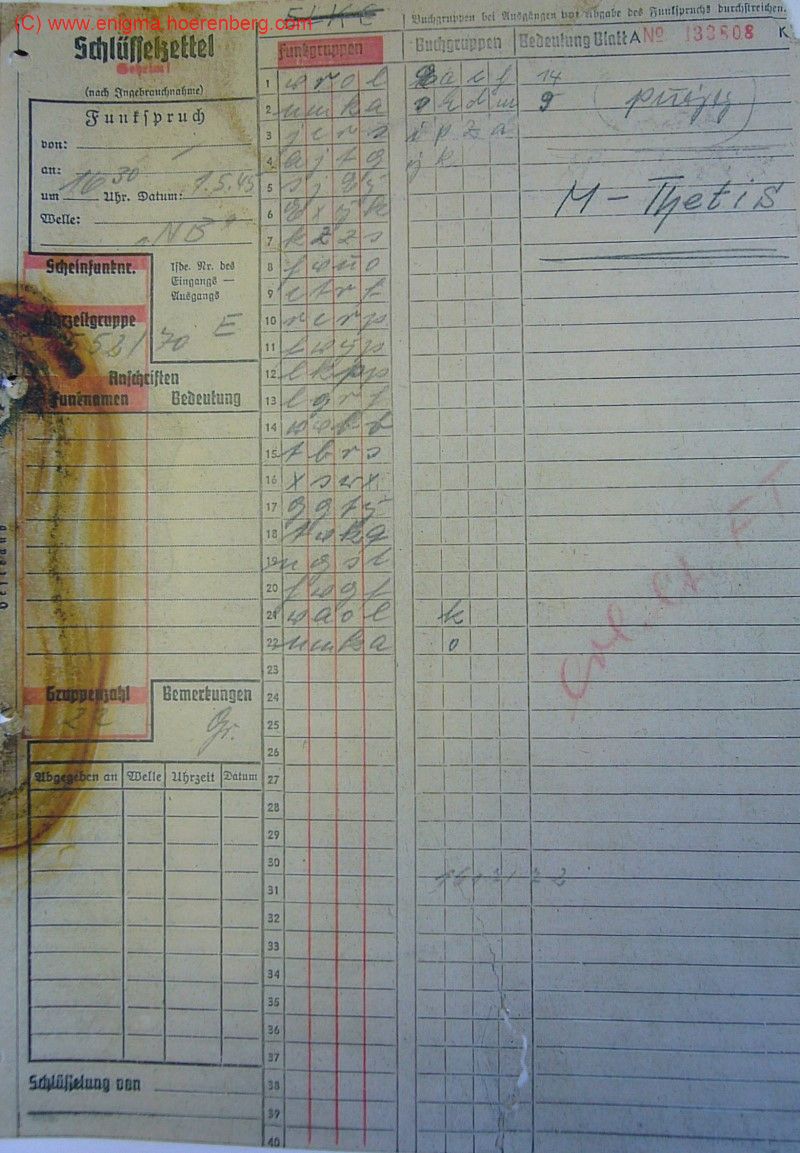

Нерасшифрованное сообщение «Энигмы»

Как известно, одной из главных уязвимостей шифровальной машины «Энигма» было то, что она никогда не кодировала буквы исходного сообщения в те же самые буквы шифротекста. Именно эта слабость стала ключом для взлома алгоритма и реконструкции хитроумного механизма. Несмотря на это, до сих пор осталось...

Полнодисковое шифрование: что это такое, кому это нужно, как выбрать

Привет, Хабр! Меня зовут Игорь, я эксперт исследовательской лаборатории компании «ИнфоТеКС», в которой мы проводим сертификацию криптографии в различных продуктах. Сегодня поговорим о защите личных данных и о полнодисковом шифровании как о методе защиты информации. Full Disk Encryption (FDE) — это...

Асимметричная криптография для чайников

Весь Весь интернет с его приватностью и защищенностью держится на замысловатых криптографических асимметричных алгоритмах. Постараюсь доступно объяснить, что это и как этим пользоваться. Читать далее...

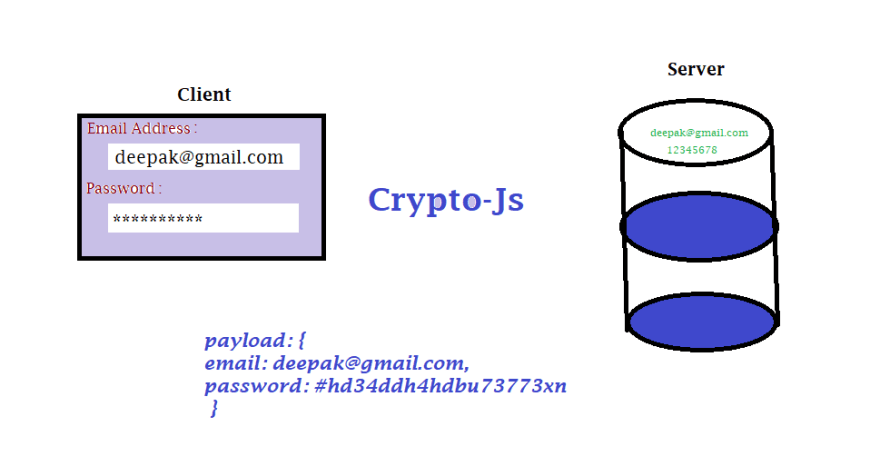

Насколько опасна JavaScript-криптография?

Каждые несколько лет среди специалистов по безопасности поднимаются дискуссии о вреде JS-криптографии. Сейчас они возобновились. Что стало поводом и почему у некоторых специалистов такое предубеждение к криптографическим операциям в браузере? Попробуем разобраться. Читать дальше →...

Не так безопасен OpenPGP как его малюют

Конфиденциальность и безопасность в сети никогда не были актуальней, чем сегодня. Компании, госслужащие и частные лица сталкиваются со всё более высокими рисками, чем когда-либо прежде. Киберпреступность, злоупотребления со стороны властных структур и банальный шпионаж процветают не только в...

SSH в деталях или разгребаем кучи ключей

Решил я недавно разобраться в подробностях работы SSH. Использовал его для удалённого запуска команд давно, но, будучи не слишком опытным в системном администрировании, очень размыто представлял, зачем админы просят им отправить какой-то ключ, что с этим ключом происходит при подключении, зачем при...

RSA простыми словами и в картинках

Ассиметричный алгоритм криптографии RSA, что же это за алгоритм такой и как он работает? В этой статье мы разложим по полочкам, что такое RSA и ассиметричная криптография в целом, простыми словами и с картинками. На обложке то как DALL-E представляет себе ассиметричную криптографию. Читать далее...

Анонимная сеть в 200 строк кода на Go

Реализации анонимных сетей всегда стремятся быть как можно проще, доступнее для понимания, как на теоретическом, так и на программном уровнях. Такие условия становятся необходимыми вследствие одного из основных принципов построения безопасных программ — чем проще объяснить, тем легче доказать. Но к...

Назад