[Перевод] Уверены ли вы в том, что можете доверять своему VPN?

Сегодня виртуальные частные сети – обязательный атрибут приватности. Но попробуйте-ка определить, какие из них реально делают вашу жизнь безопаснее. Подобные советы дают все: от журнала Consumer Reports до газеты New York Times и федерального торгового комитета: если вы хотите, чтобы ваши действия...

[Перевод] Утечка 809 миллионов email адресов сервиса Verifications.io из-за публично открытой MongoDB

Примечание переводчика — поводом для перевода статьи стало получение уведомления Have I Been Pwned о том, что мои данные оказались в этой утечке. На прошлой неделе исследователи безопасности Bob Diachenko и Vinny Troia обнаружили незащищенную базу данных MongoDB, содержащую 150 гигабайт...

Facebook отказывается переносить серверы в страны с нарушением свободы слова и вводит сквозное шифрование

На днях руководитель социальной сети Facebook Марк Цукерберг опубликовал заявление, согласно которому его компания не будет переносить серверы с личными данными пользователей в страны, где регулярно нарушаются права человека или свобода слова. По словам Цукерберга, Facebook вводит новый подход к...

Жесткие диски в ноутбуках и настольных ПК могут служить источником прослушивания разговоров людей, находящихся рядом

У киберпреступников очень много инструментов и методов получения персональной информации пользователей различных электронных устройств. И далеко не всегда против этих методов могут помочь традиционные способы противодействия злоумышленникам вроде использования антивирусов или внимательной оценки...

Как исследователи безопасности получают доступ к защищенным участкам кода iOS

Издание Motherboard провело большое расследование того, каким образом исследователи безопасности «вскрывают» iOS-устройства Apple. Оказывается, существует развитый «серый» рынок прототипов iOS-устройств и именно эти прототипы и используют исследователи для нахождения новых способов джейлбрейка....

Управление доступом и с чем его едят

Всё чаще в ИТ-мире назревают вопросы касательно информационной безопасности. Действительно, мировая паутина стала всемирной площадкой обмена и хранения информации, а слово Интернет знакомо каждому. В современном мире сложно найти компанию, которая не пользовалась бы интернет-технологиями:...

[Перевод] Google раскрыла zero-day уязвимость в Windows 7, которая используется вместе с эксплойтом Chrome

Project Zero от Google хорошо известен тем, что обнаруживает уязвимости и эксплойты в операционной системе Microsoft, а также своими противоречивыми политиками раскрытия информации. На этой неделе исследовательский отдел компании в области кибербезопасности вновь обнаружил эксплойт в одном из...

Получение CPE для поддержания профессиональных сертификаций (на примере ISACA)

В статье опубликованной 4,5 года назад и посвящённой получению профессиональной сертификации ИТ аудитора я обещал рассказать о том, как эту сертификацию поддерживать в актуальном состоянии, что, к сожалению, является не привилегией, но обязательством. Набравшись опыта за прошедшие годы, я...

О функционале охранных приборов

При разработке современных охранных систем перед разработчиками порой стоит задача с одной стороны сделать гибко настраиваемый для любого вида объекта прибор, а с другой стороны сделать интуитивно понятным его конфигурирование и работу. В этой статье я постарался описать и обобщить функционал,...

[Из песочницы] Почему нам нужна децентрализация интернета и почему она неизбежна

За последний год, а особенно после скандала с Facebook и Cambridge Analytica, в Европе и США начали активно появляться статьи о нарушении конфиденциальности данных IT-компаниями. В особенности со стороны Google и Facebook. Большая часть этих историй преподносится как «вопиющий акт недобросовестного...

Виртуальные Check Point'ы: чек-лист по настройке

Многие клиенты, арендующие у нас облачные ресурсы, используют виртуальные Check Point’ы. С их помощью клиенты решают различные задачи: кто-то контролирует выход серверного сегмента в Интернет или же публикует свои сервисы за нашим оборудованием. Кому-то необходимо прогонять весь трафик через IPS...

Пройди квест «наблюдение против свободы» и захвати трофеи

Неофициальное название квеста «Эпоха Цифры» Посвящается науке, которая ценит конфиденциальность, и движению шифропанков. Если Вам нравятся логические головоломки/квесты/CTF/forensic, то статья опубликована именно для Вас! Читать дальше →...

Лаборатория хакера: Ч1. LibSSH auth bypass

Я начинаю цикл статей, посвященных разбору задач сервиса pentesterlab. К сожалению, у меня нет Про-версии курса, поэтому я ограничен только списком свободных задач. Каждый кейс — система, содержащая уязвимость, которой необходимо воспользоваться для достижения определенной цели. Читать дальше →...

[Из песочницы] Арестован создатель трояна Anubis

Судя по сообщениям на хакерских форумах, правоохранители задержали создателя банковского трояна Anubis, известного под псевдонимом maza-in. В 2017 году про maza-in даже писал американский Форбс. Читать дальше →...

[Из песочницы] Социальная инженерия как драматургия, или что общего у фишингового домена и «чеховского ружья»

Здравствуйте! Меня зовут Виталий Андреев и я работаю ведущим экспертом направления ETHIC в компании «Инфосекьюрити». За последний год у меня накопилось много примеров различных популярных мошеннических схем, которыми я бы хотел поделиться, а заодно и проанализировать некоторые тенденции из мира...

[recovery mode] Команда Google Project Zero нашла серьезную уязвимость в ядре macOS

Команда Google Project Zero хорошо известна своим умением находить недостатки безопасности как в собственных продуктах компании, так и в продуктах других фирм. Её члены обнаруживают недостатки в программном обеспечении, сообщают о них производителям в частном порядке и дают им 90 дней на решение...

Intel SGX Card. Своего SGX достоен каждый сервер

Разрешите вам напомнить, что представляют из себя Intel Software Guard Extensions. Как следует из названия, дело тут в безопасности. Человечество придумало множество программных способов защитить свою IT-инфраструктуру от злонамеренного или неправомочного кода, однако все эти способы имеют свои...

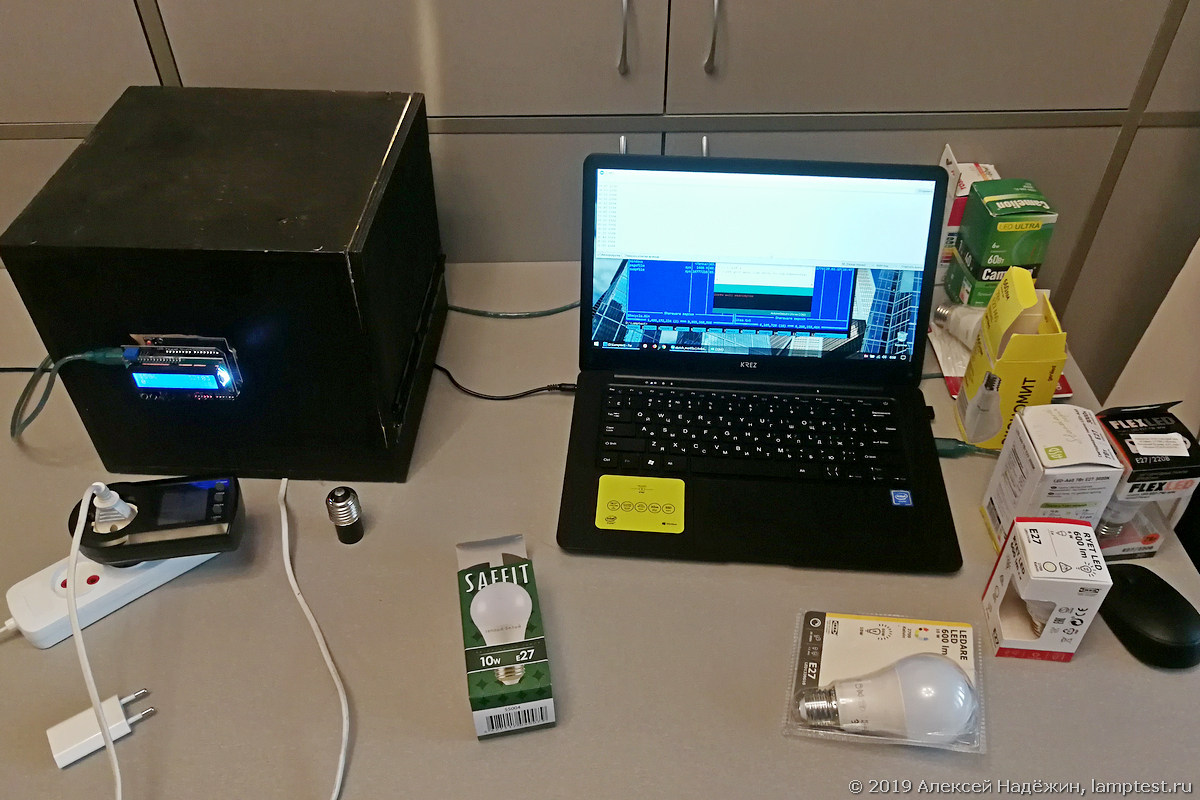

Долговечность светодиодных ламп и снижение светового потока

Я провёл эксперимент и сравнил, как снижается световой поток разных светодиодных ламп в течение сорока минут после включения. Читать дальше →...