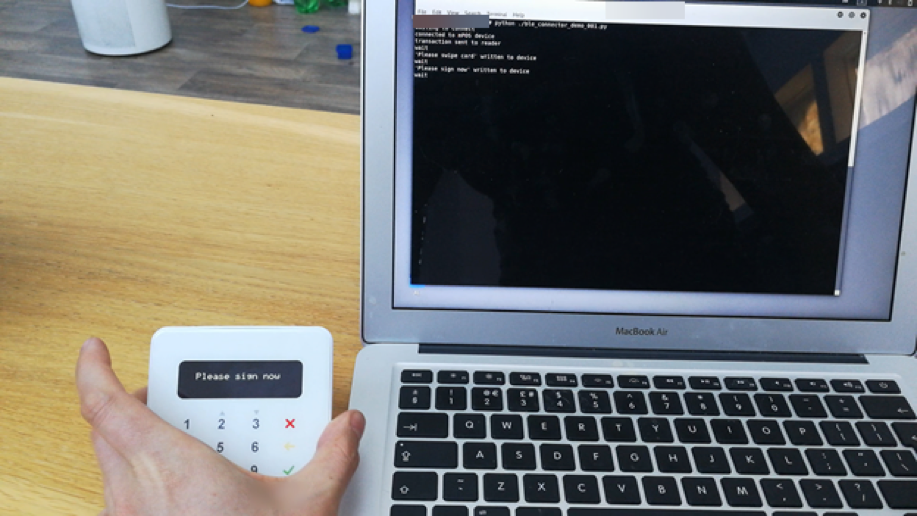

Ради денег: поиск и эксплуатация уязвимостей в мобильных платежных терминалах

Карточные платежи становятся все более популярными. Мобильные платежные терминалы (mPOS-терминалы) способствуют развитию этой тенденции, снижая барьеры входа на рынок карточных платежей для небольших фирм и частных предпринимателей. При этом при определенных условиях операции все еще можно...

Подборка интересных докладов с конференции 35C3

В конце декабря 2018 года в Лейпциге прошел 35-й Chaos Communications Congress. В этом году конгресс порадовал большим количеством отличных технических докладов. Представляю вашему вниманию подборку самых интересных из них (в хронологическом порядке). Читать дальше →...

Глубины SIEM: корреляции «из коробки». Часть 3.2. Методология нормализации событий

Как корректно нормализовать событие? Как нормализовать аналогичные события от разных источников, ничего не забыв и не напутав? А что, если это будут делать два эксперта независимо друг от друга? В этой статье мы поделимся общей методологией нормализации, которая может помочь в решение этой...

Глубины SIEM: корреляции «из коробки». Часть 3.1. Категоризация событий

Можно ли категорировать все события, поступающие в SIEM, и какую систему категоризации для этого использовать? Как применить категории в правилах корреляции и поиске событий? Эти и другие вопросы мы разберем в новой статье из цикла, посвященного методологии создания работающих «из коробки» правил...

Хакеры из группировки APT28 атаковали email-ящики сотен сотрудников министерств Чехии

Изображение: Unsplash Согласно отчету Службы безопасности информации Чехии, в 2016-2017 годах члены кибергруппировки APT28 (также известна как Sofacy, Fancy Bear и пр.) провела успешный взлом информационных систем министерства иностранных дел Чешской Республики. Жертвами атаки также стали...

Опасное приглашение, или Как работает боевая нагрузка к фишинговому письму

Недавно специалисты PT ESC обнаружили документ формата Publisher с названием «Приглашение 29–30 ноября 2018.pub» (1edd5b6a02ec82cec381c1a1ec74a67e). В этом материале мы расскажем, как обычный с виду документ превращается в троян, позволяющий злоумышленнику захватывать изображение с веб-камер,...

Доступ к сетям сигнализации SS7 через радиоподсистему – теперь это возможно

Изображение: Pexels О безопасности сигнальных сетей SS7 мы (и не только мы) говорим достаточно давно, однако до сих пор есть много скептицизма: «никто не может получить доступ к SS7», «если даже кто-то получит доступ к SS7 и начнет вести нелегитимную активность, его сразу заблокируют в...

Новая уязвимость в Facebook приводит к утечке персональных данных пользователей

Изображение: Pexels Исследователи информационной безопасности обнаружили уязвимость в социальной сети Facebook – эта ошибка могла приводить к утечкам конфиденциальной информации о пользователях и их друзьях. Ошибка обнаружена в функции поиска соцсети. Читать дальше →...

Что мы узнали о безопасности Intel ME за последние годы: 7 фактов о таинственной подсистеме

Изображение: Unsplash В последние пару лет технология Intel ME находится под пристальным вниманием исследователей. Эту технологию окружает ореол таинственности – несмотря на то, что она имеет доступ практически ко всем данным на компьютере и ее компрометация позволяет захватить полный контроль над...

Подборка докладов по ядру Linux с Open Source Summit Europe 2018

На прошлой неделе в Эдинбурге (Шотландия) прошел европейский Open Source Summit 2018. Представляю вашему вниманию подборку интересных докладов по ядру Linux, на которых мне удалось поприсутствовать. Читать дальше →...

Миллионы человек могут быть атакованы через уязвимость в платформе для конференций Cisco WebEx

Сервисы для проведения вебинаров и онлайн-совещаний Cisco WebEx занимают более половины мирового рынка веб-конференций (53%), их используют свыше 20 млн человек. На этой неделе специалисты SkullSecurity и Counter Hack обнаружили уязвимость в десктопной версии WebEx для Windows, позволяющую...

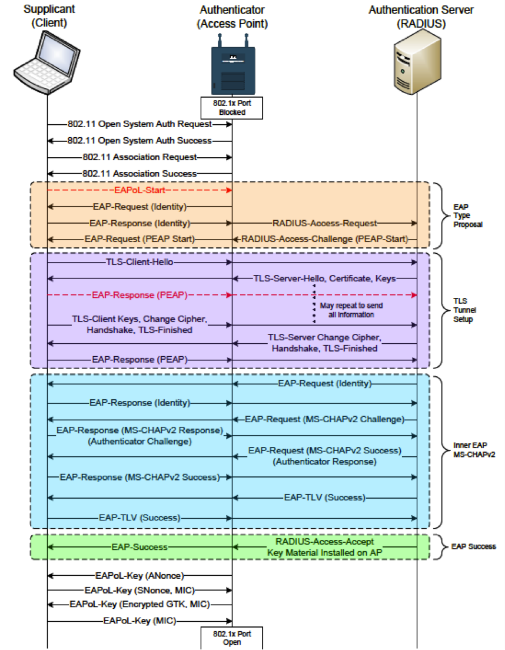

Как взламывают корпоративный Wi-Fi: новые возможности

Статей о взломе Wi-Fi в Интернете достаточно много, но большинство из них касаются режима работы WEP/WPA(2)-Personal, в котором необходимо перехватить процедуру «рукопожатия» клиента и Wi-Fi-точки. Во многих корпоративных Wi-Fi-сетях используется режим безопасности WPA2-Enterprise, с...

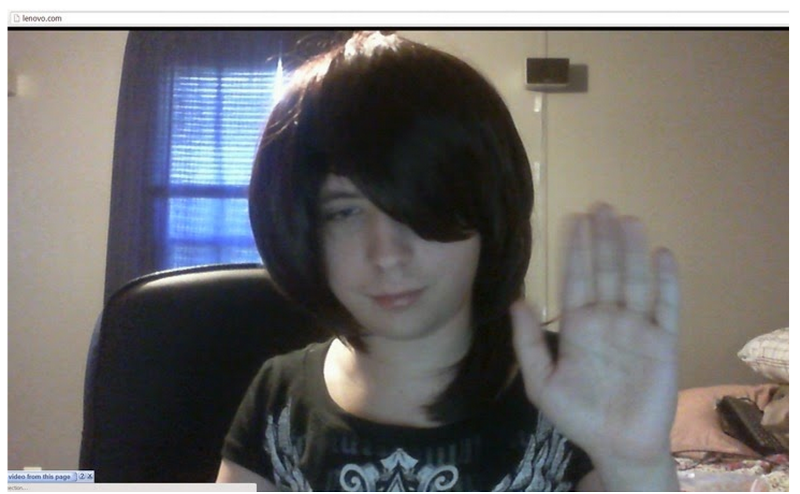

Компанию Lenovo атаковали в отместку за шпионскую программу Superfish

В полночь на главной странице Lenovo.com появилось слайд-шоу с изображением подростков, явно не предназначенное для рекламы ноутбуков и смартфонов компании. При открытии страницы начинала играть песня «Breaking Free» из кинофильма «Классный мюзикл» (High School Musical). В 7 утра (мск) на сайте...

Новое в программе PHDays: защита суперкомпьютеров, безопасность iOS-приложений и продажа эксплойтов

Не так давно прошла первая волна Call For Papers форума по информационной безопасности PHDays V. Представляем вашему вниманию новую порцию выступлений, которые прозвучат 26—27 мая в Москве (на Хабрахабре можно почитать первый и второй анонсы). Докладчики расскажут, как повысить безопасность...

PHDays V: взлом Wi-Fi в метро, M&A в «Яндексе», химическая атака и отец киберпанка

В начале декабря стартовал прием заявок от желающих выступить на Positive Hack Days V, позднее мы анонсировали первую группу докладчиков, среди которых создатель Shodan Джон Мэтерли, кибердетектив Джон Бамбенек и профессиональный социнженер Крис Хаднаги. Первый этап Call for Papers завершился в...

Делаем свободное ПО безопасней: баги и фиксы InstantCMS

Этой статьёй мы начинаем серию материалов, посвященных поиску уязвимостей в популярных системах с открытым кодом. Ошибки в OpenSSL и glibc показали, что тысячи глаз, имеющих доступ к коду, — не гарантия безопасности open source. Конечно, и закрытый код не становится безопаснее от самого факта...

Исследование: Перехват трафика мобильного Интернета через GTP и GRX

Большинство абонентов считают, что работа через сотовую сеть достаточно безопасна, ведь крупный оператор связи наверняка позаботился о защите. Увы, на практике в мобильном Интернете есть множество лазеек, дающих широкие возможности для злоумышленников. Исследователи Positive Technologies обнаружили...

Бесплатно и безопасно: главные мифы свободного ПО

Минкомсвязи в конце декабря опубликовало свои взгляды в отношении внедрения свободного программного обеспечения (СПО) в госорганах. В документе перечислены преимущества свободных продуктов, главными из которых названы бесплатность и безопасность. Но так ли это на самом деле? Читать дальше →...