Первый опыт в съемках IT ситкома: вторая и третья серия от Cloud4Y

Вторая и третья серия мини-ситкома про борьбу админа, ИТ-руководителя, генерального директора на полях сражений с мировыми катаклизмами, проверяющими органами, раздолбайством и собственным самолюбием. Просим не судить строго, это наш первый опыт в производстве подобного контента....

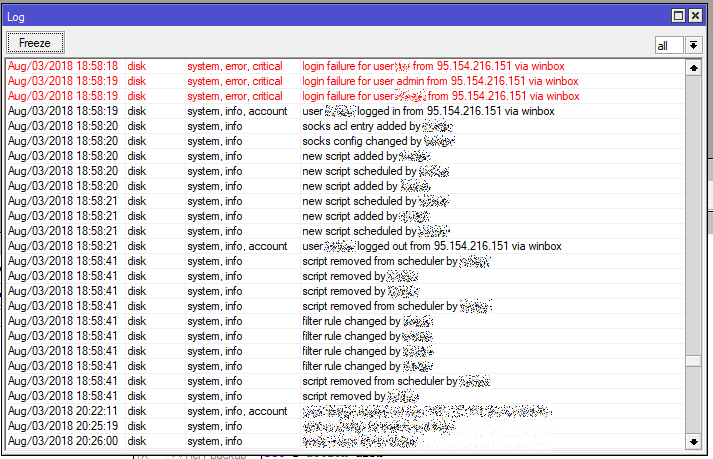

Новая уязвимость Mikrotik? Нет, но стоит проверить свои устройства

Второго августа получил рассылку “MikroTik: URGENT security advisory” о том, что некий ботнет использует уязвимость Winbox Service для взлома и заражения устройств. Из текста рассылки стало ясно, что уязвимость закрыта еще 23 апреля 2018 года в версии v6.42.1. Начал проверять подшефные устройства и...

[Перевод] 11 способов (не) стать жертвой взлома в Kubernetes

Прим. перев.: Оригинал этой статьи был опубликован в официальном блоге Kubernetes и написан Andrew Martin — одним из основателей молодой британской компании Control Plane, специализирующейся на безопасности для cloud native-приложений, запускаемых в K8s. Безопасность в Kubernetes прошла длинный...

[Из песочницы] 80% касс самообслуживания под угрозой

С малых лет всегда интересовало тестирование, особенно в области безопасности, но кстати тестировщиком я так и не стал, но иногда люблю потыкать чужие автоматы и поискать уязвимости. Помню, когда впервые открывались известные кассовые автоматы приема платежей, при обновлении ПО каким-то образом там...

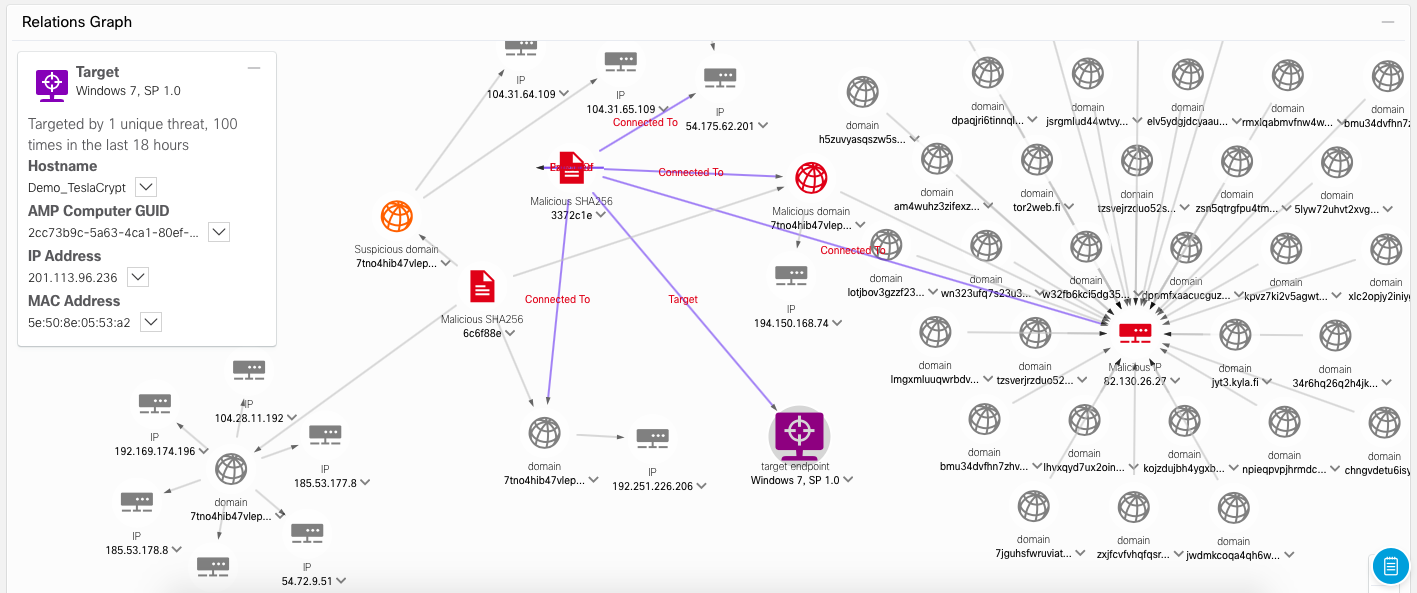

Threat Hunting с помощью нового решения Cisco Visibility

Представьте, что вы прочитали статью в «Коммерсанте» о том, что в Интернете оказался в публичном доступе полный пакет для атак на банки Pegasus. Вероятно вы захотите узнать, а не попали ли и вы под раздачу и не сидит ли в вашей сети вредоносный код. С одной стороны у вас есть куча логов и событий...

Splunk How-to, или Как и где научиться Splunk

В этой статье мы хотим поделиться с вами полезными материалами и ресурсами, с помощью которых можно научиться работать в Splunk. Понятно, что самый лучший опыт — это участие в проектах и набивание собственных шишек на практике, но все таки теория тоже важна. В этой статье мы расскажем как и где...

[Перевод] Практические приёмы работы в Wireshark

Джулия Эванс, автор материала, перевод которого мы сегодня публикуем, решила рассказать об одном из своих любимых сетевых инструментов, который называется Wireshark. Это — мощная и сложная программа, оснащённая графическим интерфейсом, предназначенная для анализа трафика в компьютерных сетях....

Хакеры скомпрометировали репозитории Gentoo Linux на GitHub

28 июня 2018, приблизительно в момент времени 20:20 UTC, неустановленые субьекты заполучили контроль над административными аккаунтами Gentoo на Github и произвели модификации кода в репозиториях и на справочных страницах. Данная информация распространена в официальной рассылке проекта Алеком...

5. Check Point на максимум. IPS. Часть 1

Продолжаем нашу серию уроков по Check Point. На этот раз мы обсудим одну из моих любимых тем, а именно — IPS (Intrusion Prevention System) По-русски — система предотвращения вторжений. Причем акцент именно на Prevention (т.е. предотвращение)! Одно из главных кредо компании Check Point это: “We...

Анализ логов Cisco устройств c помощью Splunk Cisco Security Suite

Cisco и Splunk являются партнерами, причем как Cisco использует в своей работе Splunk, так и Splunk модернизирует свои решения для того, чтобы его клиенты могли легко работать с данными, генерируемыми устройствами Cisco. В рамках партнерства Cisco и Splunk реализовано уже более пяти десятков...

Cisco StealthWatch или классические средства защиты корпоративной сети (FW, IPS, ACL, NAC, AV, SIEM)?

В состав практически любой системы ИБ входят традиционные системы (по отдельности или в комбинации): • Межсетевой экран (Firewall) • Система предотвращения вторжений (IPS) • Списки контроля доступа (ACL) • Система контроля доступа в сеть (NAC) • Антивирусные системы (Antivirus/Antimalware) •...

Заповеди кибербезопасности: о маленьких причинах больших проблем

В безопасности не бывает мелочей. Лучшее, чего можно ожидать — это отсрочки «судного дня», до того момента, пока неприятности не достигнут критической массы. Хотя внешне такие проблемы постоянно меняются, основаны они на одних и тех же принципах, «грехах» компьютерных сетей, которые можно сравнить...

[recovery mode] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 3

В этой части мы продолжим описание решения многоступенчатой защите на основе шлюзов USG Performance Series, в частности, Zyxel USG40W. Предыдущие части: первая и вторая. Но в начале стоит вспомнить о причинах, которые побуждают системных администраторов, специалистов по ИТ-безопасности использовать...

Как определить объем ваших логов?

Добрый день! Сегодня мы рассмотрим распространённый вопрос, с которым сталкиваются все, кто обрабатывает логи или собирается это делать и сейчас приценивается к различным решениям по обработке и хранению. Какой же объем логов в день/неделю/месяц мы будем получать из различных систем и какие ресурсы...

[Перевод] Анализ хака Kubernetes — бэкдор через kubelet

Чтобы ничего не знать о Kubernetes, надо было последние три года прожить в пещере. В Handy инфраструктура разработки, CI/CD и продакшена построена на многокластерной экосистеме Kubernetes. Можно сказать, что мы в Handy фанаты Kubernetes, вот почему мы так удивились, когда личный кластер Kubernetes...

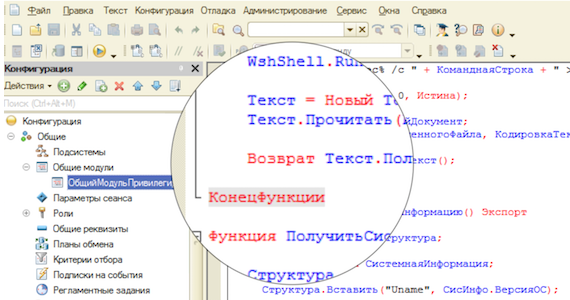

Взламываем Windows Server через 1С

Сегодня мы расскажем, как можно получить права локального администратора на сервере MS Windows Server 2016 через незащищенную базу 1С: Предприятие 8. Мы уверены в том, что данный кейс будет интересен, как специалистам по информационной безопасности, так и системным администраторам. В конце Вас ждет...

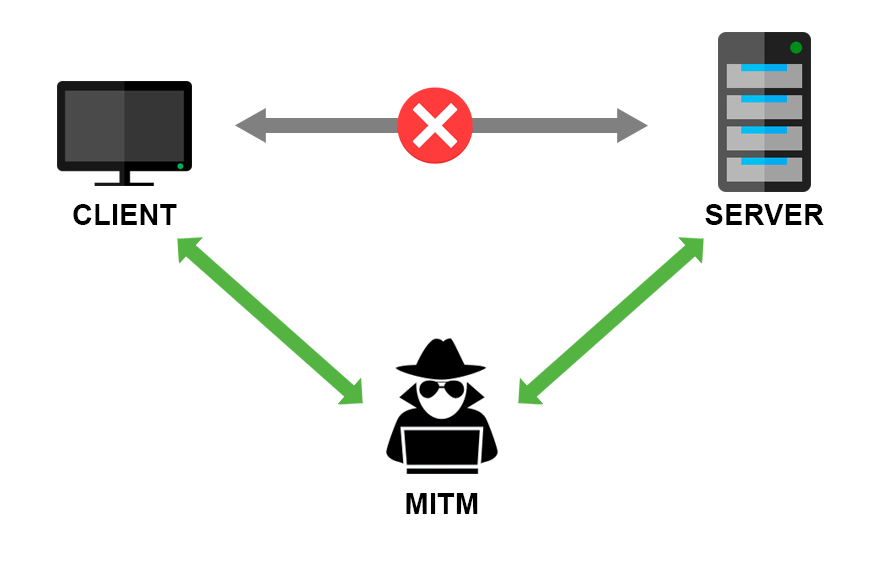

Попытка использования BGP для захвата трафика DNS сервиса 1.1.1.1

Сервис BGPMon зафиксировал попытку подстановки фиктивного BGP-маршрута для перенаправления трафика подсети 1.1.1.0/24, в которой находится созданный компанией Cloudflare общедоступный DNS-сервер с поддержкой DNS-over-TLS и DNS-over-HTTPS. Трафик был направлен в автономную систему AS58879,...

[Из песочницы] Уязвимость Mikrotik позволяет получать список всех пользователей через winbox

Устройства компании Mikrotik стали широко распространены из-за своей цены по отношению к функционалу. Но и ошибки в программном обеспечении никто не отменял. И на этот раз вылез серьёзный баг. 25 марта один из пользователей форума Mikrotik сообщил об обнаружении подозрительной активности...