7. Check Point Getting Started R80.20. Access Control

Добро пожаловать на 7-й урок, где мы уже начнем работу с политиками безопасности. Сегодня мы первый раз установим политику на наш шлюз, т.е. наконец сделаем «install policy». После этого через шлюз уже сможет ходить трафик! Вообще, политики, с точки зрения Check Point, довольно обширное понятие....

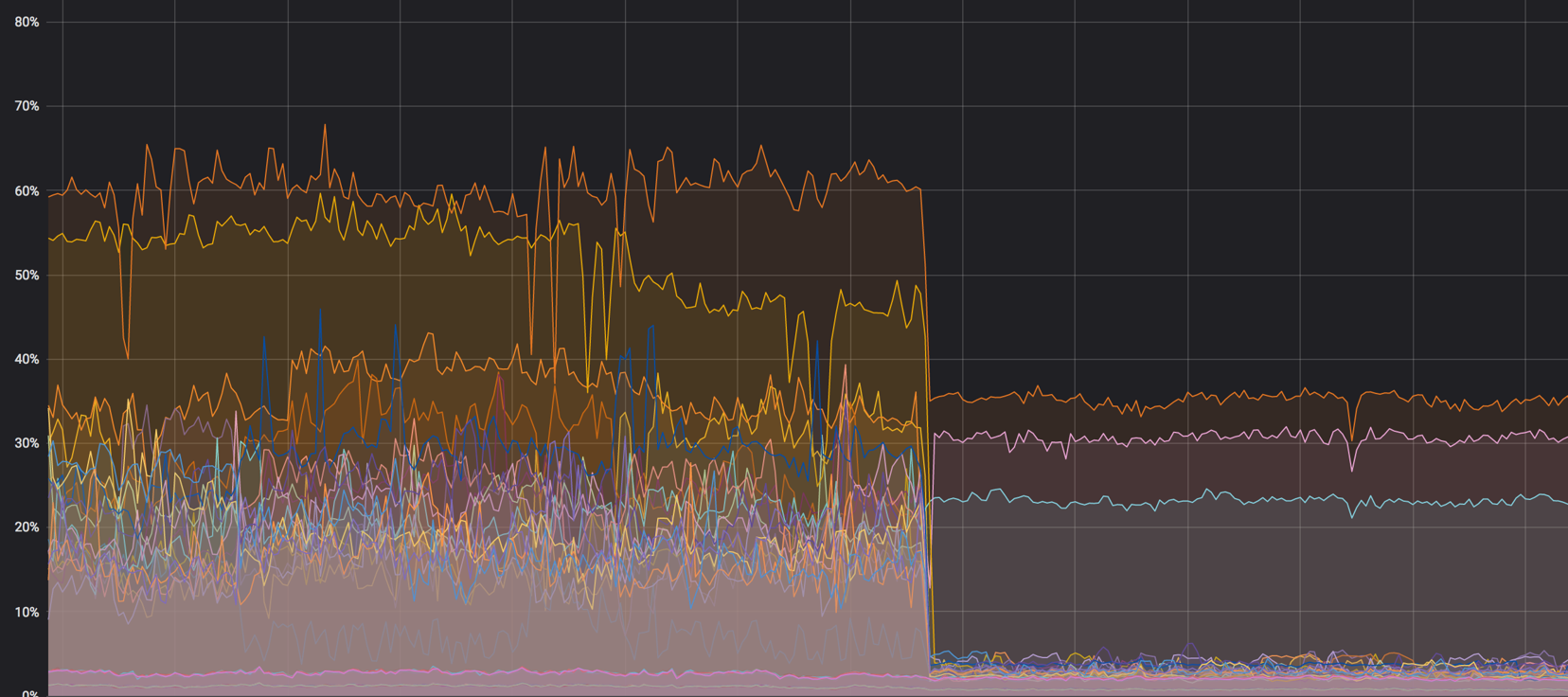

Тонкая настройка OpenStack под высокой нагрузкой

Привет, меня зовут Максим, я системный администратор. Три года назад мы с коллегами начали переводить продукты на микросервисы, а в качестве платформы решили использовать Openstack, и столкнулись с некоторым количеством неочевидных граблей при автоматизации тестовых схем. Этот пост про нюансы...

«Ожидается посадка» информационных систем оформления воздушных перевозок на территории России

Министерство транспорта Российской Федерации разработало требования к автоматизированным информационным системам оформления воздушных перевозок в соответствии с Федеральным законом от 27 июля 2006 г. №152-ФЗ «О персональных данных», а также согласно план-графику подготовки нормативных правовых...

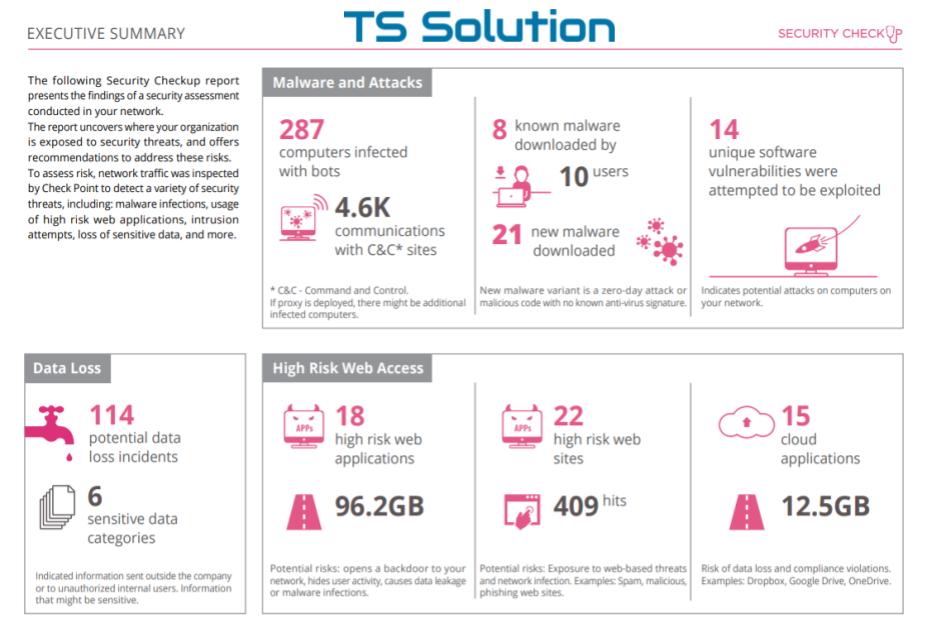

Типичные проблемы с безопасностью корпоративной сети, которые удается обнаружить с помощью Check Point Security CheckUP

Все персонажи вымышлены, все совпадения с реальными компаниями абсолютно случайны! Какие проблемы с безопасностью корпоративной сети чаще всего встречаются? Ответ на этот вопрос не такой простой. Но мы можем поделиться некоторой статистикой, которую мы получили проводя аудиты безопасности сети с...

Завтрак съешь сам, работой поделись с «облаком»

Как Zyxel Cloud помогает локальному шлюзу отражать угрозы. Говоря о безопасности (и не только в ИТ) принято пугать потребителя. «Вот придут злые хакеры и взломают сеть. Поэтому надо-надо-надо… и дальше длинный список всего что надо купить, настроить заказать, провести, и, главное, выделить на это...

Хакер Алексей, который защищает маршрутизаторы MikroTik без разрешения владельцев, стал знаменитым

На Хабре подробно рассказывали про уязвимость CVE-2018-14847, которой подвержены около 370 тыс. маршрутизаторов MikroTik по всему миру (в том числе 40 тыс. в России). Если вкратце, уязвимость в MikroTik RouterOS позволяет без особой авторизации прочитать удалённо любой файл с роутера, включая плохо...

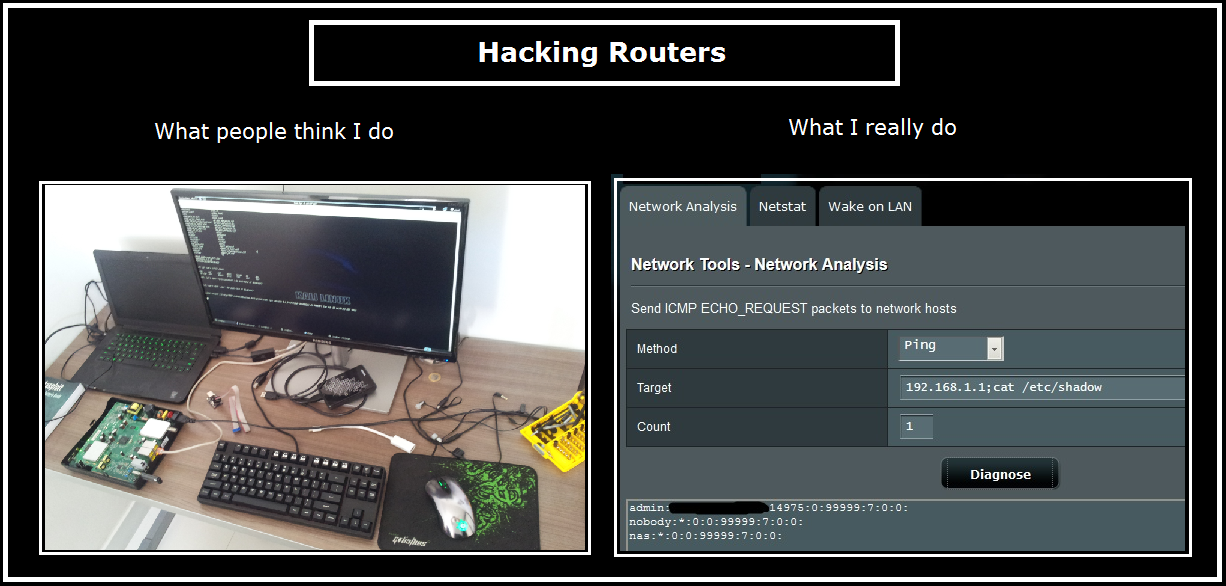

Для чего хакерам Микротик и как я спрятал 100 тыс. RouterOS от ботнета

RouterOS очень мощный инструмент в руках профессионалов и ответственных специалистов. Но в руках новичков или тех, кто делает всё на «и так сойдёт» Mikrotik начинает жить своей жизнью и превращается в ноду ботнета. Ещё в мае 2018 я писал статью с рекомендациями как защитить свой Микротик. Как ни...

[Из песочницы] Forensic resistance 1 или Last-икActivityView. Данные об активности пользователя в Windows 10 и как их удалить

Доброго времени прочтения, уважаемые читатели Хабра. Побуждением к изысканиям, опубликованным в данной статье, стало набирающее все большую и большую популярность слово «форензика» и желание разобраться в вопросе — какие данные о цифровой жизнедеятельности рядового пользователя собирает ОС Windows...

[Из песочницы] Повышение привилегий в Windows-среде

Практика управления информационной безопасностью: pentest Повышение привилегий пользователя до уровня администратора домена Windows Введение Хорошая система управления информационной безопасностью (СУИБ) требует регулярной оценки своей эффективности. Существуют разные методики подобных оценок,...

7. Check Point на максимум. Sandboxing. Заключение

Добро пожаловать на 7 урок. Сразу хотелось бы предупредить, что данный урок последний. Последний для данного курса. В планах уже два новых курса, поэтому следите за обновлениями. А тема сегодняшнего урока — Sandboxing (т.е. песочница). И прежде чем начать рассказывать что это такое и чем полезно,...

[Перевод] Как настроить Apache HTTP с SSL-сертификатом

Apache HTTP все еще является лидером на рынке веб-серверов среди миллиона самых нагруженных сайтов. Очевидно, что показатели Nginx постепенно растут, поэтому, если вы администрируете систему/веб-сеть/связующее программное обеспечение, то вы должны одинаково хорошо знать веб-серверы Apache и Nginx....

Пятая, шестая и заключительная седьмая серия IT ситкома от Cloud4Y

Пятая, шестая и заключительная седьмая серия мини-ситкома про борьбу админа, ИТ-руководителя, генерального директора на полях сражений с мировыми катаклизмами, проверяющими органами, раздолбайством и собственным самолюбием. Просим не судить строго, это наш первый опыт в производстве подобного...

Бесплатный курс «Cisco ASA Administrator»

Нехватка IT-специалистов. Уверен, что многие системные интеграторы, да и обычные компании, сталкиваются с этой проблемой. В данном случае я имею ввиду «сетевиков» и «безопасников». Вроде и ВУЗы уже несколько лет увеличивают набор студентов на профильные специальности, а дефицит не уменьшается и...

Разграничение администраторских полномочий в Zimbra

В современном мире главной угрозой информационной безопасности предприятия являются его сотрудники. Масштабы кибератак с использованием так называемых инсайдеров, которые из корыстных или каких-либо других побуждений используют служебное положение для того, чтобы нанести ущерб предприятию, стали...

[Из песочницы] Закрываем уязвимость в контроллерах Wi-Fi от D-Link

Пару месяцев назад обнаружил следующую, на мой взгляд, крайне неприятную уязвимость в контроллерах D-Link DWC-1000 и DWC-2000 Если изнутри сети (неважно, гостевой или админской) на контроллере DWC не сменить пароль Guest, то к SSH можно подключиться через эту дефолтную запись Guest — guest. Да,...

6. Check Point на максимум. IPS. Часть 2

Добро пожаловать на 6-ой урок и мы продолжаем тему IPS. Предыдущий урок был полностью посвящен заблуждениям на счет IPS, а также мы вкратце рассмотрели историю становления систем предотвращения вторжений. Настоятельно рекомендую посмотреть 5-ый урок, прежде чем начинать этот. Это позволит более...

Показать всё, что скрыто: четвертая серия и backstage IT ситкома от Cloud4Y

Четвертая серия мини-ситкома про борьбу админа, ИТ-руководителя, генерального директора на полях сражений с мировыми катаклизмами, проверяющими органами, раздолбайством и собственным самолюбием. Эксклюзивно для пользователей Habr мы выкладываем backstage в котором режиссёр Борис Казанцев...

Теперь все основные списки корневых сертификатов доверяют Let's Encrypt

Немного незаметной прошла новость о том, что ISRG Root X1, корневой сертификат ЦС Let’s Encrypt, стал напрямую доверенным со стороны продуктов Microsoft. Теперь прямое доверие существует со стороны всех основных списков доверительных корневых сертификатов, включая Microsoft, Google, Apple, Mozilla,...