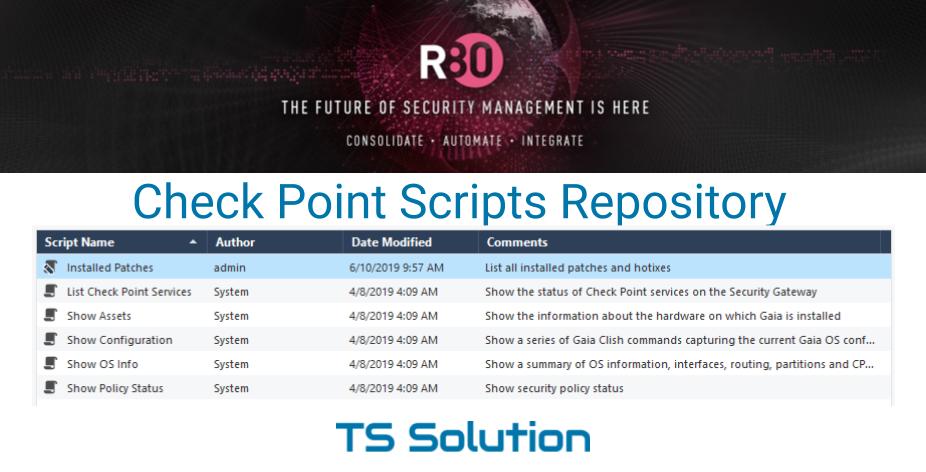

Check Point Scripts — выполняем скрипты прямо из Smart Console

Ранее мы уже писали, что все настройки Check Point можно разбить на две группы: Системные настройки и Настройки безопасности. Системными настройками мы можем управлять через WebUI, либо через CLI, либо через Gaia REST API (начиная с в 80.10). Настройки безопасности в основном правятся через...

Comodo отзывает сертификаты без причины

Могли ли вы представить себе, что крупная компания будет заниматься обманом своих клиентов, особенно если эта компания позиционирует себя гарантом безопасности? Вот и я не мог до недавнего времени. Эта статья — предостережение, чтобы вы сначала десять раз подумали, перед тем как покупать сертификат...

Zimbra Collaboration Suite и контроль за мобильными устройствами с помощью ABQ

Стремительное развитие портативной электроники и, в частности, смартфонов и планшетов, создало массу новых вызовов для корпоративной информационной безопасности. И действительно, если раньше вся кибербезопасность строилась на создании защищенного периметра и его последующей охране, то теперь, когда...

[Перевод] Использование PowerShell для повышения привилегий локальных учетных записей

Повышение привилегий — это использование злоумышленником текущих прав учетной записи для получения дополнительного, как правило, более высокого уровня доступа в системе. Несмотря на то что повышение привилегий может быть результатом эксплуатации уязвимостей нулевого дня, или работы первоклассных...

13. Check Point Getting Started R80.20. Licensing

Приветствую, друзья! И мы наконец-то добрались до последнего, заключительного урока Check Point Getting Started. Сегодня мы поговорим об очень важной теме — Лицензирование. Спешу предупредить, что данный урок не является исчерпывающим руководством по выбору оборудования или лицензий. Это лишь...

12. Check Point Getting Started R80.20. Logs & Reports

Добро пожаловать на 12-й урок. Сегодня мы поговорим о еще одной весьма важной теме, а именно о работе с логами и отчетами. Порой данная функциональность оказывается чуть ли не решающей при выборе средства защиты. Очень уж любят «безопасники» удобную систему отчетности и функциональный поиск по...

11. Check Point Getting Started R80.20. Threat Prevention Policy

Добро пожаловать на 11 урок! Если помните, то еще в 7 уроке мы упомянули, что у Check Point существует три типа Security Policy. Это: Access Control; Threat Prevention; Desktop Security. Мы уже рассмотрели большинство блейдов из политики Access Control, главная задача которых — контроль трафика или...

10. Check Point Getting Started R80.20. Identity Awareness

Добро пожаловать на юбилейный — 10-й урок. И сегодня мы поговорим о еще одном блейде Check Point — Identity Awareness. Еще в самом начале, при описании NGFW, мы определили, что для него обязательна возможность регулирования доступа на основе учетных записей, а не IP-адресов. Связано это в первую...

9. Check Point Getting Started R80.20. Application Control & URL Filtering

Добро пожаловать на 9-й урок! После небольшого перерыва на майские праздники мы продолжаем наши публикации. Сегодня мы обсудим не менее интересную тему, а именно — Application Control и URL Filtering. То, ради чего иногда Check Point и покупают. Нужно заблокировать Telegram, TeamViewer или Tor? Для...

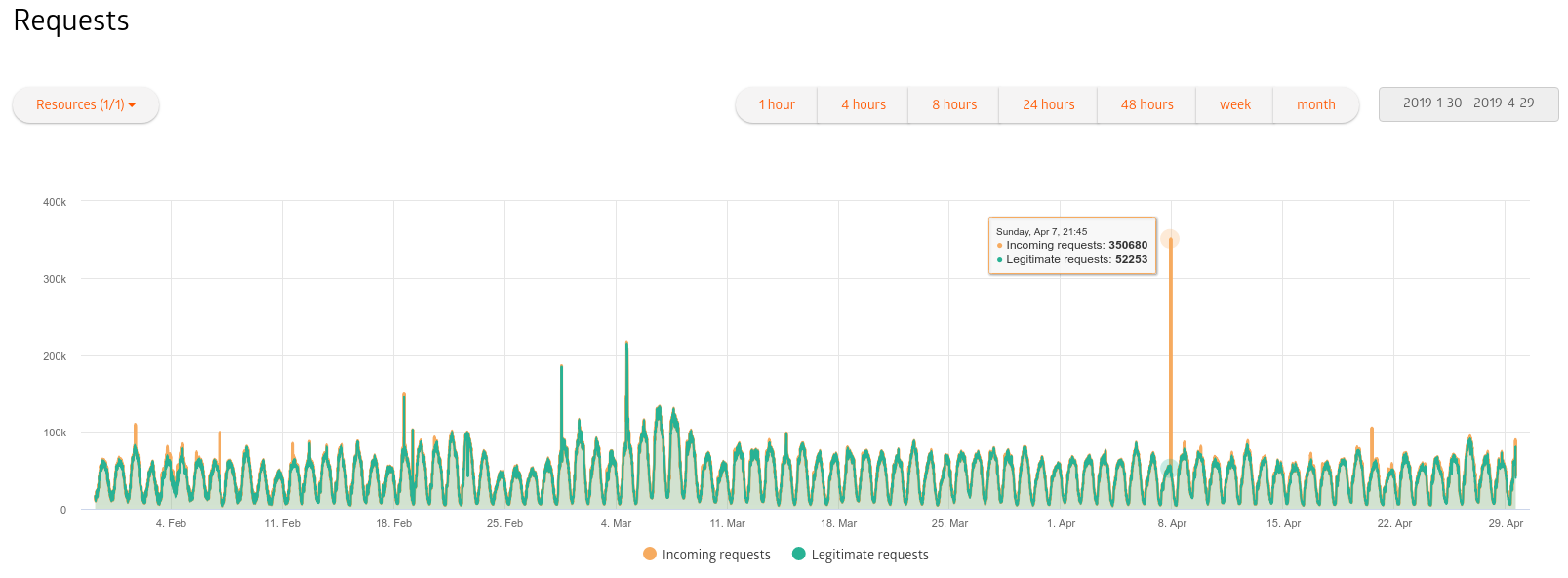

Что есть что и кто есть кто на рынке защиты от DDoS

«Мальчик, который делал нам сайт, уже настроил защиту от DDoS». «У нас же стоит защита от DDoS, почему сайт лег?» «Сколько-сколько тысяч хочет Qrator?» Чтобы нормально отвечать на такие вопросы заказчика/начальника, неплохо бы знать, что скрывается за названием «защита от DDoS». Выбор сервисов...

Потенциальные атаки на HTTPS и как от них защититься

Половина сайтов использует HTTPS, и их число стабильно увеличивается. Протокол сокращает риск перехвата трафика, но не исключает попытки атак как таковые. О некоторых их них — POODLE, BEAST, DROWN и других — и способах защиты, мы расскажем в нашем материале. Читать дальше →...

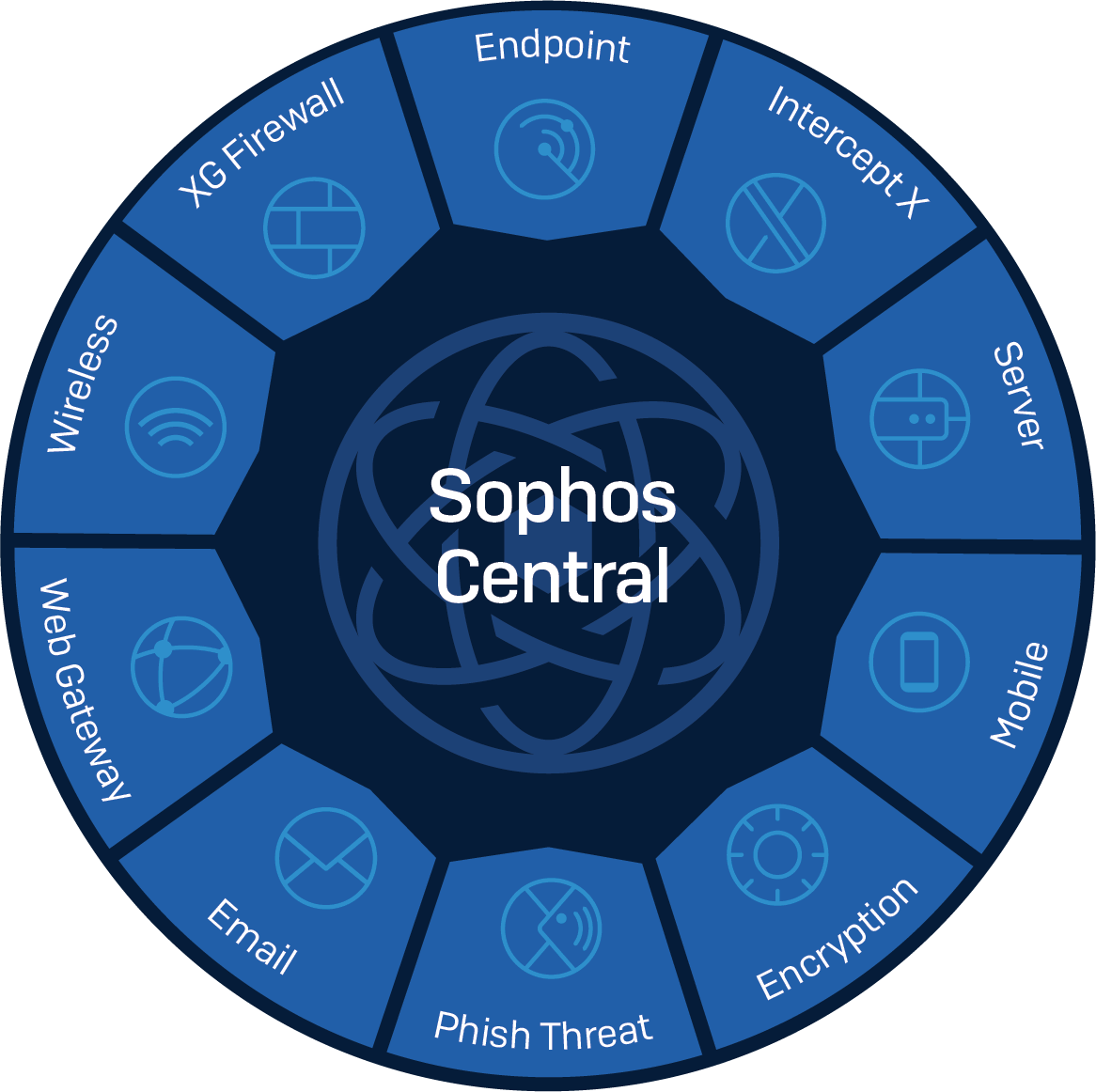

Синхронизированная безопасность в Sophos Central

Для обеспечения высокой эффективности средств информационной безопасности большую роль играет связь ее компонентов. Она позволяет перекрыть не только внешние, но и внутренние угрозы. При проектировании сетевой инфраструктуры важное значение имеет каждое средство защиты, будь это антивирус или...

Новое в сертификации средств защиты информации

Около года назад, 3 апреля 2018-го года ФСТЭК России опубликовал приказ №55. Он утвердил Положение о системе сертификации средств защиты информации. Это определило, кто является участником системы сертификации. Также оно уточнило организацию и порядок сертификации продукции, которая используется...

Настройка IPSec Site-to-Site VPN на оборудовании Palo Alto Networks

Данная статья представляет собой продолжение предыдущего материала, посвященного особенностям настройки оборудования Palo Alto Networks habr.com/ru/company/crosstech/blog/443726. Здесь мы хотим рассказать о настройке IPSec Site-to-Site VPN на оборудовании Palo Alto Networks и о возможном варианте...

Страх и ненависть DevSecOps

У нас было 2 анализатора кода, 4 инструмента для динамического тестирования, свои поделки и 250 скриптов. Не то, чтобы это всё было нужно в текущем процессе, но раз начал внедрять DevSecOps, то надо иди до конца. Источник. Авторы персонажей: Джастин Ройланд и Дэн Хармон. Что такое SecDevOps? А...

Бесплатный VPN сервис Wireguard на AWS

Для чего? С ростом цензурирования интернета авторитарными режимами, блокируются все большее количество полезных интернет ресурсов и сайтов. В том числе с технической информацией. Таким образом, становиться невозможно полноценно пользоваться интернетом и нарушается фундаментальное право на свободу...

8. Check Point Getting Started R80.20. NAT

Добро пожаловать на 8-й урок. Урок очень важный, т.к. по его завершению вы уже сможете настроить выход в интернет для ваших пользователей! Надо признать, что многие на этом настройку и заканчивают :) Но мы не из их числа! И у нас еще много интересного впереди. А теперь к теме нашего урока. Как вы...

Информационная безопасность аппаратных решений USB over IP

Недавно поделился опытом при поиске решения для организации централизованного доступа к ключам электронной защиты в нашей организации. В комментариях были поднят серьезный вопрос информационной безопасности аппаратных решений USB over IP, который и нас весьма беспокоит. Итак, сначала все же...