Обзор K8s LAN Party — сборника задач по поиску уязвимостей в кластере Kubernetes прямо в браузере

Я продолжаю тестировать инструменты, которые помогают научиться защищать кластеры Kubernetes. На этот раз взглянем на продукт от разработчиков из компании Wiz Research — Kubernetes LAN Party, челлендж по выполнению CTF-сценариев. Выход инструмента был приурочен к прошедшей в марте этого года...

Инструменты, уязвимости и атаки на беспроводные технологии. Злой двойник и плата глушилка

Введение Снова рады приветствовать дорогих читателей! Продолжаем рубрику статей "Без про-v-ода" в которой мы обозреваем для вас различные инструменты, уязвимости и атаки на беспроводные технологии или протоколы. Wi-Fi технология стала неотъемлемой частью нашей повседневной жизни. Мы используем...

Вы все еще пишете многопоточку на C++ с ошибками синхронизации?

Привет, коллеги! В этой статье я покажу свой подход к написанию многопоточного кода, который помогает избежать типовых ошибок, связанных с использованием базовых примитивов синхронизации. Демонстрация идеи будет проходить на живых примерах кода на современном C++. Большинство описанных решений я...

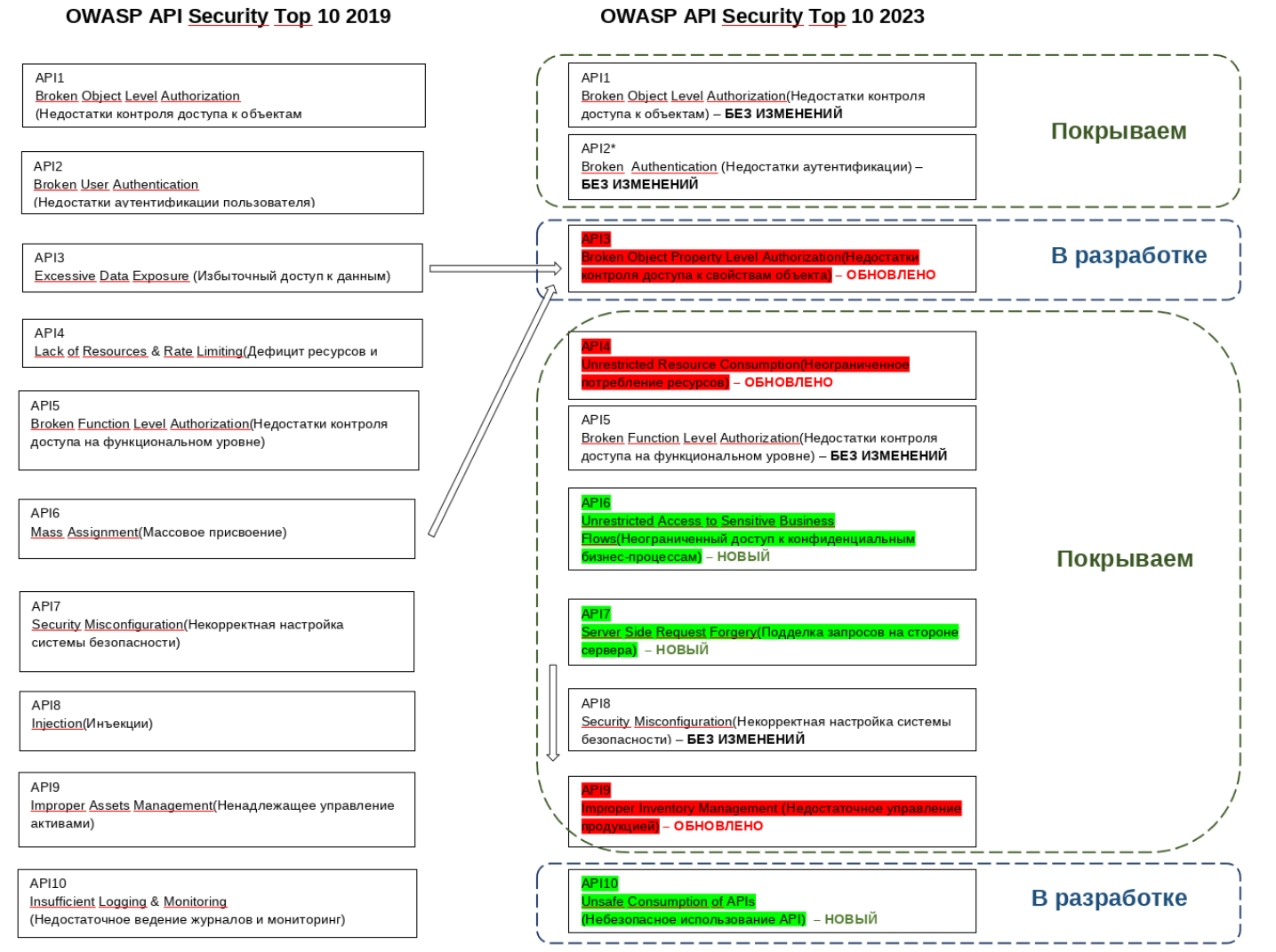

Новые угрозы в OWASP API Security Top 10

Всем привет! Сегодня мы будем говорить о новых рисках в OWASP API Security Top 10, что плохого они нам обещают и что со всем этим можно сделать. В 2023 году некоммерческая организация OWSAP обновила свой отчёт и выпустила новую версию 2023. По сравнению с 2023 годом, перечень рисков претерпел...

Топ самых интересных CVE за март 2024 года

Всем привет! Подводим итоги марта топом самых интересных CVE. Гвоздём программы ушедшего месяца, конечно же, стал бэкдор в XZ Utils, наделавший шуму в Linux-сообществе. Десятку по CVSS также выбила уязвимость в Atlassian Bamboo Data Center и Server на внедрение SQL-кода. Оригинальной уязвимостью...

8 неочевидных уязвимостей при разработке e-commerce проекта на NextJS

Важно не забывать про безопасность при разработке. По мере усложнения сценариев и архитектуры в онлайн и екоммерс сервисах риск возникновения ошибок возрастает. Поэтому мы обучаем разработчиков основам безопасности в вебе и регулярно проводим стороннее пенетрационное тестирование перед запуском. В...

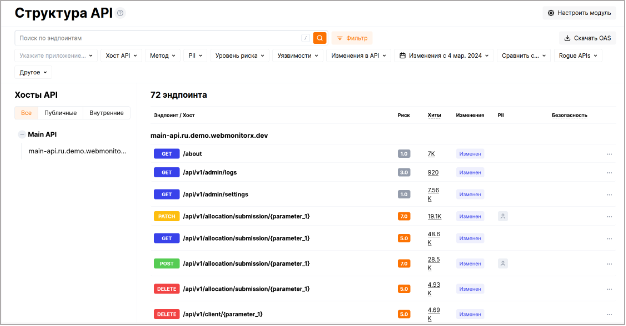

Обзор продукта «Структура API» и новой функциональности сравнения Open API спецификаций

Всем привет! Сегодня мы хотим вам рассказать о нашем продукте «Структура API» и последних изменениях в нём. Данный продукт позволяет решить одну из важнейших задач в управлении API – это получение актуальной и полной структуры API на основании реального трафика. Результат представляется в привычном...

Респонс по да Винчи: как мы перевернули систему работы security-аналитика и что из этого вышло

Как обычно происходит стандартное реагирование в SOC? Получил аналитик оповещение об инциденте от какой-то системы безопасности, посмотрел логи SIEM, чтобы собрать дополнительные данные, уведомил заказчика и составил для него короткий отчет о произошедшем. А что дальше? А дальше — переключился на...

Как собрать контейнер и не вооружить хакера

Известно, что с контейнерами бывает огромное количество разнообразных проблем, в том числе, связанных с информационной безопасностью. Как их избежать и не дать взломщику лазеек в ваш сервис — разбираемся в этой статье. Привет, Хабр! Это Алексей Федулаев и Антон Жаболенко из Wildberries. Мы работаем...

Исследуем лицензирование Cockroach DB до Enterprise или не случившийся хард-реверс-инжиниринг

Как известно java компилируется в байт-код, скомпилированные классы также богаты мета-информацией для обеспечения механизма рефлексии что в совокупности позволяет довольно легко декомпилировать java-приложения обратно в java-код. Смотря в окошко рандомного java-приложения, строго требующего ключа...

Обзор Simulator — платформы для обучения инженеров безопасности Kubernetes с помощью CTF-сценариев

Ранее мы делали обзор инструментов для оценки безопасности кластера Kubernetes. Но что, если нам нужно обучить инженеров основам безопасности Kubernetes на реальных примерах и автоматизировать этот процесс? Недавно компания ControlPlane, специализирующаяся на Cloud Native-решениях, помогла решить...

Как защитить бизнес при внедрении LLM (часть 1)

Новый мир с LLM — прекрасен! Нам, инженерам, он открывает много перспектив. А тем, кто его незаконно использует — предоставляет новые страшные инструменты. Как же защитить свой бизнес от угроз нейросетей? Меня зовут Евгений Кокуйкин и я — руководитель AI продуктов компании Raft. Занимаюсь...

Топ самых интересных CVE за февраль 2024 года

Всем привет. Подводим итоги последнего зимнего месяца подборкой самых интересных CVE. В феврале засветилась выбившая десяточку уязвимость на обход аутентификации в софте ConnectWise ScreenConnect. Также отметилась критическая уязвимость в плагине Bricks Builder для WordPress, активный эксплойт...

Как киношные хакеры испортили жизнь ИБ-специалистам

Хакеры в кино — сверхлюди, которые по щелчку мыши могут взломать автомобиль, запустить «киберракету» и вычислить юрлицо через командную строку. Сцены взлома сопровождаются звуковыми и визуальными эффектами, которые вызывают если не смех, то ироническую улыбку у всех, кто в теме. Меня зовут Артемий...

Как мы ускорили написание кода на 20% с помощью обучения сотрудников работе с веб-уязвимостями

Раньше, когда мы нанимали новых специалистов, работа над кодом строилась так: пишем, проверяем, исправляем ошибки, проверяем ещё раз, снова переписываем и т.д. В итоге даже после испытательного срока разработчик тратил на фрагмент кода до 60 часов, а ревьюер — до 10. Но плановый аудит помог понять,...

О неуловимой киберпреступной группировке Mahagrass: RemCos, BadNews и CVE-2017-11882. Часть 1

Ежедневно в мире происходят сотни тысяч киберпреступлений, некоторые из них совсем незначительные, например, когда любопытный школьник устроил DDoS-атаку на сайт своей школы и вызвал кратковременные сбои в его работе, а некоторые из них насколько глобальны, что даже представить сложно. Скажем,...

Осторожно, IoT: как бытовая техника становится проблемой для компаний

Февраль 2024-го оказался щедрым на новости о проблемах с безопасностью IoT-устройств. Пока мы следили за санта-барбарой с DDoS-атакой 3 млн зубных щеток, фоном прошло немало других интересных событий... Читать далее...

Как показать руководству, что есть проблемы в информационной безопасности?

Перед началом статьи немного цифр: 61% российских компаний не имеют комплексной стратегии кибербезопасности. 48% российских компаний принимают решения без учета рисков информационной безопасности (данный процент меняется в зависимости от отрасли). Более 70 % российских компаний не...

Назад