Решение суда США: власти не имеют права заставлять человека разблокировать телефон пальцем или лицом

Власти США не могут заставить гражданина разблокировать телефон, защищённый биометрическими методами, такими как сканирование лица (типа Face ID) или сканирование пальца (Touch ID и проч.). Хотя биометрическая защита легко поддаётся взлому, но сам пользователь имеет полное право отказаться от...

На Pwn2Own предлагают Tesla Model 3 тому, кто взломает систему защиты электромобиля

Конференция CanSecWest привлекает многих специалистов по информационной безопасности. Рассказать о собственных достижениях в плане проверки на прочность защищенных и не очень систем хочется многим. Кроме того, в рамках конференции обычно проводится конкурс профессионалов по кибербезопасности...

На Pwn2Own предлагают Tesla Model 3 тому, кто взломает систему защиты электромобиля

Конференция CanSecWest привлекает многих специалистов по информационной безопасности. Рассказать о собственных достижениях в плане проверки на прочность защищенных и не очень систем хочется многим. Кроме того, в рамках конференции обычно проводится конкурс профессионалов по кибербезопасности...

Интервью с багхантером Артем Московским. Он взломал Steam и получил самую крупную награду в истории Valve

Артем Московский — багхантер, пентестер и безопасник которому сразу хочется задать стыдный вопрос «сколько ты зарабатываешь?» В прошлом году он получил самое большое вознаграждение в истории Valve — $20 и 25 тысяч за две крупные уязвимости в Steam и еще 10 за баги поменьше. Мы переписывались...

[Из песочницы] 12 странных вещей, которые могут произойти после установки npm пакета

Пару месяцев назад я начал заниматься проектом под названием malicious-packages (ака "вредоносные пакеты"). Он следит за обновлениями в npm репозитории, скачивает все новые модули, а затем проверяет их на вшивость — ищет сетевую активность, подозрительные операции с файловой системой и т.д. Даже...

Как UEBA помогает повышать уровень кибербезопасности

Организации, которые хотят добавить расширенные аналитические возможности или возможности машинного обучения в свой арсенал ИТ-безопасности, имеют в своем распоряжении относительно новое решение: систему аналитики поведения пользователей и сущностей – User and Entity Behavior Analytics (UEBA)....

Security Week 03: 2019 — год приватности

Ладно, может и не весь 2019 год, и вообще предсказания — штука сложная и неблагодарная. После громкого заголовка выскажемся точнее: важные новости начала января почти все так или иначе посвящены приватности. В 2018 году вопросы ценности данных, собираемых с клиентов сетевых сервисов, а также...

[Перевод] Анализ атак на ханипот Cowrie

Статистика за 24 часа после установки ханипота на узле Digital Ocean в Сингапуре Пиу-пиу! Начнём сразу с карты атак Наша суперклассная карта показывает уникальные ASN, которые подключались к нашему ханипоту Cowrie за 24 часа. Жёлтый соответствует SSH-соединениям, а красный — Telnet. Такие анимации...

[Перевод] Анализ атак на ханипот Cowrie

Статистика за 24 часа после установки ханипота на узле Digital Ocean в Сингапуре Пиу-пиу! Начнём сразу с карты атак Наша суперклассная карта показывает уникальные ASN, которые подключались к нашему ханипоту Cowrie за 24 часа. Жёлтый соответствует SSH-соединениям, а красный — Telnet. Такие анимации...

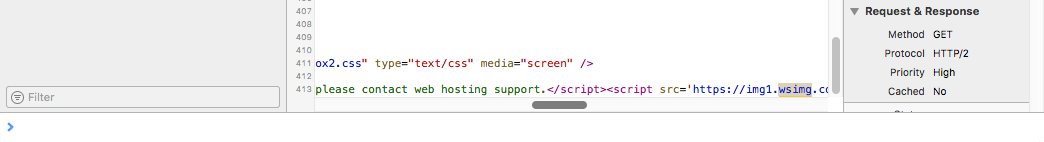

Клиенты GoDaddy недовольны JS-инъекциями со стороны хостера

Один из клиентов GoDaddy обратил внимание, что хостер внедряет в HTML-страницы своих пользователей посторонний JavaScript. На админской стороне никаких скриптов не было, а со стороны клиента в коде появился с комментарием от хостера. Читать дальше →...

Клиенты GoDaddy недовольны JS-инъекциями со стороны хостера

Один из клиентов GoDaddy обратил внимание, что хостер внедряет в HTML-страницы своих пользователей посторонний JavaScript. На админской стороне никаких скриптов не было, а со стороны клиента в коде появился с комментарием от хостера. Читать дальше →...

[Перевод] Как мы разработали девкит Librem 5 полностью на свободном ПО

От переводчика: Librem 5 (на рендере) — защищённый смартфон под Linux от компании Purism, который создаётся на максимально открытом железе и софте за счёт краудфандинга. Сегодня расскажем о разработке Librem 5 Developer Kit и о том, как мы использовали в его разработке только на 100% свободные...

Как оценить рентабельность внедрения дорогостоящей системы и обосновать бюджет перед руководством

— Надо бы корову купить… — Надо бы, да где денег взять? «Трое из Простоквашино» Чтобы ваш разговор c руководством о необходимости проекта внедрения не свелся к этому короткому диалогу из мультфильма, нужно подготовить аргументацию заранее. Мы много лет занимаемся внедрениями систем управления...

[Из песочницы] Это Karma, детка, или почему атака на беспроводные сети, которая должна была кануть в лету, все еще жива

Сегодня беспроводные точки доступа окружают нас повсюду: в кафе, ресторанах, в торговых центрах и в транспорте. Это перестало быть чем-то необычным, и мы спокойно подключаемся к незащищенной сети или постоянно держим включенным режим поиска знакомых точек вокруг. Именно поэтому в последнее время...

[Из песочницы] Это Karma, детка, или почему атака на беспроводные сети, которая должна была кануть в лету, все еще жива

Сегодня беспроводные точки доступа окружают нас повсюду: в кафе, ресторанах, в торговых центрах и в транспорте. Это перестало быть чем-то необычным, и мы спокойно подключаемся к незащищенной сети или постоянно держим включенным режим поиска знакомых точек вокруг. Именно поэтому в последнее время...

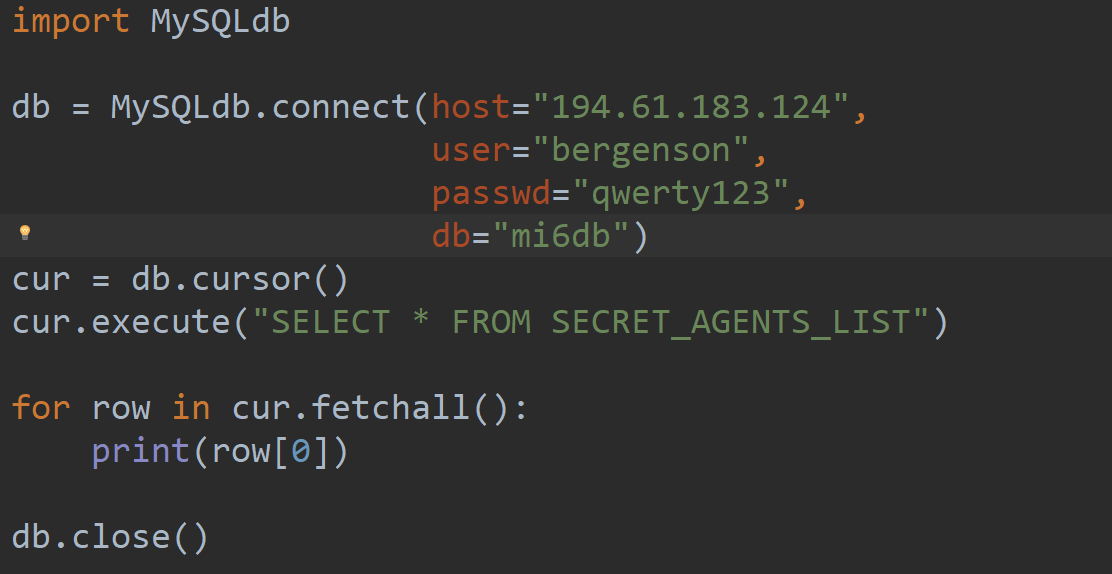

Как не продолбать пароли в Python скриптах

Хранение паролей всегда было головной болью. В классическом варианте у вас есть пользователь, который очень старается не забыть жутко секретный «qwerty123» и информационная система, которая хранит хеш от этого пароля. Хорошая система еще и заботливо солит хеши, чтобы отравить жизнь нехорошим людям,...

Методы обхода биометрической защиты

Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9,...

ld -z separate-code

Речь в этой статье пойдёт о небольшой security-фиче, добавленной в GNU ld к релизу 2.30 в декабре 2018 года. На русском языке это улучшение упоминалось на opennet с такой аннотацией: режим "-z separate-code", повышающий защищённость исполняемых файлов ценой небольшого увеличения размера и...