Подборка интересных докладов с конференции 35C3

В конце декабря 2018 года в Лейпциге прошел 35-й Chaos Communications Congress. В этом году конгресс порадовал большим количеством отличных технических докладов. Представляю вашему вниманию подборку самых интересных из них (в хронологическом порядке). Читать дальше →...

HL 2018. Конспект доклада «Make passwords great again! Как победить брутфорс и оставить хакеров ни с чем»

Картинка: источник Привет, Хабр! Меня зовут Ахмадеев Ринат, я Sr. PHP developer. Представляю вашему вниманию конспект доклада "Make passwords great again! Как победить брутфорс и оставить хакеров ни с чем" с HighLoad++ 2018. Докладчик: Алексей Ермишкин, Virgil Security, Inc., Chief Product Security...

[Перевод] Изюминка Zircon: vDSO (virtual Dynamic Shared Object)

Zircon? Что это? В августе 2016 года, без каких-либо официальных объявлений со стороны Google, были обнаружены исходники новой операционной системы Fuchsia. Эта ОС основана на микроядре под названием Zircon, которое в свою очередь основано на LK (Little Kernel). Fuchsia is not Linux Примечания...

[Перевод] Изюминка Zircon: vDSO (virtual Dynamic Shared Object)

Zircon? Что это? В августе 2016 года, без каких-либо официальных объявлений со стороны Google, были обнаружены исходники новой операционной системы Fuchsia. Эта ОС основана на микроядре под названием Zircon, которое в свою очередь основано на LK (Little Kernel). Fuchsia is not Linux Примечания...

[Перевод] Малварь, который читает мемы

Давно не было статей про стеганографию. Вот вам пример того, как хакеры маскируют свои атаки под безобидный трафик, используя соц-сети. Читать дальше →...

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 6

Часть 6. Получение учетных данных (Credential Access) Ссылки на все части: Часть 1. Получение первоначального доступа Часть 2. Выполнение Часть 3. Закрепление Часть 4. Повышение привилегий Часть 5. Обход защиты Заполучив учетные данные злоумышленник получает доступ или даже контроль над системой,...

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 6

Часть 6. Получение учетных данных (Credential Access) Ссылки на все части: Часть 1. Получение первоначального доступа Часть 2. Выполнение Часть 3. Закрепление Часть 4. Повышение привилегий Часть 5. Обход защиты Заполучив учетные данные злоумышленник получает доступ или даже контроль над системой,...

От джуниора до директора: байки одного безопасника

На старте карьеры кажется, что более успешные коллеги далеко пошли, потому что с самого начала знали, в каком направлении нужно прикладывать усилия. Но со временем появляется понимание, что «тайного знания» о некой «выигрышной последовательности действий» нет и быть не может. Однако вполне можно...

Импортозамещение — эпитафия от цифроизации

После тщательного изучения практики и теории вопроса «импортозамещения» на основе новой информации (тестов, поисков решения, и уже новых документов), я пришел к неутешительному выводу- что в реальности дела обстоят, как и во всех остальных новомодных веяниях, без приятных сюрпризов. По замечаниям...

[Перевод] Практические советы, примеры и туннели SSH

Практические примеры SSH, которые выведут на новый уровень ваши навыки удалённого системного администратора. Команды и советы помогут не только использовать SSH, но и более грамотно перемещаться по сети. Знание нескольких трюков ssh полезно любому системному администратору, сетевому инженеру или...

[Перевод] Практические советы, примеры и туннели SSH

Практические примеры SSH, которые выведут на новый уровень ваши навыки удалённого системного администратора. Команды и советы помогут не только использовать SSH, но и более грамотно перемещаться по сети. Знание нескольких трюков ssh полезно любому системному администратору, сетевому инженеру или...

[Из песочницы] Хакнуть Госуслуги – можно, если очень нужно

Всем привет, дорогие хабравчане! Это небольшая история – пример применения технических навыков в обход системы в своих целях. Модератор: Внимание! Данный текст является описанием возможности в экспериментатаорских целях. Напоминаем, что повтор подобных действий может привести к нарушению...

[Перевод] Фаззинг в стиле 1989 года

С наступлением 2019 года хорошо вспомнить прошлое и подумать о будущем. Оглянемся на 30 лет назад и поразмышляем над первыми научными статьями по фаззингу: «Эмпирическое исследование надёжности утилит UNIX» и последующей работой 1995 года «Пересмотр фаззинга» того же автора Бартона Миллера. В этой...

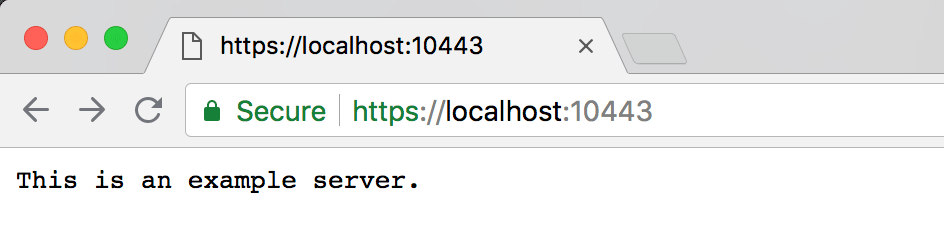

Mkcert: валидные HTTPS-сертификаты для localhost

В наше время использование HTTPS становится обязательным для всех сайтов и веб-приложений. Но в процессе разработки возникает проблема корректного тестирования. Естественно, Let’s Encrypt и другие CA не выдают сертификаты для localhost. Традиционно есть два решения. Читать дальше →...

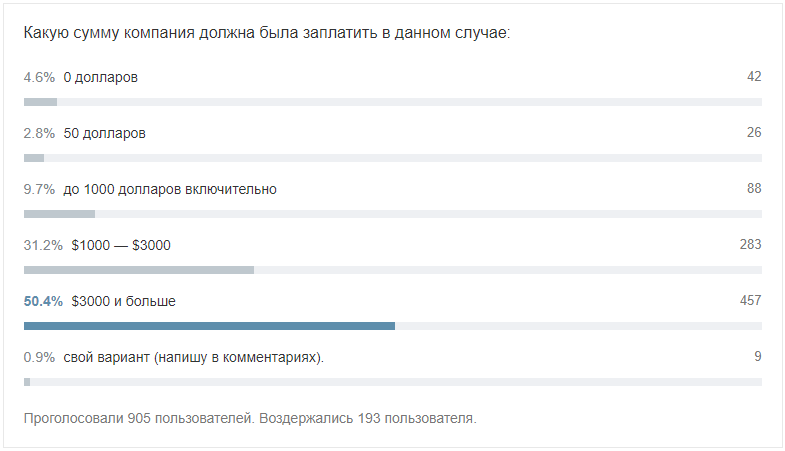

Уязвимости Киевстара: 1) разбор предыдущего поста про пароли + 2) инфо о покупках, проходящих через сервисы Киевстара

Привет. Я тот, кто полгода назад получил логины и пароли Киевстара от таких важных сервисов, как: JIRA, Amazon Web Services, Apple Developer, Google Developer, Bitbucket и многих других, зарепортил их по Bug Bounty и получил 50 долларов различные комментарии к репостам моей публикации. Например:...

Уязвимости Киевстара: 1) разбор предыдущего поста про пароли + 2) инфо о покупках, проходящих через сервисы Киевстара

Привет. Я тот, кто полгода назад получил логины и пароли Киевстара от таких важных сервисов, как: JIRA, Amazon Web Services, Apple Developer, Google Developer, Bitbucket и многих других, зарепортил их по Bug Bounty и получил 50 долларов различные комментарии к репостам моей публикации. Например:...

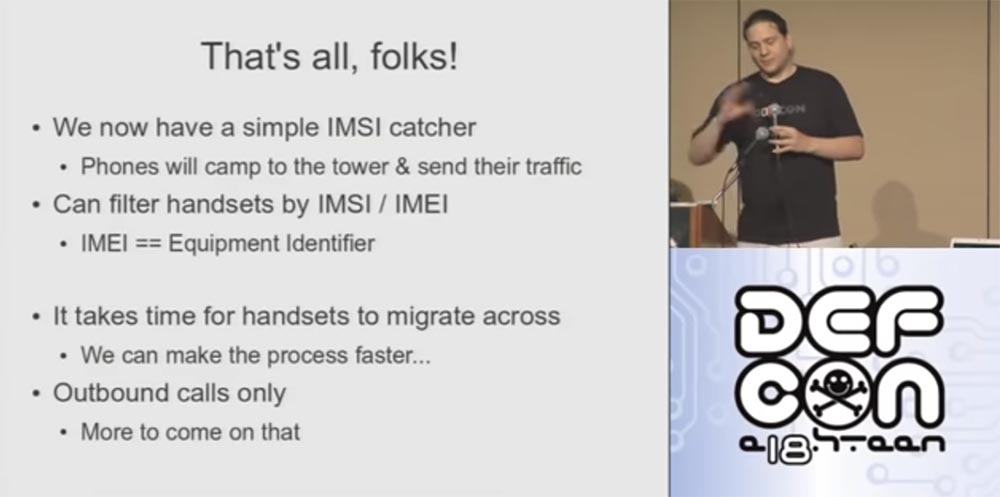

[Перевод] Конференция DEFCON 18. Практический шпионаж с помощью мобильного телефона. Часть 2

Конференция DEFCON 18. Практический шпионаж с помощью мобильного телефона. Часть1 Мы хотим применить определённые методы, чтобы ускорить захват телефонов фальшивой сетью. На данный момент у нас есть простой перехватчик IMSI, вы можете попробовать позвонить и услышать записанное мною предупреждение....

За информацию о взломе WhatsApp и iMessage объявлена награда в $1 млн

Источник: cnn.com В мире немало компаний, которые работают в поле информационной безопасности, но как бы в обратном направлении. Такие организации покупают информацию о способах взлома известных и не очень сервисов и приложений, а также покупают эксплоиты. Одна из таких организаций, Zerodium,...