Методы обхода биометрической защиты

Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9,...

ld -z separate-code

Речь в этой статье пойдёт о небольшой security-фиче, добавленной в GNU ld к релизу 2.30 в декабре 2018 года. На русском языке это улучшение упоминалось на opennet с такой аннотацией: режим "-z separate-code", повышающий защищённость исполняемых файлов ценой небольшого увеличения размера и...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 23: «Экономика безопасности», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Взлом вк, двухфакторная аутентификация не спасет

Недавно я ужаснулся от того, как просто можно получить доступ к странице пользователя, зная только номер телефона, на который зарегистрирована страница жертвы. Стоимость взлома ~1000-1500 рублей, время взлома ~30 минут. Единственное условие — недобросовестный оператор мобильной связи?...

Взлом вк, двухфакторная аутентификация не спасет

Недавно я ужаснулся от того, как просто можно получить доступ к странице пользователя, зная только номер телефона, на который зарегистрирована страница жертвы. Стоимость взлома ~1000-1500 рублей, время взлома ~30 минут. Единственное условие — недобросовестный оператор мобильной связи?...

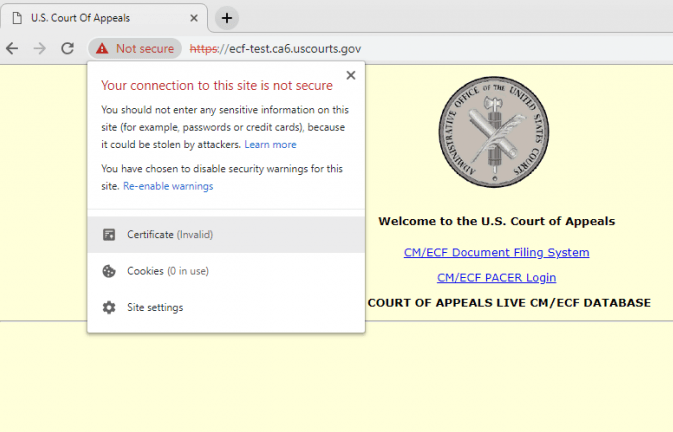

Из-за шатдауна правительства США не продлили более 80 сертификатов TLS

Сертификат DigiCert, используемый этим веб-сайтом Апелляционного суда США, истёк 5 января 2019 года и не был продлён. На сайте размещены ссылки на систему подачи документов и PACER (система публичного доступа к судебным электронным записям) Согласно исследованию Netcraft, десятки государственных...

Из-за шатдауна правительства США не продлили более 80 сертификатов TLS

Сертификат DigiCert, используемый этим веб-сайтом Апелляционного суда США, истёк 5 января 2019 года и не был продлён. На сайте размещены ссылки на систему подачи документов и PACER (система публичного доступа к судебным электронным записям) Согласно исследованию Netcraft, десятки государственных...

Программируемые аппаратные TOTP ключи с возможностью синхронизации времени

Мы рады объявить о новой линейке программируемых аппаратных TOTP ключей от TOKEN2. Основным нововведением является возможность синхронизации системных часов аппаратных ключей через NFC API с помощью специальных приложений — на данный момент готовится релиз под Android и Windows 10. Это первый, и на...

Какие антивирусы используются в современных межсетевых экранах

Занятно посмотреть на рынок межсетевых экранов в одной из плоскостей: как у кого выглядят антивирусные движки. Читать дальше →...

Какие антивирусы используются в современных межсетевых экранах

Занятно посмотреть на рынок межсетевых экранов в одной из плоскостей: как у кого выглядят антивирусные движки. Читать дальше →...

Об использовании майнинга для брутфорса паролей

Это даже не статья — это краткое сообщение. Начнём с того, что я не верю в майнинг. Я верю в маркетинг. И я верю, что майнеры здорово выручили производителей видеокарт. А ещё я верю в предприимчивость китайцев, которые создали майнинговые фермы, а теперь продают их мощности. И я собираюсь доказать...

Об использовании майнинга для брутфорса паролей

Это даже не статья — это краткое сообщение. Начнём с того, что я не верю в майнинг. Я верю в маркетинг. И я верю, что майнеры здорово выручили производителей видеокарт. А ещё я верю в предприимчивость китайцев, которые создали майнинговые фермы, а теперь продают их мощности. И я собираюсь доказать...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 23: «Экономика безопасности», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 23: «Экономика безопасности», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Состоялся релиз Metasploit Framework 5.0

Metasploit Framework — это наиболее известный инструмент для создания, тестирования и использования эксплоитов. Позволяет производить эксплуатацию и постэксплуатацию уязвимостей, доставку «полезной нагрузки» (payloads) на атакуемую цель. Metasploit Framework 5.0 — наиболее крупное обновление...

Украинским разработчикам дали доступ к файлам со всех видеокамер Ring в мире

Миниатюрная камера Ring Изданию The Intercept стало известно о крупном провале производителя камер безопасности Ring (принадлежит Amazon). Оказывается, эта компания предоставила своим разработчикам в Киеве полный доступ к папке на Amazon S3, где хранится отснятый материал со всех устройств. Более...

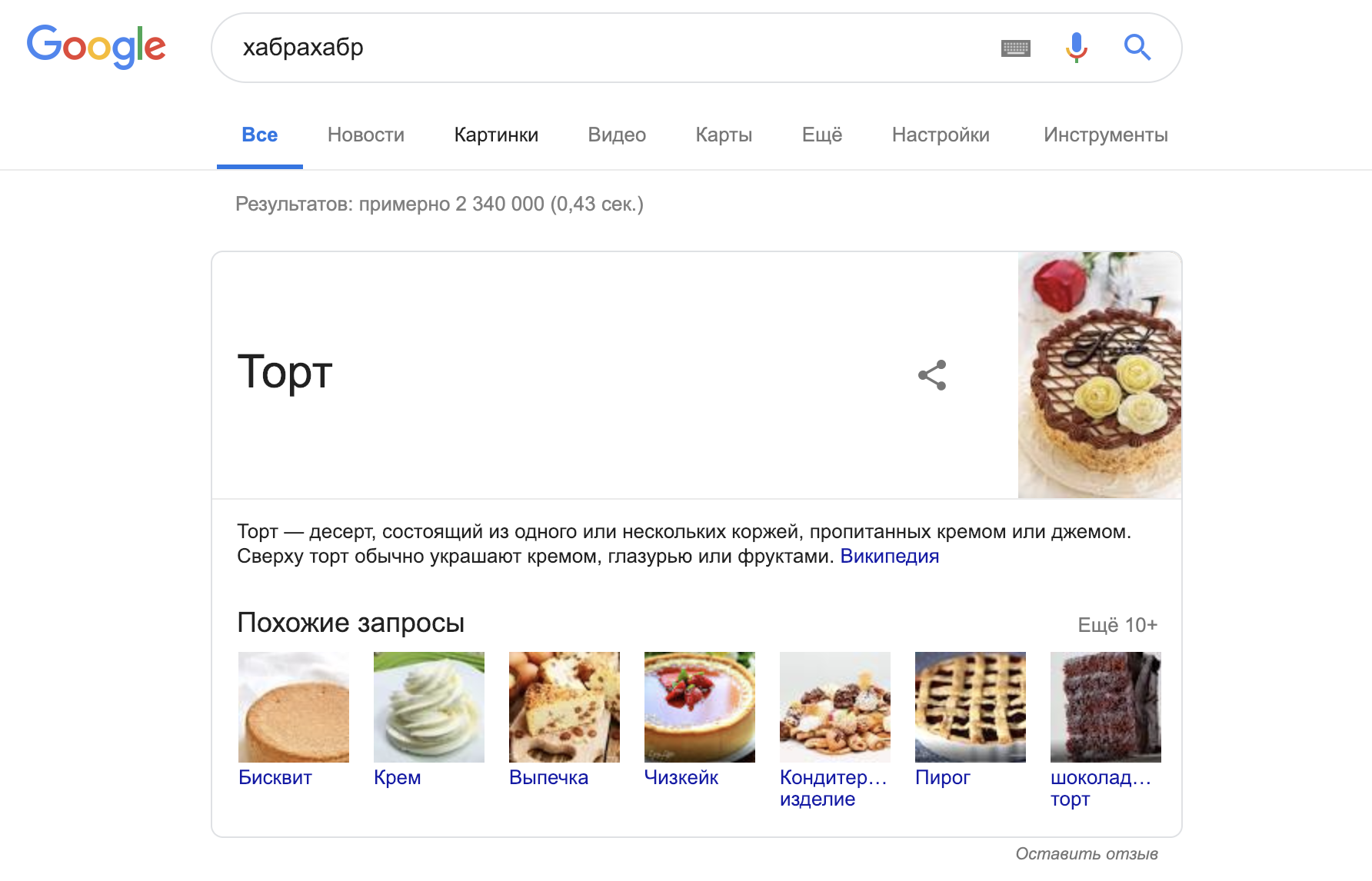

[Перевод] Подмена поисковой выдачи Google

Эксперт по информационной безопасности Wietze Beukema обнаружил довольно простую логическую уязвимость в формировании поисковой выдачи Google, позволяющую производить манипуляцию результатами выдачи. Несмотря на простоту уязвимости, последствия от ее применения могут быть довольно серьезными....

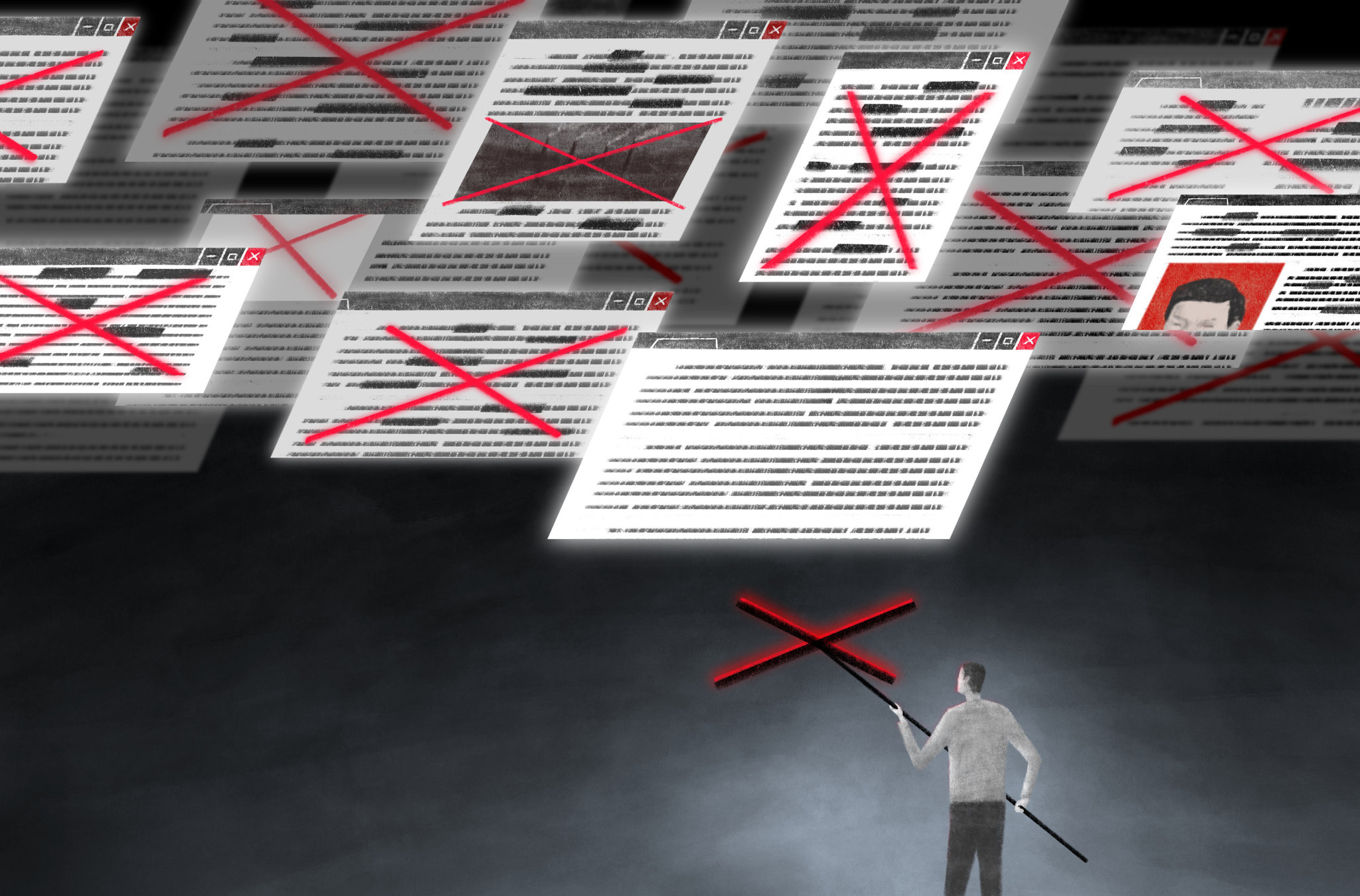

[Из песочницы] Цензурирование китайского интернета

Привет, Хабр! Представляю вашему вниманию перевод статьи "Learning China’s Forbidden History, So They Can Censor It". Тысячи низкооплачиваемых работников на так называемых «фабриках цензуры» прочесывают онлайн-мир на предмет запрещенного контента, где даже фотография пустого стула может вызвать...