Check Point API + Splunk. Автоматизация защиты от сетевых атак

Здравствуйте коллеги, сегодня мы расскажем и продемонстрируем подходы и механизмы автоматизации системы защиты от сетевых атак на основе Check Point и Splunk. Постоянный рост количества сетевых атак и их сложность, повышают требования к системам безопасности. Организации должны быстро...

Заголовок: Security Week 15: колонки-шпионы и взлом гостиничных ключей

Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow устраивает в прямом эфире Ютьюба эксперимент, чтобы ответить на простой вопрос: если у вас на компьютере установлено какое-то ПО от Google (например, браузер Chrome), означает ли это, что Гугл, как родина, всегда слушает...

Заголовок: Security Week 15: колонки-шпионы и взлом гостиничных ключей

Окей, Гугл, раз-раз, как меня слышно, прием? 12 апреля видеоблоггер Mitchollow устраивает в прямом эфире Ютьюба эксперимент, чтобы ответить на простой вопрос: если у вас на компьютере установлено какое-то ПО от Google (например, браузер Chrome), означает ли это, что Гугл, как родина, всегда слушает...

[Из песочницы] PHDays CTF 2018. Writeup верстальщика

Привет, Хабр. Будучи верстальщиком, в этом году решил поучаствовать в CTF от PHDays. Просмотрев список заданий, решил попытать счастья с таском Engeeks. Забегая вперед, скажу, что флаг в этом таске я так и не достал. Зато решил другие. Поэтому распишу то, до чего смог докопаться. Не пропадать же...

[Из песочницы] PHDays CTF 2018. Writeup верстальщика

Привет, Хабр. Будучи верстальщиком, в этом году решил поучаствовать в CTF от PHDays. Просмотрев список заданий, решил попытать счастья с таском Engeeks. Забегая вперед, скажу, что флаг в этом таске я так и не достал. Зато решил другие. Поэтому распишу то, до чего смог докопаться. Не пропадать же...

Секция безопасной разработки на форуме PHDays 8

Несколько лет подряд сообщество безопасной разработки Positive Development User Group организует на площадке международного форума PHDays свои мероприятия. В прошлом году мы посвятили обсуждению разработки защищенных приложений один день, а в этом — устраиваем масштабный двухдневный марафон...

Секция безопасной разработки на форуме PHDays 8

Несколько лет подряд сообщество безопасной разработки Positive Development User Group организует на площадке международного форума PHDays свои мероприятия. В прошлом году мы посвятили обсуждению разработки защищенных приложений один день, а в этом — устраиваем масштабный двухдневный марафон...

DevConf: немного про блокчейн

18 мая в Digital October(Москва) пройдет конференция веб-разработчиков DevConf. Григорий Кочанов поведает про блокчейн. Признаться, я скептик всего этого хайпа, поэтому немного расспросил его. Начнем с такого вопроса. Где по твоему мнению блокчейн как технология будет лет через 5. К какой точке...

Защита от легкого DDoS'a

Совсем недавно на хабре уже появилась рекламная статья о борьбе с DDoS на уровне приложения. У меня был аналогичный опыт поиска оптимального алгоритма противодействия атакам, может кому пригодится — когда человек в первый раз сталкивается в DDoS-ом его сайта, это вызывает шок, поэтому полезно...

Positive Hack Days CTF 2018 райтапы заданий: mnogorock, sincity, wowsuchchain, event0

Всем привет. Прошел ежегодный PHD CTF и как всегда задачи были очень крутые и интересные! В этом году решил 4 таска. Может показаться что статья очень длинная — но там просто много скриншотов. Читать дальше →...

Positive Hack Days CTF 2018 райтапы заданий: mnogorock, sincity, wowsuchchain, event0

Всем привет. Прошел ежегодный PHD CTF и как всегда задачи были очень крутые и интересные! В этом году решил 4 таска. Может показаться что статья очень длинная — но там просто много скриншотов. Читать дальше →...

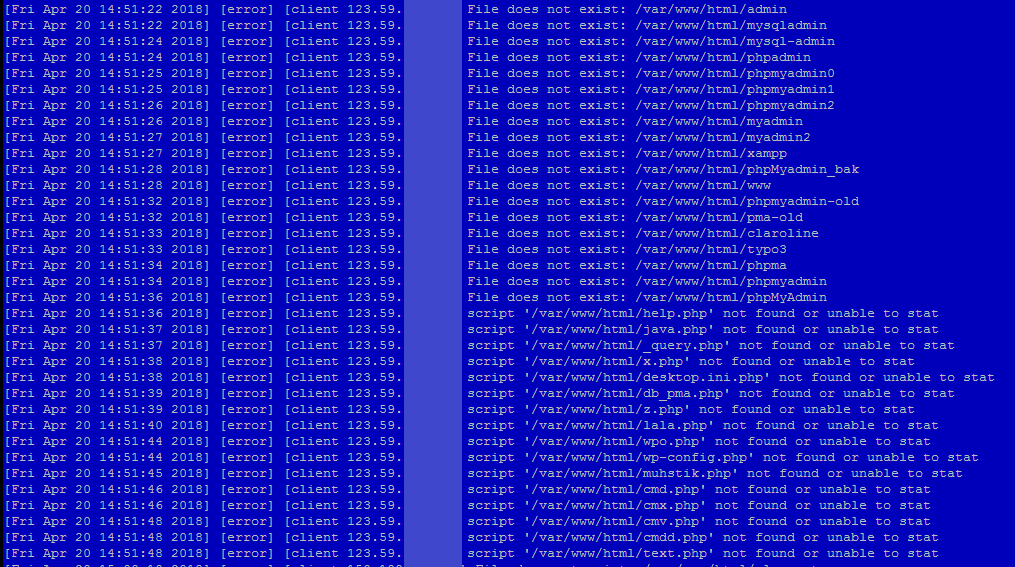

[Из песочницы] Кто сканирует Интернет и существует ли Австралия

Любой, кто поднимал сайты знает, что стоит запустить веб-сервер, как на него начинают приходить запросы. Еще и DNS про него толком не знает, а в лог-файле ошибок httpd уже полно записей вроде таких: Вот мне стало интересно, и я решил изучить этот вопрос поглубже. Как только появилось время, я...

[Из песочницы] Кто сканирует Интернет и существует ли Австралия

Любой, кто поднимал сайты знает, что стоит запустить веб-сервер, как на него начинают приходить запросы. Еще и DNS про него толком не знает, а в лог-файле ошибок httpd уже полно записей вроде таких: Вот мне стало интересно, и я решил изучить этот вопрос поглубже. Как только появилось время, я...

[Из песочницы] MicroTik & OpenWRT & DNSCrypt

Решение данного квеста навеяно этой статьей. Данная статья рассчитана на пользователя, имеющего домашний роутер производства MicroTik, поэтому моменты, связанные непосредственно с компиляцией и сборкой, опущены, а примеры по MicroTik'у в картинках. Итак, вкратце, постановка задачи следующая:...

Краткая история ИБ в Китае: как возводили Великий китайский файрвол

В этом году исполняется 20 лет с момента зарождения идеи фильтрации контента в интернете Китая. Сейчас эта технология известна всему миру под названием «Великий китайский файрвол». В прошлой статье мы уже затронули регулирование сферы ИБ Китая. Теперь разберемся с историей «Великого брандмауэра»,...

Краткая история ИБ в Китае: как возводили Великий китайский файрвол

В этом году исполняется 20 лет с момента зарождения идеи фильтрации контента в интернете Китая. Сейчас эта технология известна всему миру под названием «Великий китайский файрвол». В прошлой статье мы уже затронули регулирование сферы ИБ Китая. Теперь разберемся с историей «Великого брандмауэра»,...

Что почитать в выходные: 5 книг по практической информационной безопасности

Нас часто спрашивают, какие книги стоит почитать тем, кто делает первые шаги в сфере информационной безопасности? Наша команда экспертов по тестированию на проникновение составила подборку книг, которые помогут освоить практические вопросы ИБ. Читать дальше →...

[Перевод] Кража NTLM через PDF

Прошло всего несколько дней после того, как было объявлено, что злоумышленники могут использовать уязвимость в MS Outlook, используя OLE, чтобы украсть NTLM-хэш пользователей Windows. Исследовательская группа Check Point обнаружила, что утечка дайджеста NTLM возможна и с помощью файлов PDF. Атака...