1. Анализ зловредов с помощью форензики Check Point. SandBlast Network

Добро пожаловать на новый цикл статей, на этот раз по теме расследования инцидентов, а именно — анализу зловредов с помощью форензики Check Point. Ранее мы публиковали несколько видео уроков по работе в Smart Event, но на этот раз мы рассмотрим отчеты форензики по конкретным событиям в разных...

Что останется в серверной?

Многие организация используют облачные сервисы или перемещают оборудование в ЦОД. Что имеет смысл оставить в серверной и как лучше организовать защиту периметра офисной сети в такой ситуации? Читать дальше →...

[Перевод] Обнаружение брутфорс-атак через NTLM с помощью Varonis

Сегодня мы опишем реальный рабочий процесс, который команда реагирования на инциденты (Incident Response Team) Varonis использует для расследования атак методом подбора паролей (brute force attack, далее – брутфорс-атака) через NTLM. Данные атаки являются довольно распространенными, и наша команда...

Биткойн в клетке?

Так сложилось, что я по профессии администратор компьютерных систем и сетей (короче: сисадмин), и довелось поведать за немногим более чем 10 лет проф. дейтельности самых разных систем, включая тех, что требуют [по|за]вышенных мер безопасноти. А еще сложилось, что некоторое время назад я нашёл для...

[Перевод - recovery mode ] Revocation сертификатов — не работает

Прямо сейчас в интернете наличествует некая проблема, и, насколько я могу судить, с течением времени она лишь становится серьёзнее: всё большее и большее число сайтов получают сертификаты (что необходимо для запуска HTTPS), но у нас нет способа защитить себя, если «что-то пойдет не так». Читать...

Бойтесь уязвимостей, воркэраунды приносящих. Часть 1: FragmentSmack/SegmentSmack

Всем привет! Меня зовут Дмитрий Самсонов, я работаю ведущим системным администратором в «Одноклассниках». У нас более 7 тыс. физических серверов, 11 тыс. контейнеров в нашем облаке и 200 приложений, которые в различной конфигурации формируют 700 различных кластеров. Подавляющее большинство серверов...

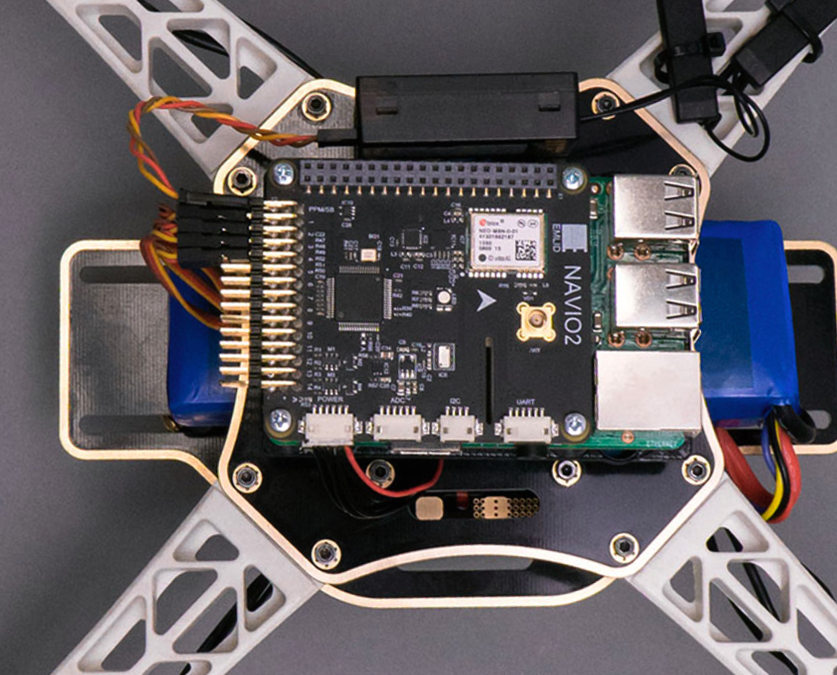

5 способов полезного использования Raspberry Pi. Часть третья

Привет Хабр. Во второй части были рассмотрены 5 способов использования Raspberry Pi. И как оказывается, этот микрокомпьютер способен ещё на большее. Сейчас мы рассмотрим еще 5, надеюсь, не менее интересных возможностей Raspberry Pi. Как и в предыдущей части, будут рассмотрены способы, не требующие...

Поздравляем с Днём специалиста по безопасности

За безопасность приходится платить, а за ее отсутствие расплачиваться. Уинстон Черчилль Всех, кто связан со сферой обеспечения безопасности поздравляем с их профессиональным днём, желаем зарплаты побольше, пользователей поспокойнее, чтобы начальство ценило и вообще! Читать дальше →...

[Перевод] Рекомендации Microsoft по отключению срока действия паролей: следствия и выводы

Как вам уже известно, Microsoft поменял своё руководство по политикам срока действия паролей. В мае 2019 года они разместили пост в своем блоге с пояснениями этого решения. Эксперты в сфере кибербезопасности знают, что среднестатистический человек имеет пароль, который удобно вводить, и поэтому его...

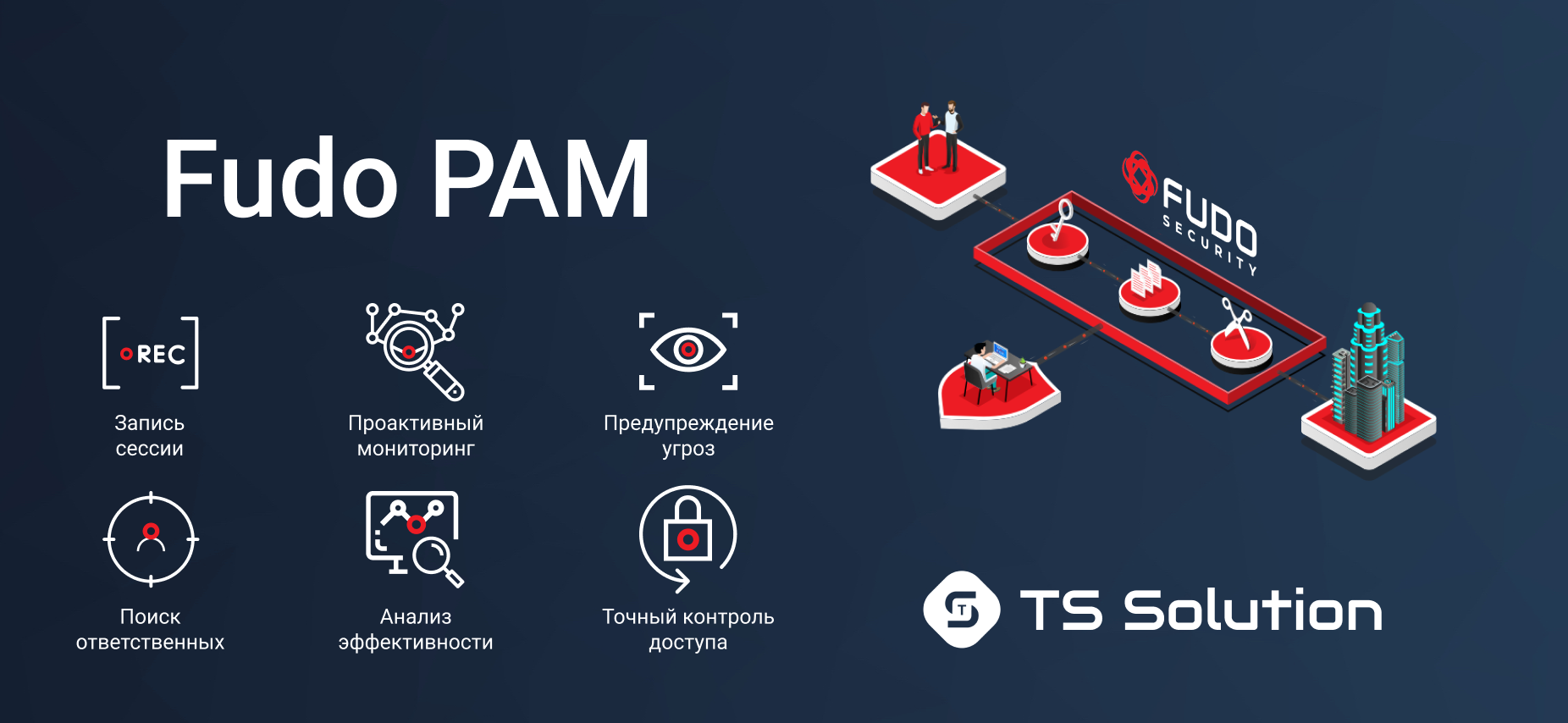

Privileged Access Management как приоритетная задача в ИБ (на примере Fudo PAM)

Есть довольно интересный документ CIS Controls, который рассматривает Информационную безопасность с применением принципа Парето (80/20). Этот принцип гласит, что 20% защитных мер дают 80% результата с точки зрения защищенности компании. Ознакомившись с этим документом многие “безопасники”...

«О дивный новый Mesh»

Привет, Хабр! В 2013 году пользователь с ником shifttstas опубликовал статью «Карта Mesh Wi-Fi: А давайте построим свою Mesh сеть в России и СНГ». К сожалению, идея не получила должной огласки, вследствие чего по прошествии некоторого времени проект лишился поддержки. Однако ещё не всё потеряно: в...

5 способов полезного использования Raspberry Pi. Часть вторая

Привет, Хабр. В первой части были рассмотрены 5 способов использования Raspberry Pi. Тема оказалась достаточно интересной, и сегодня я рассмотрю еще несколько вариантов того, как можно с пользой использовать этот микрокомпьютер. Фото с сайта learn.adafruit.com Как и в предыдущей части, я рассмотрю...

UDP Flood от Google или как не лишить всех Youtube

Одним прекрасным весенним вечером, когда идти домой не хотелось, а неуемное желание жить и познавать свербило и жгло аки каленым железом, возникла идея поковырять заманчивую приблуду фичу на файрволе под названием "IP DOS policy". После предварительных ласок и ознакомления с мануалом настроил в...

Защищаем удаленный сервер на Windows как можем

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства. Итак, предположим, что у нас есть...

Независимая телекоммуникационная среда Medium: как сообщество разрабатывает «Интернет 2.0»

Привет, Хабр! Интернет — это всегда хорошо. Но ещё лучше, когда контроль над ним осуществляется сообществом, а не государством и корпорациями. В этой публикации я расскажу о том, как и зачем сообщество энтузиастов разрабатывает Medium — децентрализованную альтернативу существующему на данный момент...

[Перевод] Безопасность для Docker-контейнеров

Прим. перев.: Тема безопасности Docker, пожалуй, одна из вечных в современном мире IT. Поэтому без лишних объяснений представляем перевод очередной подборки соответствующих рекомендаций. Если вы уже интересовались этим вопросом, многие из них будут вам знакомы. А саму подборку мы дополнили списком...

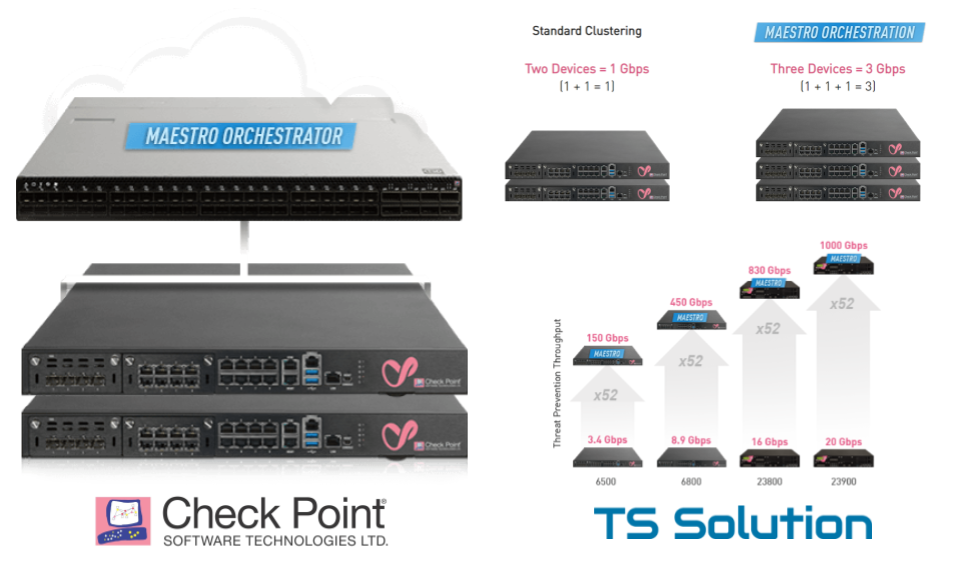

4. Нагрузочное тестирование Check Point Maestro

Продолжаем цикл статей по решению Check Point Maestro. Мы уже опубликовали три вводных статьи: Check Point Maestro Hyperscale Network Security Типовые сценарии использования Check Point Maestro Типовой сценарий внедрения Check Point Maestro Теперь самое время перейти к нагрузочному тестированию. В...

5 способов полезного использования Raspberry Pi

Привет Хабр. Raspberry Pi наверное есть дома почти у каждого, и рискну предположить, что у многих она валяется без дела. А ведь Raspberry это не только ценный мех, но и вполне мощный fanless-компьютер с Linux. Сегодня мы рассмотрим полезные возможности Raspberry Pi, для использования которых код...