Как оценить рентабельность внедрения дорогостоящей системы и обосновать бюджет перед руководством

— Надо бы корову купить… — Надо бы, да где денег взять? «Трое из Простоквашино» Чтобы ваш разговор c руководством о необходимости проекта внедрения не свелся к этому короткому диалогу из мультфильма, нужно подготовить аргументацию заранее. Мы много лет занимаемся внедрениями систем управления...

[Из песочницы] Это Karma, детка, или почему атака на беспроводные сети, которая должна была кануть в лету, все еще жива

Сегодня беспроводные точки доступа окружают нас повсюду: в кафе, ресторанах, в торговых центрах и в транспорте. Это перестало быть чем-то необычным, и мы спокойно подключаемся к незащищенной сети или постоянно держим включенным режим поиска знакомых точек вокруг. Именно поэтому в последнее время...

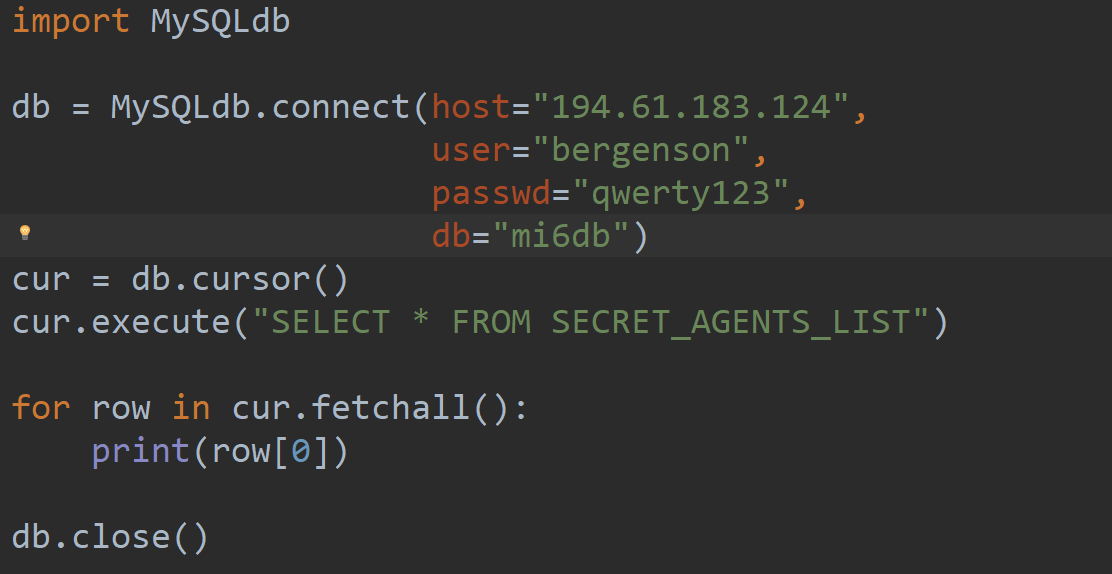

Как не продолбать пароли в Python скриптах

Хранение паролей всегда было головной болью. В классическом варианте у вас есть пользователь, который очень старается не забыть жутко секретный «qwerty123» и информационная система, которая хранит хеш от этого пароля. Хорошая система еще и заботливо солит хеши, чтобы отравить жизнь нехорошим людям,...

Slush 2018. День предварительный

Для меня новый бизнес-год начался в начале декабря 2018-го. В Хельсинки побывал на Slush — ежегодной IT-конференции, собирающей тысячи инвесторов и стартапов. Кому интересны подробности подобных мероприятий — добро пожаловать под кат. Все фотографии в тексте кликабельны — открываются полноформатные...

Методы обхода биометрической защиты

Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9,...

ld -z separate-code

Речь в этой статье пойдёт о небольшой security-фиче, добавленной в GNU ld к релизу 2.30 в декабре 2018 года. На русском языке это улучшение упоминалось на opennet с такой аннотацией: режим "-z separate-code", повышающий защищённость исполняемых файлов ценой небольшого увеличения размера и...

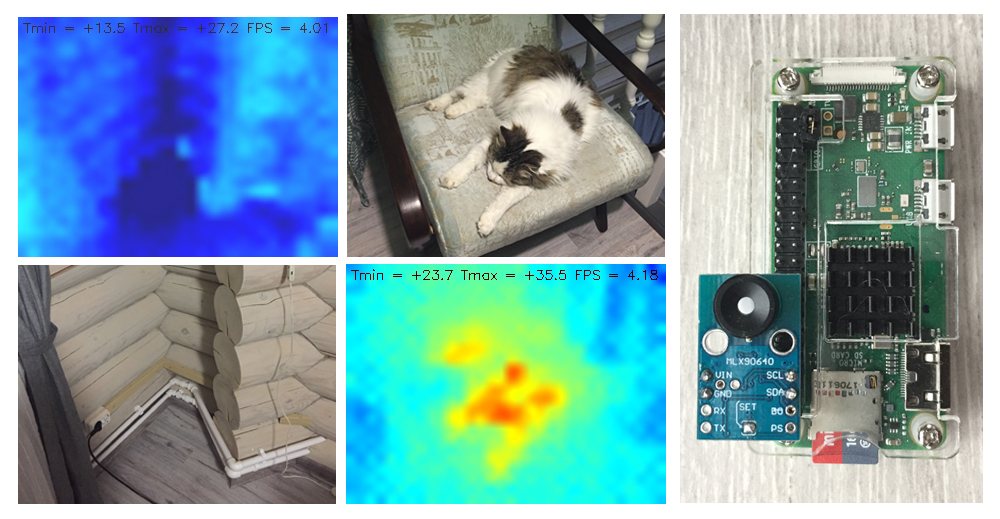

DIY тепловизор на Raspberry PI или «Кажется теперь я знаю, чем займусь этим летом»

Всем привет! Пришла зима, а с ней и задача проверить теплоизолирующие свойства построек загородной резиденции дачи. А тут ещё оказалось, что на известном китайском сайте появились вполне доступные тепловизионные модули. Не собрать ли себе экзотическую и, возможно, даже полезную вещь — самодельный...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 23: «Экономика безопасности», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Взлом вк, двухфакторная аутентификация не спасет

Недавно я ужаснулся от того, как просто можно получить доступ к странице пользователя, зная только номер телефона, на который зарегистрирована страница жертвы. Стоимость взлома ~1000-1500 рублей, время взлома ~30 минут. Единственное условие — недобросовестный оператор мобильной связи?...

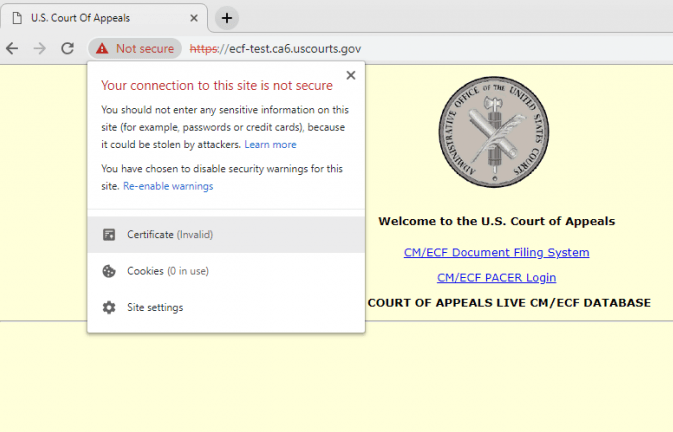

Из-за шатдауна правительства США не продлили более 80 сертификатов TLS

Сертификат DigiCert, используемый этим веб-сайтом Апелляционного суда США, истёк 5 января 2019 года и не был продлён. На сайте размещены ссылки на систему подачи документов и PACER (система публичного доступа к судебным электронным записям) Согласно исследованию Netcraft, десятки государственных...

Программируемые аппаратные TOTP ключи с возможностью синхронизации времени

Мы рады объявить о новой линейке программируемых аппаратных TOTP ключей от TOKEN2. Основным нововведением является возможность синхронизации системных часов аппаратных ключей через NFC API с помощью специальных приложений — на данный момент готовится релиз под Android и Windows 10. Это первый, и на...

Какие антивирусы используются в современных межсетевых экранах

Занятно посмотреть на рынок межсетевых экранов в одной из плоскостей: как у кого выглядят антивирусные движки. Читать дальше →...

Об использовании майнинга для брутфорса паролей

Это даже не статья — это краткое сообщение. Начнём с того, что я не верю в майнинг. Я верю в маркетинг. И я верю, что майнеры здорово выручили производителей видеокарт. А ещё я верю в предприимчивость китайцев, которые создали майнинговые фермы, а теперь продают их мощности. И я собираюсь доказать...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 23: «Экономика безопасности», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Sony WH-1000XM3 — лучшие беспроводные наушники?

Этим небольшим обзором — да что там говорить, небольшим имхо — я хочу завершить небольшой цикл, предыдущая часть которого находится здесь. На самом деле я уже всё сказал, что хотел, но уважаемый Gordon01 заставил меня съездить к старому знакомому за 900 км от дома (Кирилл, привет!) и вблизи...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 23: «Экономика безопасности», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Как мигрировать к другому мобильному оператору и не обанкротиться (для владельцев iOS)

Привет, Habr! Решил поделиться своим опытом, как яблочному рабу владельцу iPhone без проблем миграровать от одного мобильного оператора к другому. Итак, все знают, что в России с 1 декабря 2013 года можно перейти от одного мобильного оператора к другому со всеми вытекающими из этого плюсами и...

Состоялся релиз Metasploit Framework 5.0

Metasploit Framework — это наиболее известный инструмент для создания, тестирования и использования эксплоитов. Позволяет производить эксплуатацию и постэксплуатацию уязвимостей, доставку «полезной нагрузки» (payloads) на атакуемую цель. Metasploit Framework 5.0 — наиболее крупное обновление...