Hello, it's me, Zerologon: разоблачение секрета аутентификации

Привет! Меня зовут Лера, я младший аналитик-исследователь киберугроз в компании R-Vision.

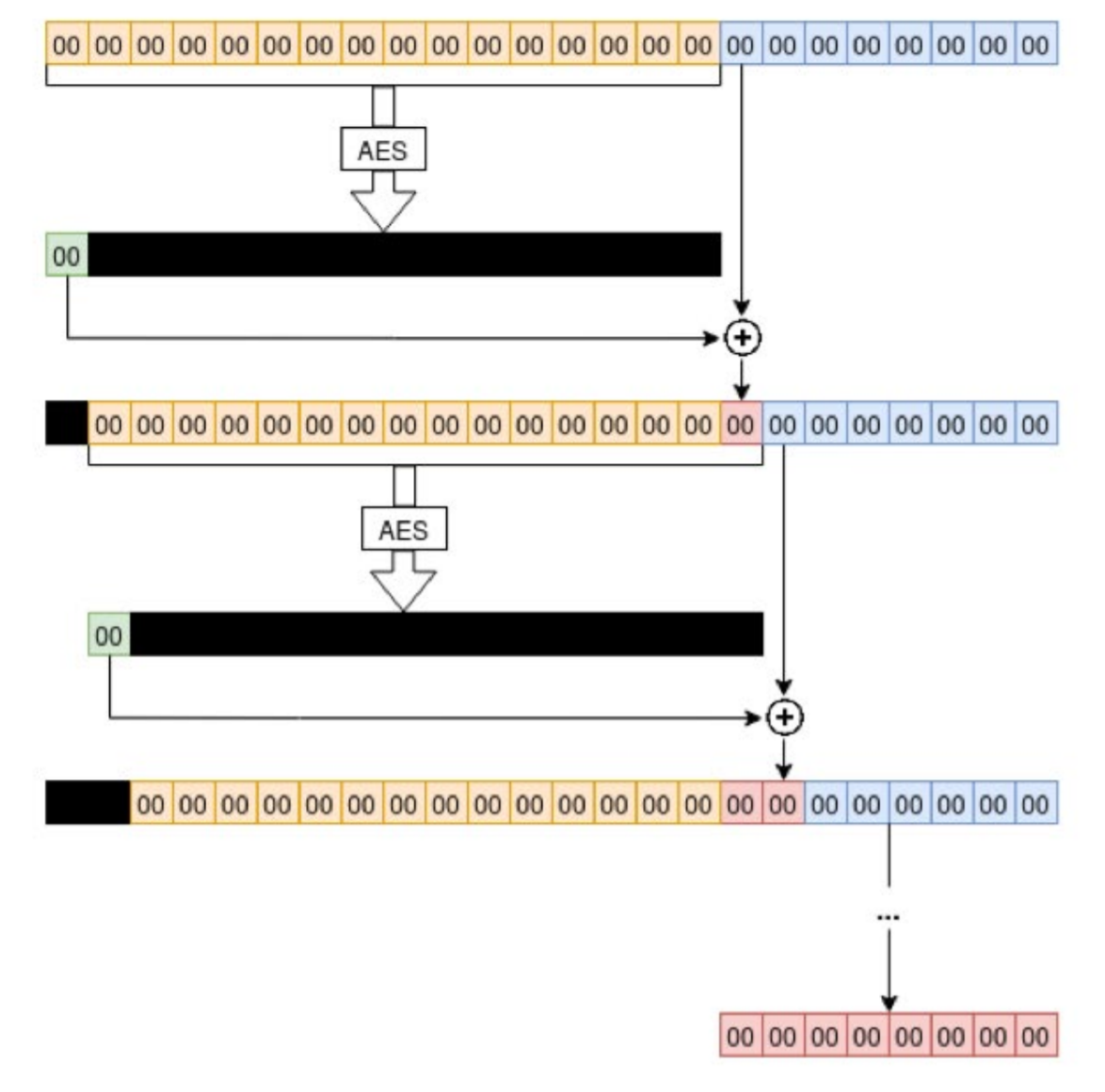

В этой серии статей я хочу поделиться исследованием уже не новой , но согласно статистике все еще применяемой в атаках критической уязвимости CVE-2020-1472 или Zerologon, которая позволяет атакующему изменить пароль компьютерной учетной записи контроллера домена и получить доступ к содержимому Active Directory. Эксплуатация возможна на следующих не пропатченных версиях Windows Server: 2008 R2, 2012, 2012R2, 2016, 2019. В версии Windows Server 2022 данная уязвимость уже исправлена. Для реализации атаки достаточно наличия сетевой связности с устройства, к которому имеет доступ атакующий, до уязвимого контроллера домена.

И сегодня мы подробно разберем теоретические аспекты данной уязвимости, рассмотрим алгоритм и некоторые тонкости эксплуатации.

Читать далееИсточник: Хабрахабр