Как мы учились обходить блокировки VPN в Китае, чтобы быть готовыми к РКН

В понедельник 7 августа пользователи VPN-сервисов из России заметили проблемы с подключением к серверам. По собранной в соцсетях и Телеграме информации, ограничения затронули наиболее распространенные VPN-протоколы OpenVPN, L2TP, PPTP и WireGuard. На сбои в работе VPN-сервисов жаловались клиенты...

Hello, it's me, Zerologon: разоблачение секрета аутентификации

Привет! Меня зовут Лера, я младший аналитик-исследователь киберугроз в компании R-Vision. В этой серии статей я хочу поделиться исследованием уже не новой , но согласно статистике все еще применяемой в атаках критической уязвимости CVE-2020-1472 или Zerologon, которая позволяет атакующему изменить...

Безопасная работа в домене ALD Pro на базе FreeIPA или как хранить ключ от квартиры, где деньги лежат

Существует много способов повышения безопасности ИТ-инфраструктуры, и внедрение доменных служб, таких как ALD Pro или Active Directory, является одним из них, т.к. помогает достижению цели уже только за счет централизованного управления учетными записями и конфигурациями рабочих станций. Но...

Фаерволы: какие бывают и как они могут быть реализованы

Фаервол, брандмауэр, межсетевой экран — это некая функция, которая определяет пропускать пакет или не пропускать пакет, основываясь на его содержимом. В этой статье разберемся, как фаервол может быть реализован с аппаратной точки зрения. Читать далее...

О запрете иностранных email сервисов и переезде в RU домен

В Госдуме предложили запретить регистрацию на российских сайтах с помощью иностранной электронной почты. Госдума уже одобрила поправки во втором и третьем чтениях и сейчас проект рассматривается Советом Федерации. Читать далее...

Детектируем горизонтальное перемещение с SMBExec и AtExec

Привет, Хабр! Сегодня мы бы хотели продолжить наш рассказ о различных инструментах горизонтального перемещения. И на этот раз мы затронем не слишком сложные (говоря об исполнении атаки), но все еще довольно распространенные инструменты: SMBExec и AtExec , разберем их принцип работы и возможный...

«Port Knocking» на устройствах MikroTik

Port Knocking - это метод, который позволяет скрыть открытые порты на сервере, а также скрыть сам факт существования сервера в сети. Он основывается на использовании последовательности подключений к определенным портам, которые заранее определены администратором. Если эта последовательность верна,...

Osquery&Fleet. Применение в корпоративной сети на примере яблочных девайсов

Я расскажу о том, что мы с командой сделали для поднятия сервиса по сбору событий и низкоуровневой телеметрии на примере MacOS: как готовили архитектуру, с какими проблемами столкнулись и как их решали. Подробнее остановлюсь на возможностях osquery&Fleet и на том, какие must-have-события рекомендую...

Слабоумие и отвага. Ленивая безопасность — так ли сильна вера в Google?

Как обеспечить пользователя возможностью зарегистрироваться на твоей платформе в 1 клик? Как не потерять его из-за требований к паролю? Как обеспечить хотя-бы минимальную безопасность, если ты не программист, а «Мамкин» бизнесмен… И правда ли, что Гугл Всемогущ? Мнение дилетанта, который хочет,...

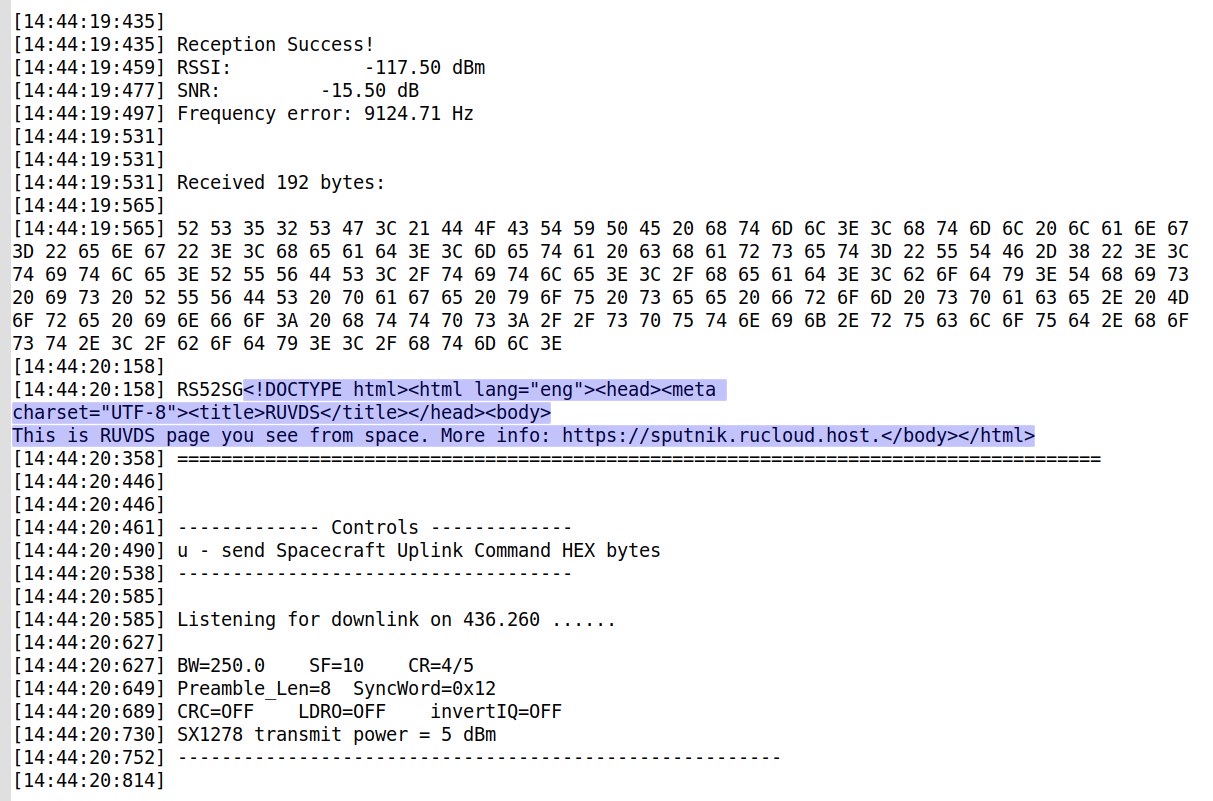

Вы были на высоте

Ну что могу сказать… Я впечатлён вашими скиллами, скоростью и командной работой. Взял бы вас себе в напарники, но предпочитаю работать в одиночку. Даже немного неловко, что пришлось использовать вас для отвлечения внимания RUVDS, пока забирал крипту со спутника. Так что теперь вам осталось только...

Хакните спутник и заработайте 0.1 BTC

Привет, Хабр! Вы, наверное, читали, что недавно RUVDS отправили свой спутник-сервер в космос. Это само по себе интересно, но есть ещё одна интересность. Оказывается, он хранит зашифрованные данные от криптокошельков — и я предлагаю вам сыграть в игру, которую мы разработали с Positive Technologies,...

Секреты должны оставаться секретами: как работает Secret Scanner в Yandex Cloud

Привет! Меня зовут Лиза Шеленговская, я разработчик в подразделении Yandex Cloud Security. Задача нашей команды — создавать сервисы безопасности в облаке, а также следить за безопасностью самого облака. Конечно, мы занимаемся и вопросами управления уязвимостями. Одна из самых частых угроз в облаке...

С каким бэкграудом идти в SRE-инженеры: кейсы по внедрению и лайфхаки от специалистов

Задумывались ли вы о переходе из кодинга фич в сторону инфраструктурной разработки? Любопытство к SRE практикам растет, поскольку устойчивость и надежность приложений стали главными факторами успеха на рынке. В этом материале мы собрали для вас успешные карьерные кейсы действующих SRE-инженеров....

Обзор современных парадигм обеспечения ИБ

Принятие любой из этих парадигм переводит стратегию защиты из пассивной в активную и позволяет обнаруживать киберугрозы гораздо быстрее, уменьшая или вовсе ликвидируя возможные последствия и ущерб Читать далее...

Больше не значит лучше: адекватный класс СКЗИ для бизнеса

Всем привет, меня зовут Василий Степаненко, и теперь я работаю в НУБЕС. Эта статья для тех, кто любит “перебдеть”, и все информационные системы, в которых производится обработка персональных данных, категорировать по максимальному уровню защищенности, т.е. УЗ-1. Конечно же бывают случаи, когда...

Фильтрация событий Windows встроенными утилитами

При реагировании на инциденты бывает необходимо посмотреть логи Windows машины, и многие таскают с собой утилиты для более удобной фильтрации событий в журналах evtx. Это связано в с тем, что способы фильтрации, предложенные Microsoft, выглядят крайне не удобно. Live response — это область, которая...

Установка и настройка сервера Matrix Synapse + PostgreSQL + Admin UI + Element WEB. Ubuntu 20 LTS / Ubuntu 22 LTS

Всем привет. В данном гайде я постарался пошагово, подробно и доступно описать процесс установки на свой сервер Matrix Synapse + Element WEB + Admin UI на базе Ubuntu 20 LTS / Ubuntu 22 LTS. Столкнувшись с задачей поднять свой сервер я затратил очень много времени на установку, настройки и отладку...

[Перевод] Осваиваем плейбуки Ansible: учебное пособие по настройке сервера и веб-развертыванию

Ansible — мощный инструмент автоматизации, который используется для настройки и управления серверами. В этой статье мы рассмотрим плейбук Ansible, предназначенный для настройки и управления несколькими серверами, включая хост-сервер, веб-сервер и сервер CentOS. Мы также обсудим концепцию ролей и их...

Назад