В России появился единый конструктор писем с ИИ

Email-маркетологам больше не нужны ChatGPT и Midjourney?...

Пристегнуться ремнём или вращаться на дисках: почему виртуальная реальность ещё не пришла в каждый дом

Недавно в фокусе новостных лент вновь оказалась дополненная реальность — Apple наконец-то выпустила свой шлем Vision Pro. Устройство рассчитано на повседневное использование и постоянное ношение, свидетельством чего уже стало множество забавных роликов из США и других стран. В то же время...

Самые интересные задачи для безопасников — Джабба одобряет

Мы решили не один CTF-турнир. За плечами остались KnightCTF, 0xL4ugh и DiceCTF. Найти по-настоящему интересные и сложные задачи все труднее, поэтому будем смотреть в оба глаза и следить за несколькими мероприятиями одновременно. На этот раз — порешаем задачи сразу двух CTF-турниров: Space Heroes и...

Как пройти путь до руководителя инфобеза?

Привет, это Kotelov digital finance. Сегодня поговорим, как в молодым айтишникам и джунам стать руководителем отдела информационной безопасности: какие нужны навыки и как выстраивать рабочие процессы. Читать далее...

Стажировки в SOC. Часть 1: как организовать обучение на 1 тыс. человек

Пока в ИБ-отрасли говорят об дефиците готовых специалистов, мы в ГК «Солар» выявили действенный рецепт подготовки кадров, благодаря которому значительно увеличили число сотрудников нашей команды – и решили этим рецептом поделиться. Наш цикл статей будет состоять из нескольких частей. В этой мы...

Эволюция чат-ботов: 5 причин внедрить Telegram Web App

Как и почему стоит максимально расширить функции своих чат-ботов с помощью Telegram Web App....

Тестирование PT NGFW: ранняя версия межсетевого экрана нового поколения от Positive Technologies

В мае 2023 года наши партнёры из Positive Technologies объявили о скором выпуске PT NGFW и показали достаточно высокие цифры производительности. Российский рынок, который испытывает явный дефицит высокоскоростных межсетевых экранов нового поколения, воспринял анонс с большим энтузиазмом и сейчас...

Обеспечение безопасности загрузчика GRUB в Linux

Безопасность компьютерных систем является одним из ключевых аспектов в современном мире цифровых технологий. С каждым днем возрастает число кибератак, направленных на нарушение конфиденциальности данных, а также вторжение в личную жизнь и нанесение ущерба бизнесу. В этом контексте обеспечение...

Лампочки ЭРА и OSRAM из магазина Fix Price

В «Фикс Прайсе» рядом на одной полке стоят лампы ЭРА 15 Вт за 79 рублей и OSRAM 10,5 Вт за 99 рублей. Наверняка большинство покупателей выбирает «более мощную и дешёвую», но наверное вы уже догадываетесь о подвохе. Я купил обе лампочки и измерил их параметры. Читать дальше →...

Кадровый голод в сегменте маркетинговых услуг

РАМУ провела исследование HR-специалистов....

Как брендам вести канал в Дзене в 2024 году

Дзен всё ещё торт, просто рецепт другой. Изучаем ситуацию....

Таргетированные SMS-рассылки как замена заблокированным и перегретым каналам продвижения

Изучаем перспективный рекламный инструмент....

Brand Hub запустил первый национальный рейтинг брендинговых агентств

В Brand Hub проанализировали 597 брендинговых агентств по 68 критериям и опубликовали рейтинг 50 лучших компаний в сфере брендинга....

Как проявляется сезонность в email-рассылках

Есть ли зависимость от времени года и как быть сезонному бизнесу....

Магазин электроники разместил товарные фиды в Яндекс Поиске и увеличил заказы на 39%

Продаём электронику через Поиск....

Увеличили конверсии из поиска в 3 раза за две недели: кейс PromoPult

Результаты продвижения интернет-магазина товаров для творчества при помощи технологии PromoPult Max....

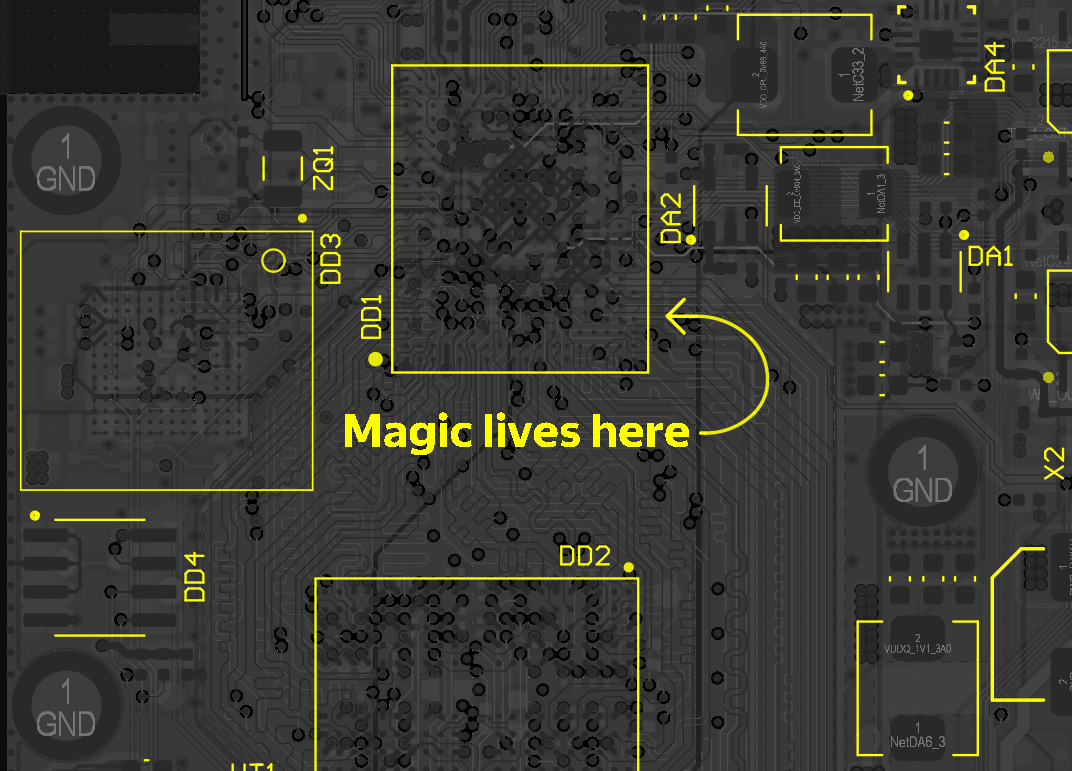

Домик Алисы, светлячки и огурчики. Какие пасхалки есть в Яндекс Станциях

Привет! Это Алексей Фоменко, инженер-электронщик Алисы и умных устройств. Я руковожу группой аппаратной разработки, но время от времени делаю платы и своими руками. Наши инженеры с огромным трепетом относятся к каждой плате, которую они создают, уделяя внимание мельчайшим деталям. Можно сказать,...

Apple Pro Weekly News (15.04 – 21.04.24)

Вышли вторые бета-версии для разработчиков, AirPlay заработал в первых отелях, как Apple отметила День Земли и что можно получить пользователям, а также рассказ о вьетнамских флешбеках Тима Кука. Есть ещё несколько слухов с чехлами новинок, а также новости эмуляторов игр. Всё это и многое другое в...