Уязвимости на GitHub: в библиотеке Ruby, которую скачали 250 000 раз, модулях для электронных замков и популярных играх

В конце марта в блоге GitHub вышла статья, как защищаться от уязвимостей типа RepoJacking. В первых строчках автор советовал использовать пакетные менеджеры типа NPM и PyPI, чтобы киберугроза этого вида «не угрожала пользователю напрямую». Можно было бы вздохнуть с облегчением, но читатели Хабра...

Подводные грабли экспертных утилит при работе с инцидентами

Привет, Хабр! Меня зовут Максим Суханов, я ведущий эксперт в команде CICADA8 Центра инноваций МТС Future Crew. Это подразделение отвечает, в том числе, за реагирование на инциденты кибербезпасности, форензику и реверс-инжиниринг вредоносного ПО. Ещё я занимаюсь другими интересными вещами, вроде...

Обзор K8s LAN Party — сборника задач по поиску уязвимостей в кластере Kubernetes прямо в браузере

Я продолжаю тестировать инструменты, которые помогают научиться защищать кластеры Kubernetes. На этот раз взглянем на продукт от разработчиков из компании Wiz Research — Kubernetes LAN Party, челлендж по выполнению CTF-сценариев. Выход инструмента был приурочен к прошедшей в марте этого года...

Исследование веб-приложений с помощью утилиты Ffuf

В сфере информационной безопасности и тестирования веб-приложений каждая малейшая уязвимость может привести к серьезным последствиям. Надежным помощником в обнаружении скрытых угроз и проведения глубокого анализа безопасности веб-систем может стать утилита Ffuf. Разбираемся с фаззингом с Ffuf и...

Самые интересные задачи для безопасников — Джабба одобряет

Мы решили не один CTF-турнир. За плечами остались KnightCTF, 0xL4ugh и DiceCTF. Найти по-настоящему интересные и сложные задачи все труднее, поэтому будем смотреть в оба глаза и следить за несколькими мероприятиями одновременно. На этот раз — порешаем задачи сразу двух CTF-турниров: Space Heroes и...

Как пройти путь до руководителя инфобеза?

Привет, это Kotelov digital finance. Сегодня поговорим, как в молодым айтишникам и джунам стать руководителем отдела информационной безопасности: какие нужны навыки и как выстраивать рабочие процессы. Читать далее...

Стажировки в SOC. Часть 1: как организовать обучение на 1 тыс. человек

Пока в ИБ-отрасли говорят об дефиците готовых специалистов, мы в ГК «Солар» выявили действенный рецепт подготовки кадров, благодаря которому значительно увеличили число сотрудников нашей команды – и решили этим рецептом поделиться. Наш цикл статей будет состоять из нескольких частей. В этой мы...

Обеспечение безопасности загрузчика GRUB в Linux

Безопасность компьютерных систем является одним из ключевых аспектов в современном мире цифровых технологий. С каждым днем возрастает число кибератак, направленных на нарушение конфиденциальности данных, а также вторжение в личную жизнь и нанесение ущерба бизнесу. В этом контексте обеспечение...

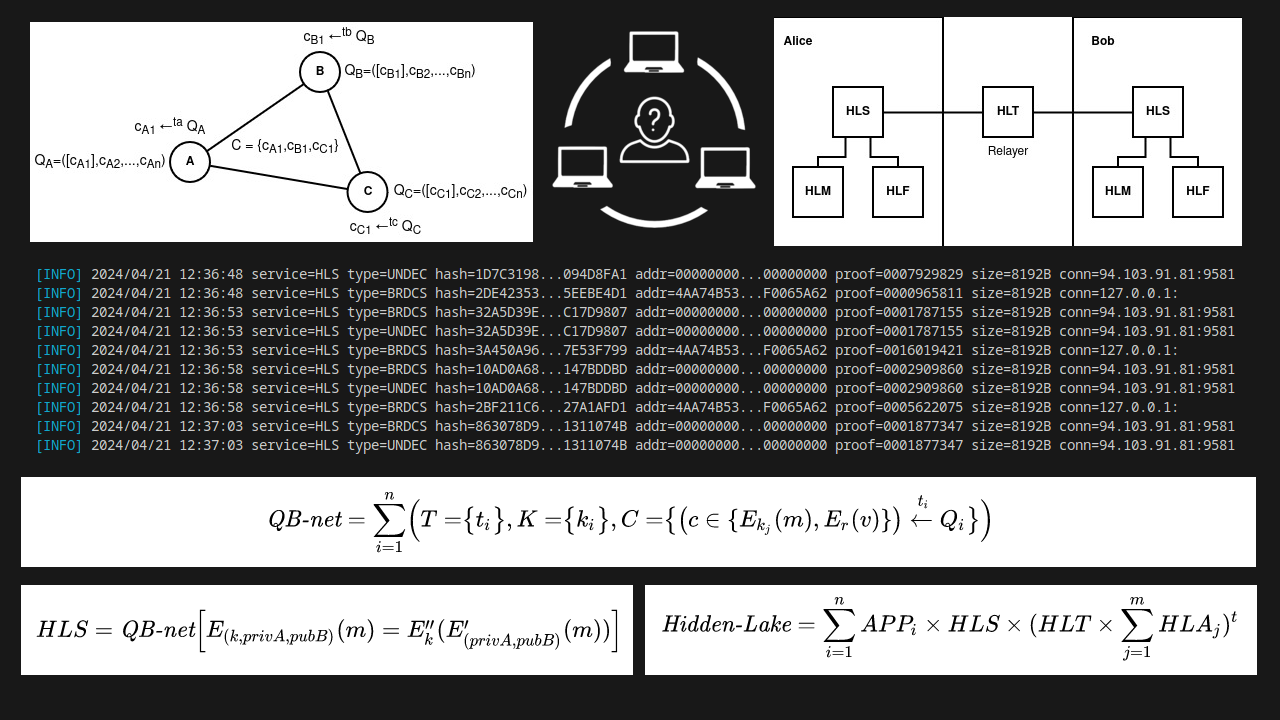

Анонимная сеть Hidden Lake → анализ QB-сетей, функций шифрования и микросервисов на базе математических моделей

Анонимная сеть Hidden Lake (HL) - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть HL способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для...

Идеальный кейс внедрения DevSecOps. Так бывает?

Привет, на связи отдел безопасной разработки СИГМЫ (ОБР). И хоть наша команда сформировалась относительно недавно, мы уже приобщились к «вечному» — а именно «противостоянию» разработки и безопасников. Если вы читаете эту статью, скорее всего такое знакомо и вам. Но иногда в этом взаимодействии...

Процессы ИТ и ИБ

Ранее мы обсуждали точки соприкосновения ИТ и ИБ в разрезе технических решений, а также сценарии их использования и обмена опытом. Осталось подняться на уровень выше и понять, откуда в принципе начинаются все противоречия и проблематика - к процессам. Читать далее...

Вы все еще пишете многопоточку на C++ с ошибками синхронизации?

Привет, коллеги! В этой статье я покажу свой подход к написанию многопоточного кода, который помогает избежать типовых ошибок, связанных с использованием базовых примитивов синхронизации. Демонстрация идеи будет проходить на живых примерах кода на современном C++. Большинство описанных решений я...

Сигнал «двойной» иерархии

Когда-то давно в одном из управлений по информационной безопасности одного достаточно крупного предприятия нефтегазового сектора пронзила любопытная с моей точки зрения история о которой я хочу сегодня рассказать. Любопытна эта история тем, что достаточно наглядно иллюстрирует как выглядеть двойные...

USB через IP: тест российского сетевого USB-концентратора

Привет! Я Воробьев Михаил, R&D-специалист «Тринити». Мы в отделе исследований и разработок постоянно тестируем множество программно-аппаратных комплексов, которые применяем в работе компании. Когда попадается что-то интересное, очень хочется об этом написать. Вот и недавно я протестировал один...

10 из 10: в firewall PAN-OS от Palo Alto Networks найдена критическая 0-day-уязвимость. Что происходит?

В сфере информационной безопасности много неожиданностей, а проблемы часто возникают там, где их и не ждали. Сейчас, например, обнаружилось, что файерволлы PAN-OS содержат 0-day-уязвимость, очень серьёзную. Причём появилась она не вчера, а несколько недель назад. Подробнее о проблеме — под катом....

Как распознать мошенническое письмо. Памятка безопаснику для обучения пользователей основам ИБ

Продолжаю делиться опытом и советами из собственного опыта. Ранее рассказывал про обучение пользователей основам киберграмотности по паролям и фишинговым сайтам. Вот очередь дошла и до фишинговых писем. Материал будет полезен всем, кто терпеливо обучает сотрудников не тыкать на интересные вложения,...

Жажда скорости. Сравниваем работу Hashcat на ВМ, ПК и ноутбуках с разными CPU и GPU

Безответственное отношение к учетным данным — проблема, которая встречается часто и даже в крупных компаниях. Вот почему важно проводить аудиты «стойкости» паролей сотрудников. Один из вариантов такой проверки — прогон учетных данных по утекшим базам через хэши. Но обычно процесс идет долго, и мне...

SSD killer

SSD killer — destroyer for your ssd Привет, меня зовут Ваня, и вот коротенькая история о том, как я придумал и собрал одну штуку, и почему вам нужно срочно отдать мне все свои деньги. А если серьезно, это устройство для оперативного аппаратного уничтожения данных вместе с носителем. По своей сути...

Назад